Los incidentes de seguridad en los que las amenazas conocidas como infostealers (ladrones de información) juegan un papel fundamental a la hora de conseguir las credenciales que proporcionan el acceso inicial a los delincuentes no dejan de sucederse. A día de hoy, las campañas de propagación de estas amenazas son constantes, lo que demuestra que la industria del cibercrimen está perfectamente engrasada y buscando nuevas víctimas.

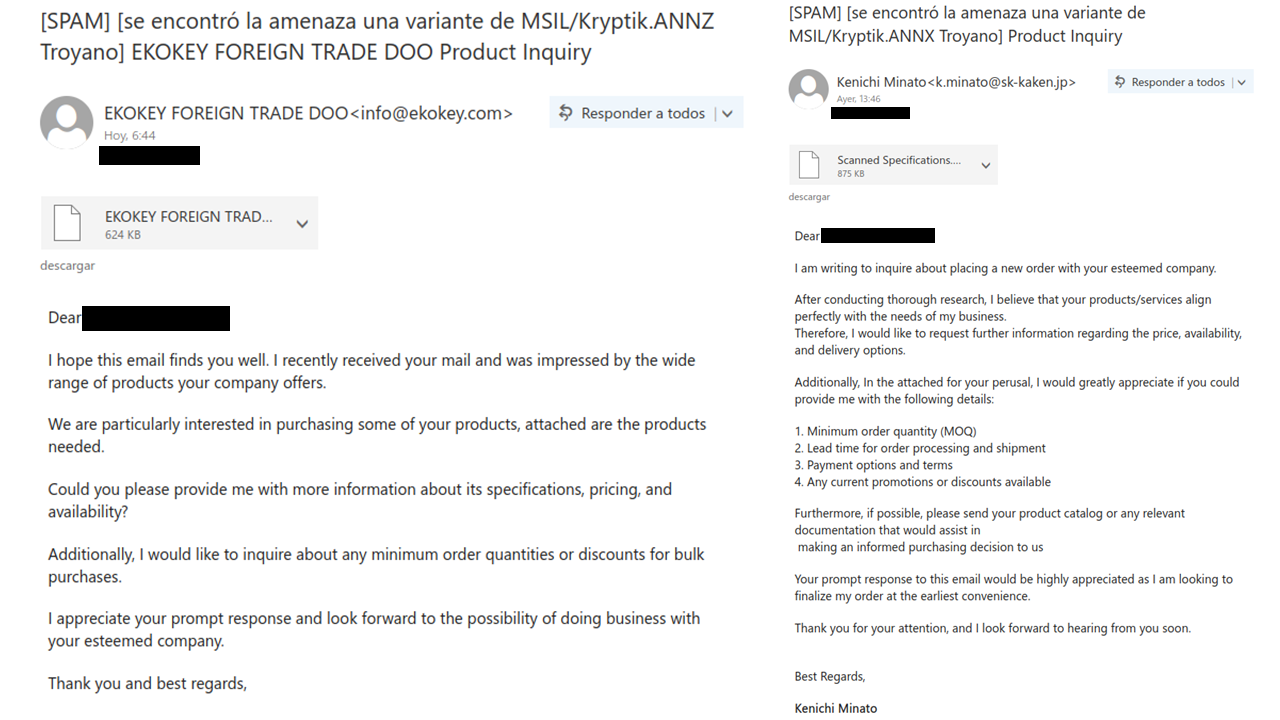

Como ejemplo de estas campañas tenemos los numerosos correos electrónicos que venimos observando desde hace días y que, con diversas temáticas, tratan de engañar a los usuarios para que descarguen y ejecuten los ficheros que llevan adjuntos estos emails. Hasta el momento de la redacción de este artículo, se han observado numerosos ejemplos de estos correos redactados en inglés y otros idiomas como el turco, pero es muy posible que veamos (si no se están enviando ya) campañas también en español.

Estos correos pueden ser breves y concisos, indicando al usuario que los recibe a abrir el fichero directamente o, por el contrario, explayarse haciendo ver que el email procede de una empresa interesada en adquirir algunos de nuestros productos. En cualquiera de estos casos, tanto por las direcciones a las que se dirigen estos correos como la temática tratada, es claramente una campaña orientada a empresas de todos los tamaños.

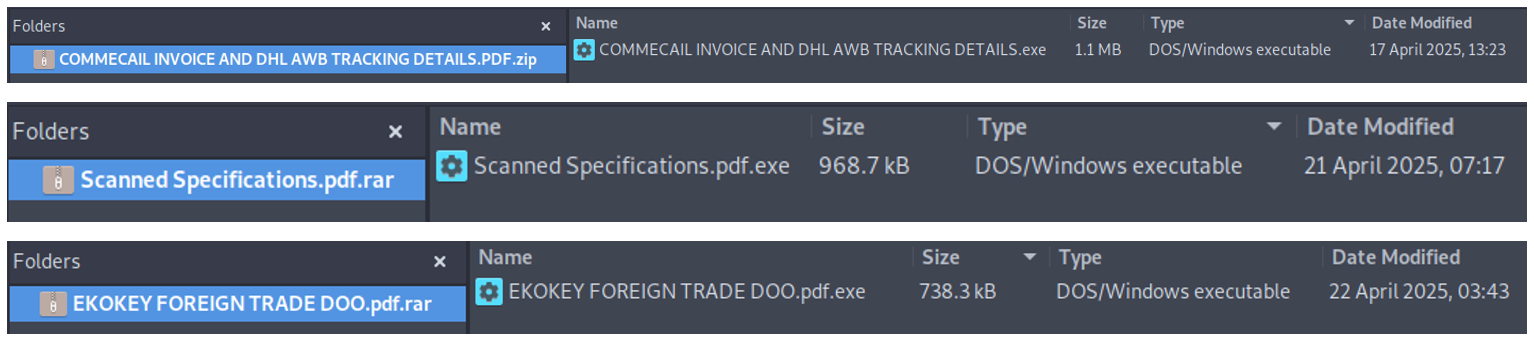

Las técnicas usadas por los delincuentes en esta campaña siguen siendo las observadas en muchos casos anteriores, con ficheros adjuntos comprimidos que supuestamente contienen documentos ofimáticos pero que, en realidad, se trata de archivos ejecutables maliciosos.

Como ya hemos indicado, las campañas de infostealers son constantes en países como España y muchos otros. Durante los primeros meses de 2025 hemos observado como familias de malware como Snake Keylogger y su variante VIP Keylogger han protagonizado numerosos casos en nuestro país.

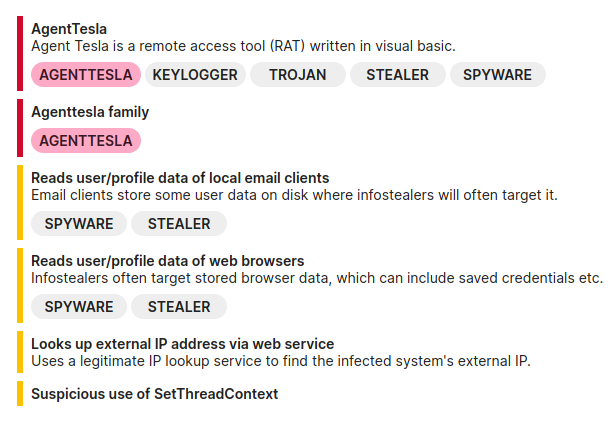

En esta campaña, en la que los mensajes detectados hasta el momento se encuentran en inglés y parezca dirigida principalmente a otros países que no son España, se está utilizando fundamentalmente el infostealer Agent Tesla, una de las amenazas más veteranas en su campo y que permite registrar las pulsaciones del teclado de la víctima, acceder al contenido del portapapeles y buscar credenciales almacenadas en el disco o en aplicaciones de uso cotidiano.

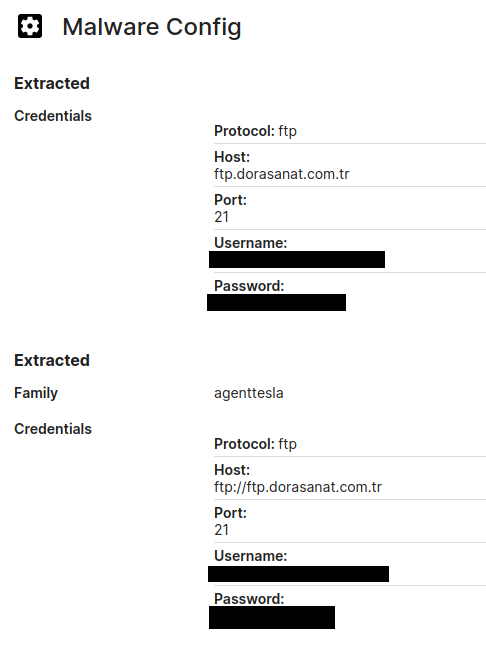

Además, como muchas otras amenazas similares, Agent Tesla tiene la capacidad de enviar la información robada de vuelta a los centros de mando y control usados por los delincuentes mediante varios canales como HTTP(S), SMTP, FTP o a través de un bot de Telegram. En esta campaña reciente hemos visto como se usan, por ejemplo, cuentas FTP legítimas que han sido previamente comprometidas.

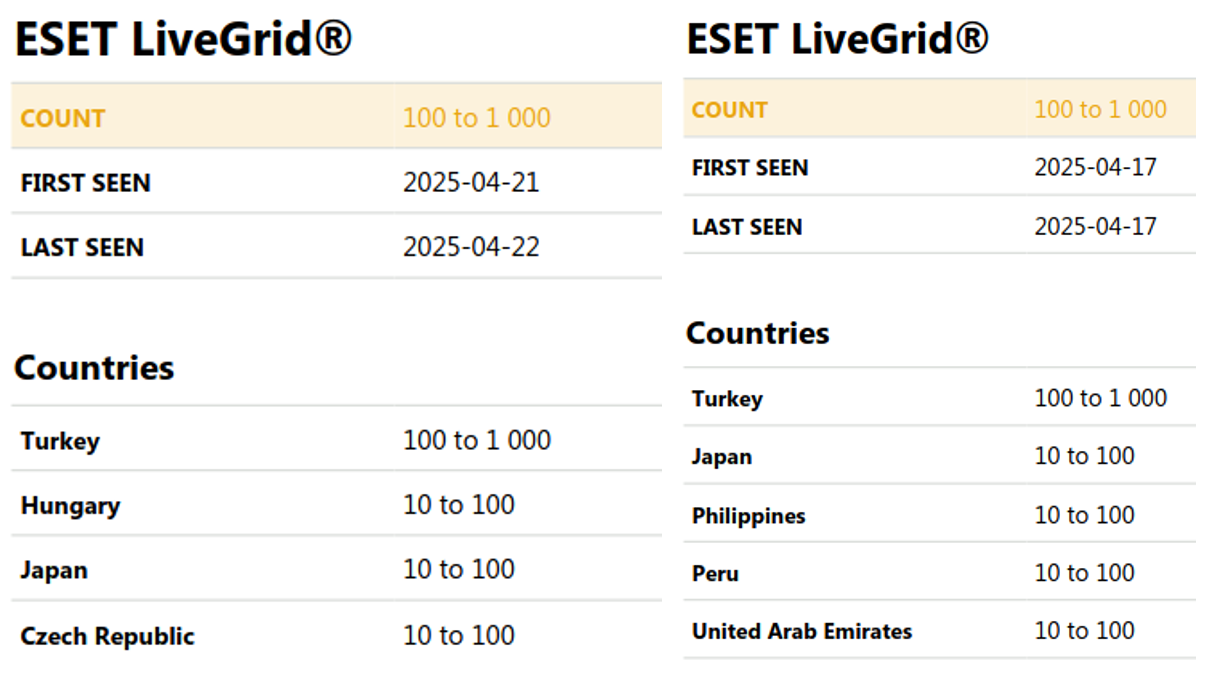

De momento, la telemetría de ESET ha detectado que esta campaña de propagación de Agent Tesla se está centrando especialmente en Turquía, aunque también se detectan muestras en otros países como Japón, Hungría o Perú. El hecho de que en España también estemos detectando estos mensajes, a pesar de no estar traducidos al español, nos hace pensar que es probable que veamos próximamente una campaña similar más dirigida a empresas españolas.

A pesar de su insistencia, este tipo de campañas suelen ser fácilmente detectables por las soluciones de seguridad modernas, ya que apenas tratan de ofuscar el código malicioso. Sin embargo, siguen siendo una de las principales amenazas a las que se enfrentan las empresas españolas actualmente y, de no tomar las medidas adecuadas, pueden poner en serio peligro la las redes corporativas y la información confidencial que en ellas se almacenan.