Sin duda alguna, el robo de credenciales es una de las principales amenazas a las que se enfrentan las empresas españolas (y de varias partes del mundo) actualmente. Las campañas maliciosas que se encargan de propagar este tipo de amenazas son continuas desde hace años, con la intención de obtener credenciales con las que luego preparar ataques dirigidos. Ahora, parece que estamos ante un punto de inflexión donde la desarticulación de uno de los grupos de delincuentes especializados en este tipo de operaciones ha dado alas a otros actores maliciosos que no han dudado en ocupar su lugar.

Detecciones constantes de Snake Keylogger

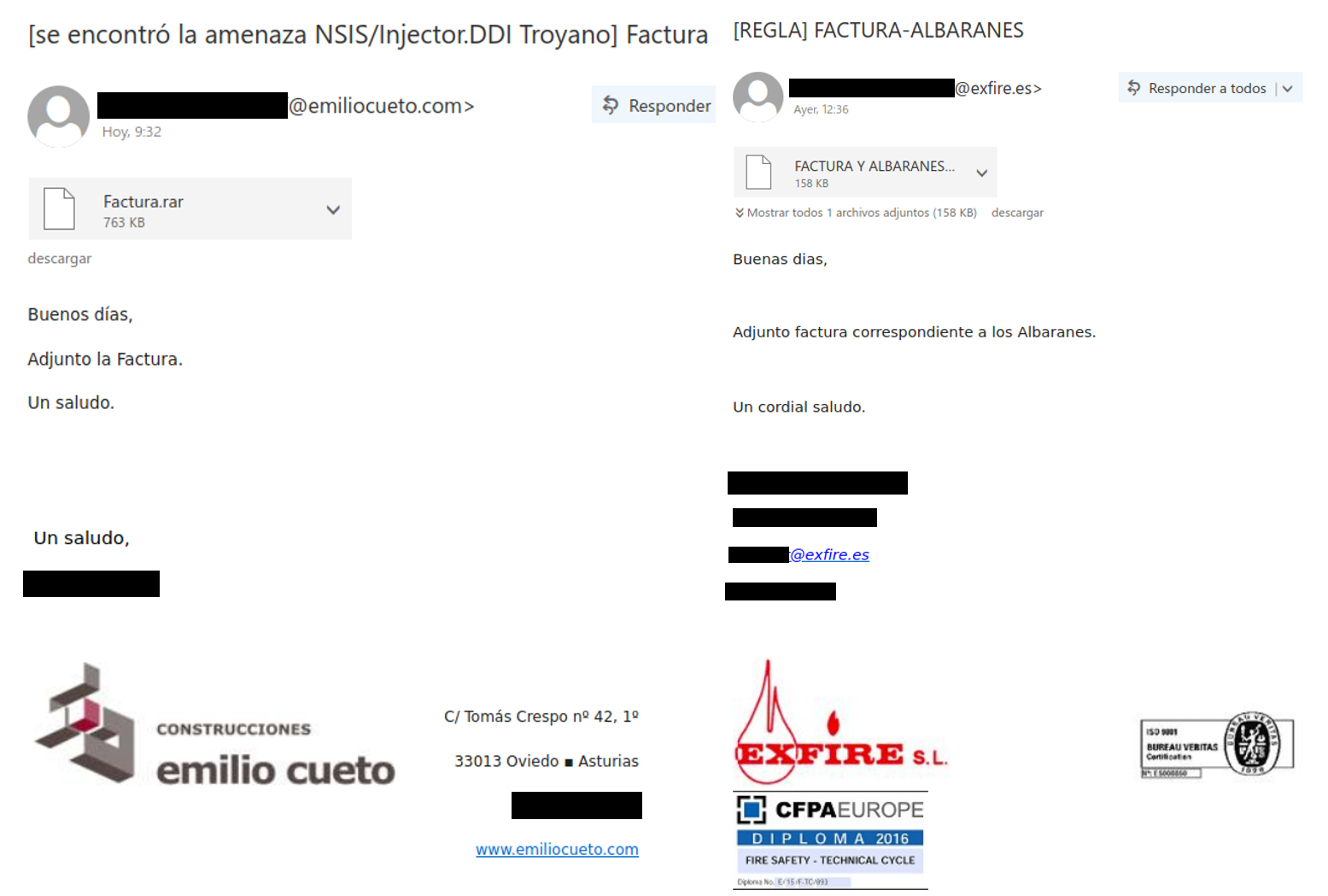

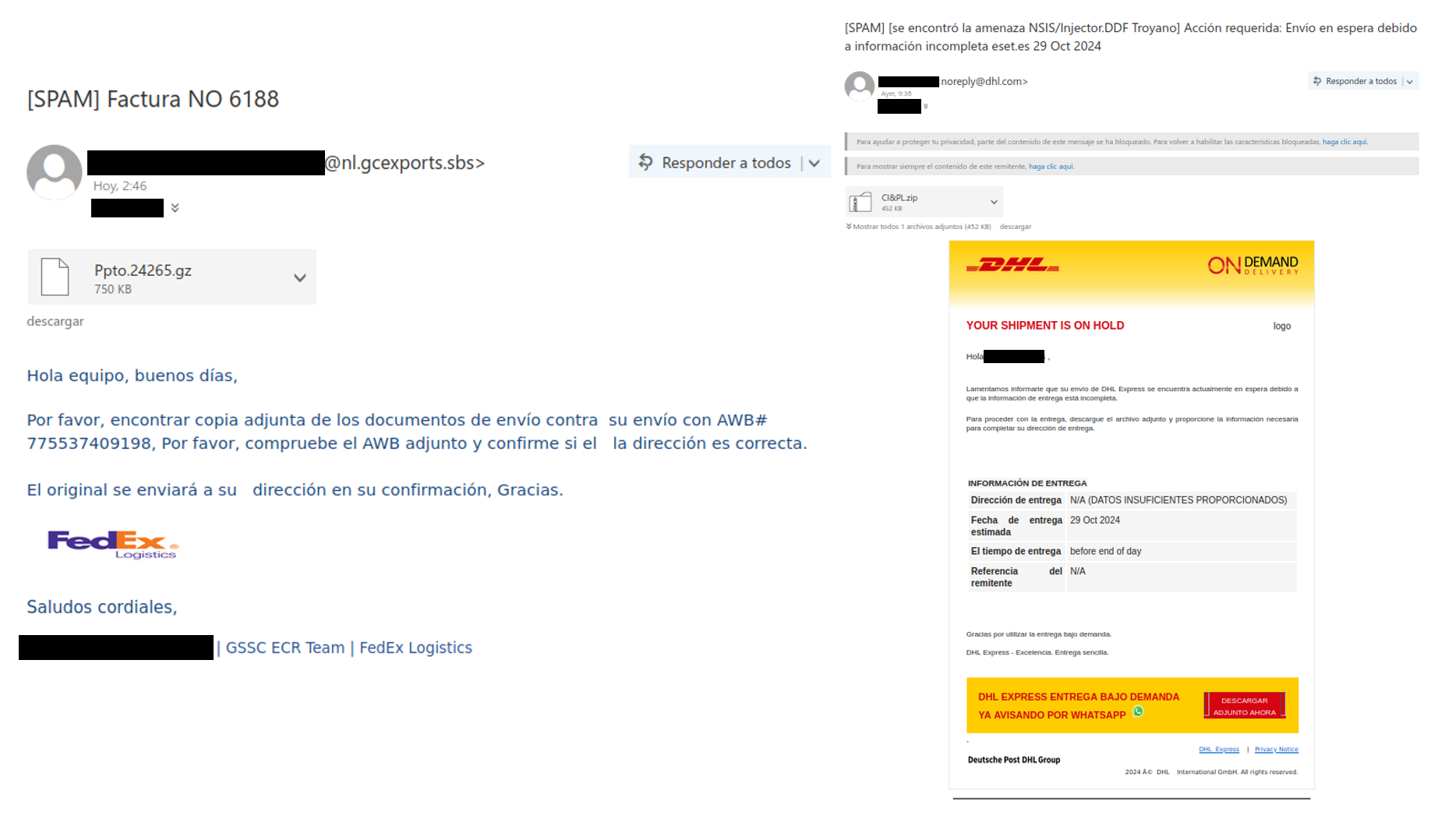

Tal y como alertamos recientemente, se ha registrado un importante aumento en la detección de infostealers, más concretamente del conocido como Snake Keylogger. Los delincuentes han lanzado una importante campaña de propagación de códigos maliciosos usando para ello ficheros adjuntos a correos electrónicos que suelen hacer referencia a facturas o pedidos y que, en muchas ocasiones, parecen provenir de empresas legítimas.

Es perfectamente posible que algunos de estos correos estén siendo enviados desde cuentas comprometidas previamente por los delincuentes, lo que les da cierta ventana de oportunidad antes de que sean detectados como maliciosos por algunos sistemas antispam que no revisen el contenido de los ficheros adjuntos, ya que se trata de cuentas de correo legítimas.

También hemos observado campañas recientes donde los delincuentes vuelven a suplantar la identidad de reconocidas empresas de logística y paquetería, una táctica común y que les ha funcionado muy bien desde hace años, no solo a la hora de propagar amenazas de este tipo, sino también otras dirigidas a usuarios.

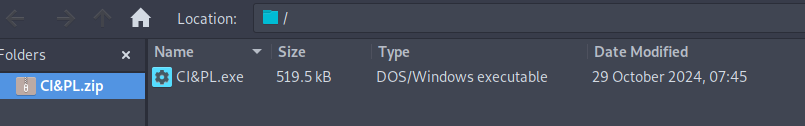

A pesar de que llevamos años revisando y analizando estas amenazas, comprobamos que los delincuentes no han cambiado apenas sus técnicas, ya que, para iniciar la cadena de infección, siguen confiando en que los usuarios que reciban estos correos caigan en su trampa y procedan a descomprimir el fichero adjunto y ejecuten el archivo que hay en su interior. Este puede ser un ejecutable, pero también un script. En ambos casos se realizan conexiones con la infraestructura preparada por los ciberdelincuentes, normalmente para descargar la carga maliciosa final, recibir ordenes adicionales y sustraer información.

También es importante recordar que muchos, si no la mayoría, de estos correos electrónicos van dirigidos a departamentos de administración o de carácter comercial, acostumbrados a lidiar con una cantidad elevada de emails relacionados con facturas y pedidos. Los delincuentes lo saben y han mejorado la redacción de sus correos para que parezcan legítimos y que los usuarios que los reciban bajen la guardia.

Ante estas recientes campañas principalmente protagonizadas por el infostealer Snake Keylogger (aunque también hemos detectado en menor cantidad muestras de otras familias como Agent Tesla o Formbook), cabe preguntarnos si se trata de algo específicamente dirigido a España o se trata de una campaña más extensa. Al revisar información relacionada con otros países comprobamos que en Italia llevan detectando campañas similares durante las últimas semanas, al igual que en España.

Comprobamos también que las técnicas usadas son las mismas que las observadas en las campañas detectadas en España, por lo que es probable que algunos de los delincuentes que buscan víctimas en estos dos países sean también los mismos.

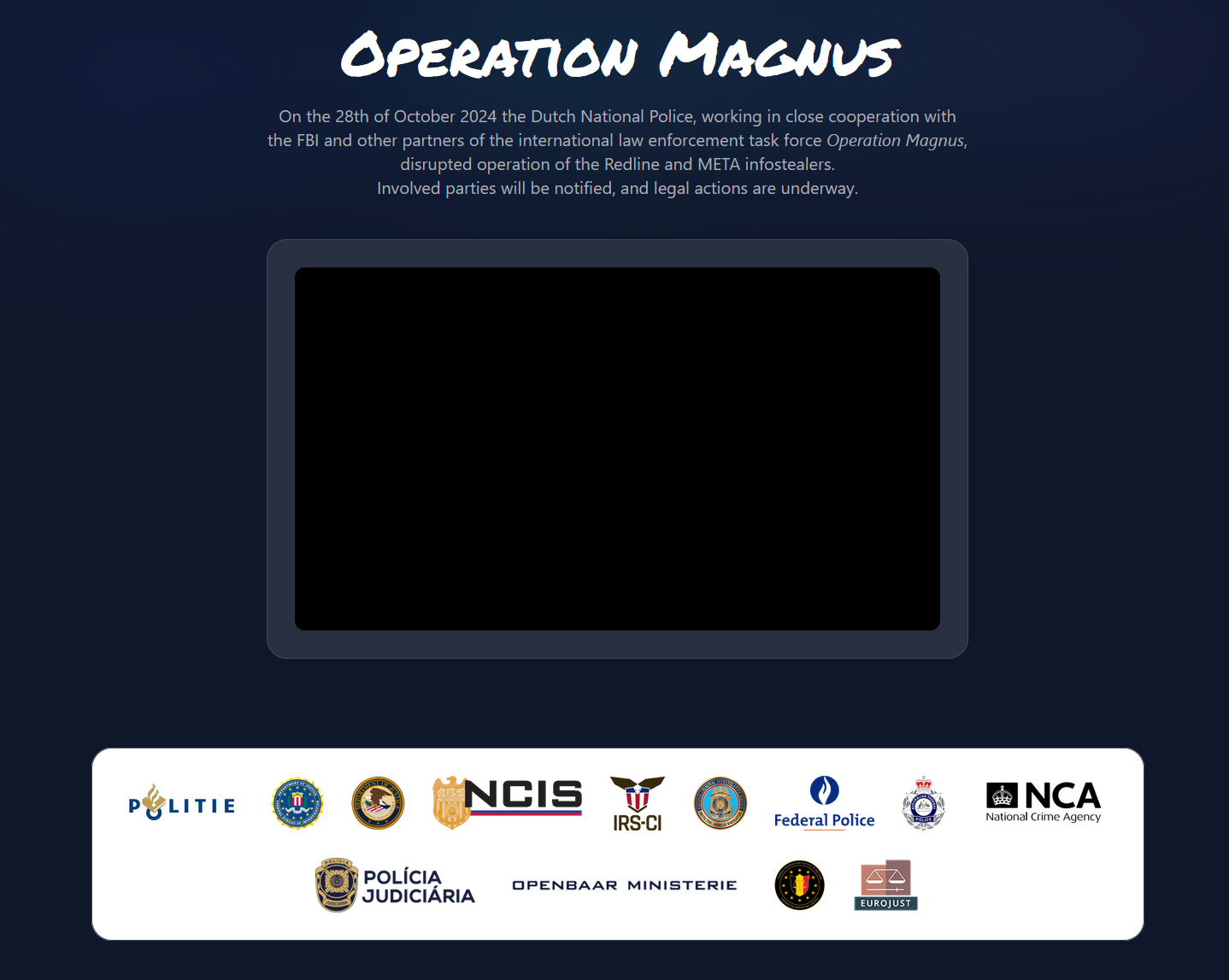

Desmantelamiento de Redline Stealer

Precisamente, a principios de esta semana hemos tenido conocimiento de una operación policial llevada a cabo por la Policía Nacional Holandesa y otros socios internacionales como el FBI contra la infraestructura de los infostealers Redline y Meta. Esta acción policial bautizada como Operación Magnus consiguió, según sus responsables, haber obtenido acceso total a los servidores utilizados por los delincuentes para gestionar las campañas de malware como servicio protagonizadas tanto por Redline como Meta, dos de los infostealers más activos durante los últimos meses.

Además de conseguir detener las actividades de estos criminales, las autoridades también han avisado de que disponen de acceso total al código fuente del malware, así como también a los paneles de administración que utilizan los afiliados para gestionar el robo de credenciales de sus víctimas. De esta forma, las fuerzas policiales están mandando un mensaje a todos los delincuentes que estuviesen usando este malware como servicio, indicándoles que los tienen fichados y los próximos en caer serán ellos.

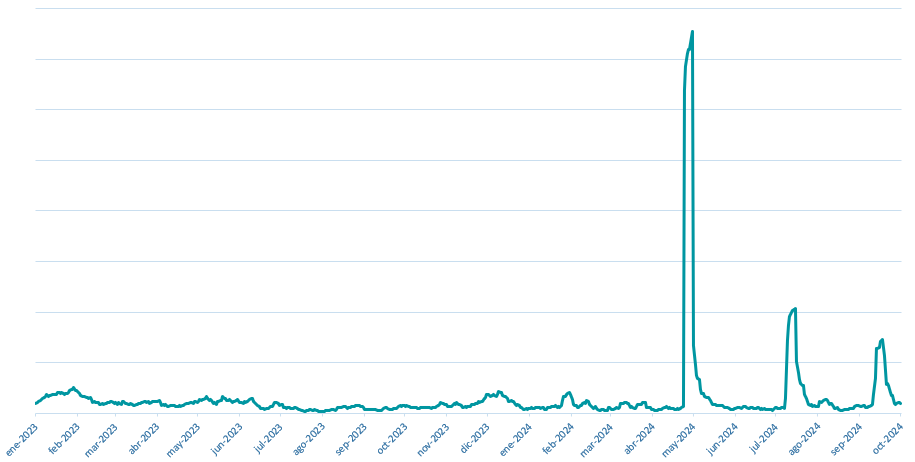

En esta operación ha resultado clave la información proporcionada por investigadores de ESET, quienes informaron a las autoridades de que la infraestructura usada por estos infostealers estaba alojada en servidores de los Países Bajos. En lo que respecta a la detección de Redline en España, gracias a la telemetría de ESET podemos comprobar que durante los últimos meses se han producido picos de detección importantes de esta amenaza en nuestro país.

Así las cosas, podemos alegrarnos de que haya caído una banda de delincuentes responsables, según algunos informes, del robo de hasta 227 millones de contraseñas solo durante lo que llevamos de 2024. Además, recordemos que estas contraseñas son luego usadas por otros cibercriminales para acceder a empresas de todo tipo para robar o cifrar información, algo que luego puede provocar importantes perjuicios económicos y reputacionales a las empresas que sufren estos ataques.