"Mala hierba nunca muere". Ese popular dicho del refranero español puede aplicarse perfectamente para el caso que tenemos entre manos y es que, el troyano bancario Grandoreiro, que tanto ha dado que hablar durante los últimos años, sigue activo realizando campañas contra usuarios de varios países, entre los que se encuentra España, a pesar de que, a principios del año pasado se realizó una operación policial que contó con la ayuda de ESET y que permitió la detención de varios de sus cabecillas en Brasil.

Un regreso esperado

No es que este regreso nos haya pillado por sorpresa, ya que aun colaborando activamente proporcionando información clave que pudiera ser usada en la operación policial que se llevó a cabo hace un año, ya teníamos constancia de la existencia de una nueva versión de Grandoreiro que estaba propagándose por América latina y, de nuevo, también por España.

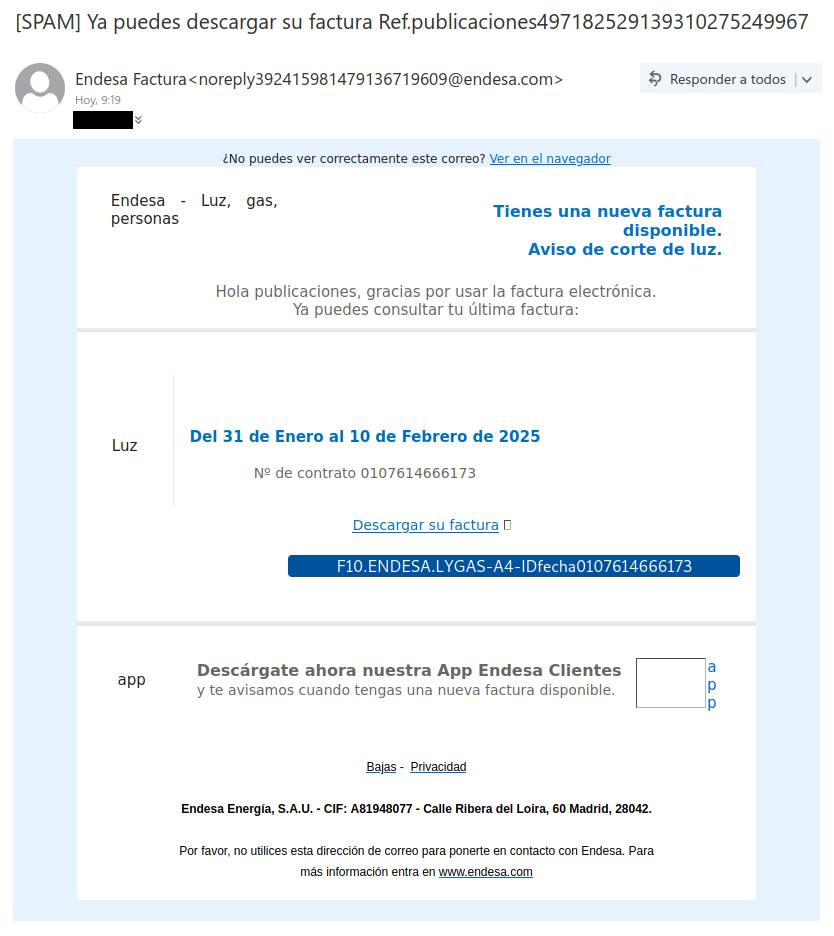

La forma en la que los delincuentes han vuelto a las andadas no difiere apenas a lo que nos tenían acostumbrados. Mediante el envío de correos electrónicos suplantando a empresas y organizaciones públicas consiguen que los usuarios pulsen sobre los enlaces que han preparado. Veamos un caso reciente detectado hace apenas unas horas.

Como podemos apreciar, en el correo se menciona una supuesta factura de la distribuidora de energía Endesa, empresa que Grandoreiro y otros troyanos bancarios ya suplantaron en varias ocasiones anteriormente. Siendo una de las energéticas más importantes del país, no es de extrañar que un número importante de los usuarios que reciban este correo se piensen que están ante una comunicación legítima de la compañía. Sin embargo, hay ciertos aspectos que deberíamos revisar cuando estemos ante uno de estos correos antes de seguir sus indicaciones, y evitar así, caer en la trampa preparada por los delincuentes.

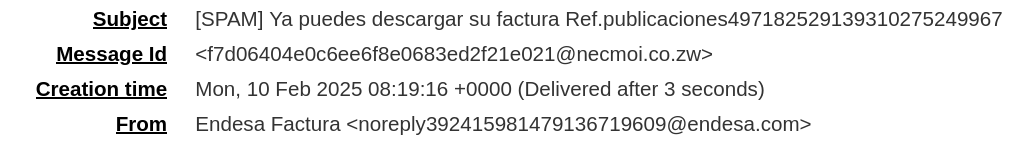

Lo primero que debemos hacer siempre es revisar el remitente del email. Es cierto que muchas campañas de correos maliciosos tratan de engañarnos para hacernos creer que están siendo enviados por una empresa de confianza. Por ese motivo, es vital comprobar de dónde viene realmente este mensaje, y en el caso que nos ocupa, vemos que el identificador del mensaje delata una dirección de email con dominio de Zimbawe, pista más que suficiente como para hacernos sospechar.

Además, si revisamos a dónde nos lleva el enlace proporcionado antes de pulsar en él, también podemos encontrar detalles que nos indiquen que estamos ante una suplantación de identidad. En este caso en concreto, vemos cómo se nos redirige a la descarga de un fichero ZIP alojado en un servidor en Portugal. Esta forma de distribuir el malware preparado por los delincuentes ya ha sido observada con anterioridad y no parece que quieran abandonarla a corto plazo.

Analizando la muestra

Llegados a este punto, vamos a ver si ha habido grandes cambios entre las muestras de Grandoreiro que analizábamos hace tiempo y la que se están distribuyendo actualmente. A simple vista comprobamos que se sigue descargando un fichero comprimido ZIP que contienen un instalador MSI. No obstante, el tamaño del fichero comprimido, aun siendo bastante grande para tratarse de una muestra de malware, se queda lejos de los cientos de megabytes que llegaban a ocupar anteriores campañas de Grandoreiro.

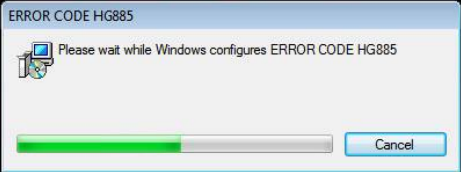

Cuando pasamos a ejecutar el archivo malicioso en un sistema de prueba vemos como los delincuentes siguen usando un señuelo en forma de barra de progreso para despistar al usuario mientras el troyano realiza su función. Esto es algo que, si bien no se ha observado en todas las campañas anteriores de Grandoreiro, sí que se ha usado en algunas de ellas, llegando a presentar incluso facturas falsas para hacer más creíble el engaño.

En lo que respecta a la cadena de infección, vemos cómo el fichero MSI se utiliza para descargar y ejecutar un ejecutable que es el que contiene el código del troyano bancario en sí. En este punto no vemos cambios destacables con respecto a las cadenas de infección utilizadas por versiones anteriores de Grandoreiro.

Una vez que el troyano consigue ejecutarse con éxito en el sistema de la víctima, este procede a conseguir persistencia en el sistema y a tratar de robar todas las credenciales posibles que el usuario introduzca, especialmente aquellas relacionadas con banca online, aunque también recopile otras credenciales que puedan ser usadas por los delincuentes en futuras campañas o vendidas al mejor postor.

Conclusión

La detección de nuevas campañas de Grandoreiro debe hacernos recordar que los delincuentes no van a dejar de intentar ganar dinero a nuestra costa. Si una técnica les ha sido exitosa en el pasado, la van a repetir todas las veces que haga falta. La buena noticia es que las mismas medidas que adoptamos para luchar contra las versiones anteriores sirven contra las nuevas, así que debemos estar atentos para detectar este tipo de mensajes fraudulentos y contar con soluciones de seguridad que nos permitan bloquear estas amenazas antes siquiera de que lleguen a nuestro buzón de entrada.