La utilización del nombre y la popularidad de ciertas empresas de logística por parte de los delincuentes en sus campañas no debería sorprender a nadie a estas alturas. Desde hace muchos años, décadas incluso, estas empresas han visto como se usaba su nombre sin su permiso para tratar de engañar a los usuarios para que introdujesen datos personales en webs fraudulentas o, como en este caso, ejecutaran un fichero malicioso en su sistema.

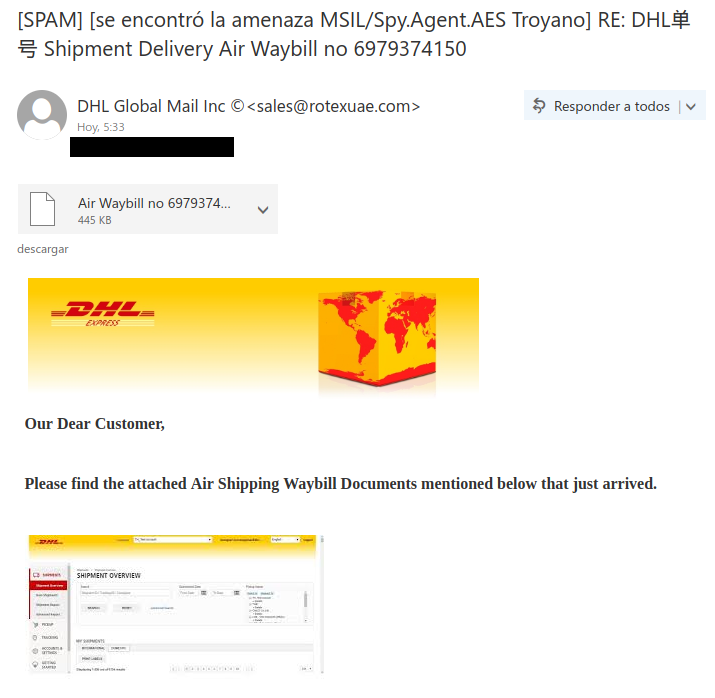

La estrategia en este tipo de campañas suele ser sencilla, enviando un correo donde se indica que hay un paquete pendiente o una factura asociada a un envío. Al tratarse en este caso de una empresa internacional como DHL es posible que algunos usuarios no se extrañen de que el mensaje venga en inglés y procedan a seguir las escuetas instrucciones indicando que abran el fichero adjunto.

Aunque a primera vista el correo debería resultar sospechoso para todo aquel que lo recibiera, especialmente si no está esperando ningún paquete ni hace negocios con DHL, la inclusión de una pequeña captura de pantalla a modo de previsualización de la factura mencionada en el cuerpo del mensaje puede hacer que más de un usuario proceda a abrir el fichero adjunto.

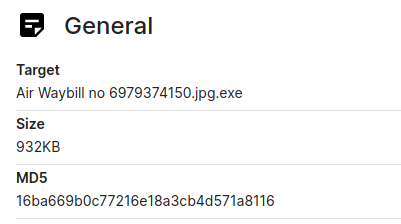

En el supuesto de que se proceda a abrir el fichero adjunto, comprobamos que se trata de un archivo comprimido en formato .ACE y que, en su interior, contiene un fichero con doble extensión .JPG.EXE. Así pues, aquellos que piensen que están abriendo una aparentemente inofensiva imagen se encontrarán con la desagradable sorpresa de ejecutar un código malicioso en el sistema.

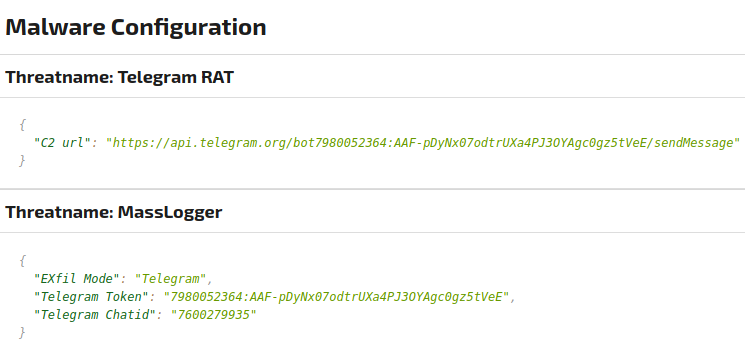

La muestra analizada corresponde a una variante de la herramienta de control remoto MassLogger. Este tipo de amenazas son bastante usadas por los delincuentes que quieren obtener un primer acceso a una red corporativa y conseguir persistencia para, seguidamente, desplegar nuevas herramientas, malware o incluso utilizar herramientas propias del sistema tratando de pasar desapercibidos frente a las soluciones de seguridad.

Además, estas herramientas suelen utilizar varios canales de comunicación con los centros de mando y control de los delincuentes que se encargan de desplegarlas y controlarlas. En este caso en concreto vemos como los comandos se realizan a través de un bot de Telegram, donde también enviarán la información que logren robar de los sistemas infectados.

Este tipo de amenazas comparten características con los infostealers y también están especializados en el robo de información, por lo que resultan especialmente peligrosas para todo tipo de empresas. Además, otros fabricantes de soluciones de seguridad han detectado recientemente campañas similares en otras regiones, por lo que estaríamos viendo una campaña de ámbito más generalizado en lugar de centrarse en algunos países en concreto.

Actualmente, es perfectamente posible identificar la gran mayoría de estas amenazas, incluso antes de que lleguen a los buzones de entrada de los usuarios, si se cuenta con las soluciones de seguridad adecuadas y se configuran correctamente. A pesar de esto, siempre resulta muy recomendable aprender a reconocer las estrategias usadas por los delincuentes y concienciar a los usuarios para que sean una capa más de defensa frente a las ciberamenazas.