Los avisos de futuras llegadas de paquetes y cartas emitidos por empresas de transporte y logística son algo a lo que muchos usuarios están acostumbrados hoy en día. Con la popularización de los pedidos a tiendas online es frecuente que muchos recibamos varios avisos indicándonos que estamos a punto de recibir algún tipo de envío y eso es algo que los delincuentes saben muy bien y no dudan en aprovechar.

Así las cosas, entre los numerosos mensajes de spam analizados en nuestro laboratorio durante las últimas horas, nos ha llamado la atención especialmente uno que dice provenir desde una oficina de Correos española donde se menciona el envío de unos sobres y una supuesta factura adjunta.

En este correo hay varios puntos interesantes, empezando por el remitente, que dice provenir desde una oficina técnica de Correos situada en la localidad de Carballino en Ourense. A simple vista puede parecer un remitente legítimo y, además, en la firma (oculta por privacidad) aparecen los datos de contacto del que parece ser su director. Esta información podría otorgarle cierta credibilidad al mensaje para muchos usuarios, a pesar de que el asunto del email hace mención a una factura de una imprenta y no coincide con la temática del correo.

A pesar de que el nombre de la oficina de correos pertenece a una pequeña localidad gallega, y es muy probable que la mayoría de usuarios que hayan recibido este email no estén pendientes de recibir algún tipo de sobre o paquete desde esa localidad (salvo que sean amantes de la repostería local como las cañas de Carballiño), la realidad es que no pocos curiosos habrán querido comprobar el contenido del fichero adjunto para encontrarse con algo que poca relación tiene con los que se menciona en el cuerpo del mensaje.

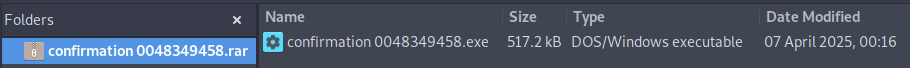

Tal y como suele suceder en este tipo de campañas, el fichero comprimido adjunto al mensaje contiene un archivo ejecutable en lugar del documento que el usuario espera encontrar en un formato Word, Excel, PDF o similar. A pesar de ello, en porcentaje de usuarios que intentan abrir el archivo sigue siendo lo suficientemente elevado como para que los delincuentes no necesiten usar técnicas más elaboradas para infectar los sistemas de sus víctimas.

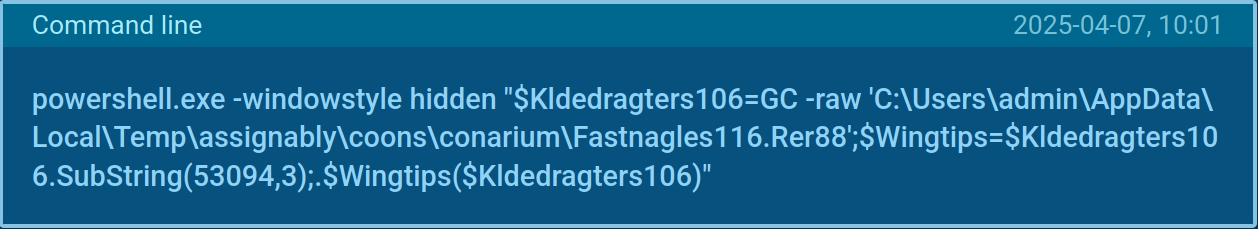

Este ejecutable inicia una cadena de infección que empieza por la ejecución de un script en PowerShell como el siguiente:

Esta línea de comandos es la que utilizan los delincuentes para ejecutar el script el modo de ventana oculta. Seguidamente, este script se codifica y almacena en un archivo llamado «Fastnagles116.Rer88» ubicado en el directorio «C:\sers\admin\AppData\Local\Temp\assignably\coons\conarium\» del sistema. El script se decodifica y ejecuta utilizando la variable «$Wingtips» definida por los atacantes.

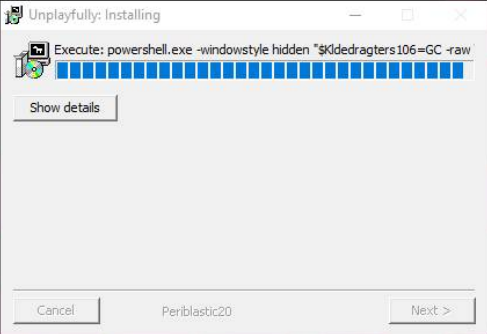

Sin embargo, a pesar de haber definido el modo de ventana oculta, la víctima puede observar como se abre por un instante una ventana de comandos de PowerShell y aparece esta ventana de ejecución donde se muestra el comando ejecutado.

Aunque en este punto el código malicioso ya se habrá ejecutado en el sistema, la visualización de estas ventanas puede resultar lo suficientemente sospechosa como para que algún usuario piense que está sucediendo algo anormal y avise a algún responsable de ciberseguridad de su empresa para que eche un vistazo a su equipo.

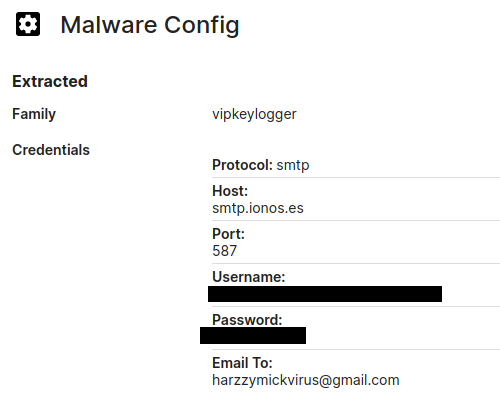

Respecto al malware en sí, nos encontramos ante un nuevo caso de VipKeylogger una variante basada en el más popular Snake Keylogger y que lleva unos meses protagonizando campañas similares por varios países, entre los que se incluye España . Además de robar credenciales almacenadas en aplicaciones de uso cotidiano, como clientes de correo o navegadores de Internet, estas amenazas pueden robar información sensible de la víctima, registrar las pulsaciones del teclado, tomar capturas de pantalla y extraer información almacenada en el portapeles de Windows.

Para enviar toda la información sustraída a los delincuentes esta amenaza utiliza un servidor de correo comprometido, cuyas credenciales hayan sido robadas probablemente en un ataque anterior. Esta información se envía a una dirección de correo de Gmail que los delincuentes controlan y cuyo nombre ya nos puede hacer sospechar que no se trata de algo lícito.

Ante este tipo de campañas recurrentes es importante estar alerta y desconfiar de cualquier correo o mensaje no solicitado, a pesar de que parezca provenir de un remitente legítimo. Evitar pulsar sobre enlaces y abrir ficheros que no se sepa muy bien a donde redirigen o que contienen es una recomendación importante, como también lo es contar con una solución de seguridad capaz de identificar y neutralizar este tipo de amenazas.