Todo lo que afecta a nuestro bolsillo suele preocuparnos y eso lo saben muy bien los ciberdelincuentes, los cuales preparan continuas campañas con cebos de lo más atractivos. Recientemente el INCIBE se hacía eco de una campaña de correos maliciosos donde se empleaban notificaciones falsas que suplantaban a la Agencia Tributaria (AEAT) y a la Dirección Electrónica Habilitada Única (DEHú).

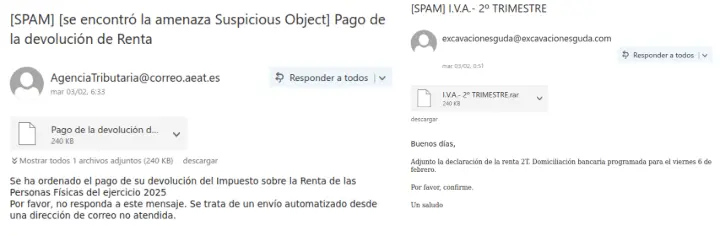

Sin embargo, esta no ha sido la única campaña que se ha estado propagando por España y que ha utilizado el pago de impuestos como cebo durante los últimos días. En nuestro laboratorio hemos analizado otros correos maliciosos que usaban asuntos como el pago de una supuesta devolución del impuesto sobre la renta o un pago relacionado con el IVA.

Vemos como ambos correos van directos al grano, con cuerpos del mensaje escuetos pero que indican cual es el motivo del mensaje y con sendos ficheros adjuntos al email. Al revisar los correos vemos que en uno de ellos los delincuentes se han molestado en darle una apariencia de legitimidad suplantando una supuesta dirección de la Agencia Tributaria, mientras que en el otro han usado la cuenta de correo de una empresa, la que supuestamente estaría enviando el archivo relacionado con el pago de impuestos.

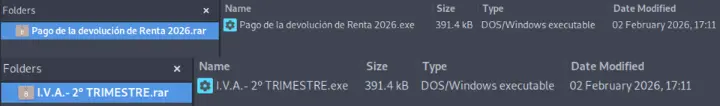

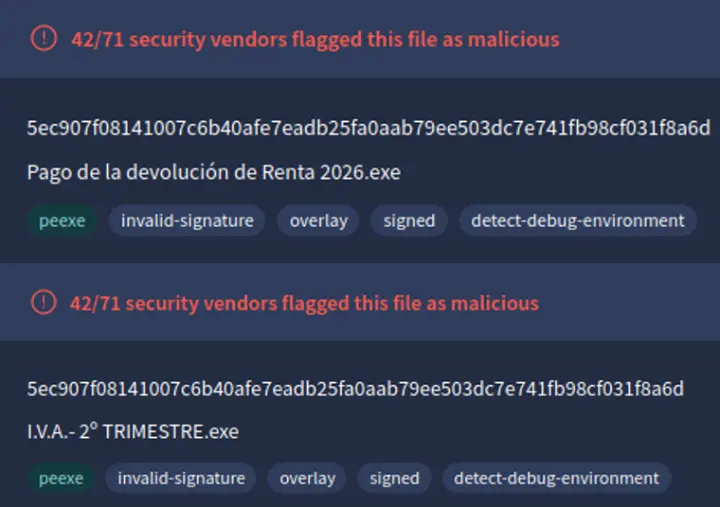

Al descargar y revisar los archivos vemos como, a pesar de tener diferente nombre, ambos coinciden en tamaño y fecha de creación, lo que podría estar indicándonos que nos encontramos ante la misma amenaza y que los delincuentes han empleado junto a diferentes plantillas de correo.

Esto se confirma al analizar los ficheros ejecutables que encontramos dentro de los archivos comprimidos y comprobar como, efectivamente, ambos tienen el mismo hash, lo que confirmaría que estamos ante la misma amenaza en ambos casos.

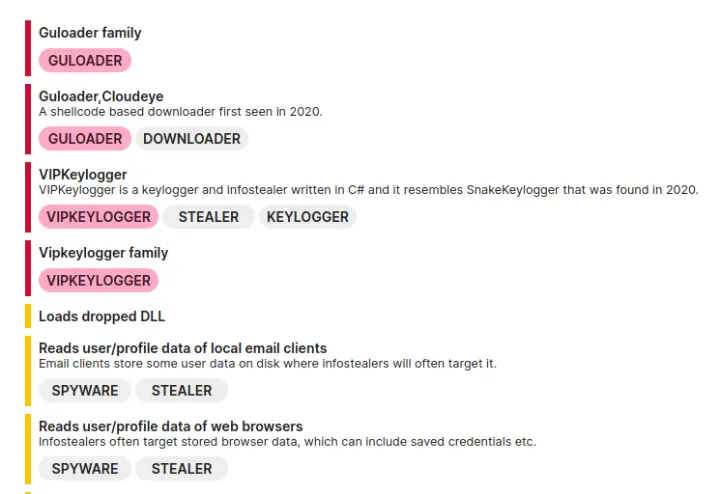

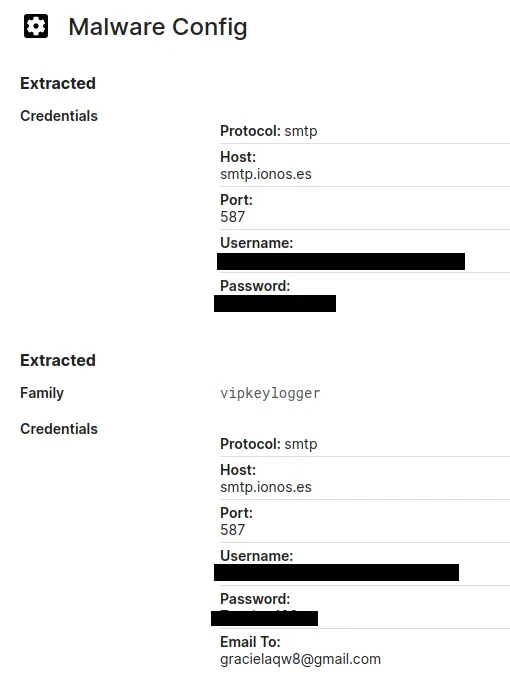

Al analizar esta amenaza de forma dinámica nos encontramos con viejos conocidos que llevan bastantes meses entre nosotros y con la finalidad de robar credenciales, especialmente de empresas, que son las principales receptoras de este tipo de mensajes. En concreto nos topamos con GuLoader (también conocido como CloudEye), un “cargador” de amenazas que suele ser responsable de desempaquetarlas y ejecutarlas en el sistema, y con el ladrón de información especializado en el robo de credenciales Snake/VIP Keylogger como carga maliciosa.

Este tipo de amenazas suelen buscar credenciales almacenadas en aplicaciones de uso cotidiano tanto por los empleados de las empresas como por usuarios domésticos. Entre las aplicaciones que tienen como objetivos encontramos, entre otros, clientes de correo, navegadores de Internet, clientes FTP, VPNs, plataformas de servicios digitales como música, series, películas y videojuegos e incluso buscan si la víctima tiene alguna credencial asociada con carteras de criptomonedas.

Una vez recopilada esta información, la amenaza procede a enviarla de vuelta al delincuente, para eso puede usar varias técnicas como enviarlas a servidores FTP, usar bots de Telegram o, como en este caso, usar un servidor de correo comprometido para enviar por email las credenciales robadas a un correo de Gmail.

A pesar de su simplicidad, este tipo de amenazas suponen un serio peligro puesto que suelen representar la antesala de incidentes más graves para las empresas. Con las credenciales robadas, los atacantes pueden tratar de acceder a la red interna de la empresa, robar información confidencial y amenazar con hacerla pública si no se procede al pago de un rescate, además de cifrar los sistemas de la empresa, con todos los problemas que eso lleva asociado.

Por ese motivo es importante estar preparado y ser capaz de detectar y bloquear estas campañas de correos maliciosos antes incluso de que lleguen a las bandejas de entrada de los usuarios. Para ello contamos con numerosas soluciones de seguridad, además de la aplicación de buenas prácticas en el puesto de trabajo y metodologías de mitigación de daños que deben formar parte esencial a la hora de construir la ciberseguridad en nuestra empresa.