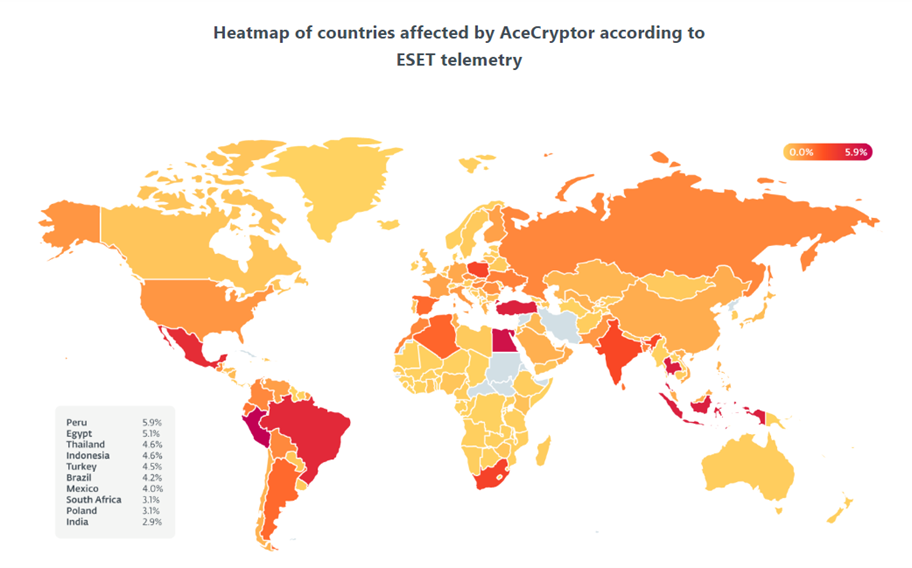

Los investigadores de ESET han revelado detalles sobre AceCryptor, un cifrador muy extendido que opera como un cryptor-as-a-service (cifrador como servicio) utilizado por decenas de familias de malware. Esta amenaza existe desde 2016 y se ha distribuido por todo el mundo, con múltiples desarrolladores de amenazas que la utilizan activamente para propagar malware empaquetado en sus campañas. Durante 2021 y 2022, la telemetría de ESET detectó más de 240.000 impactos de este malware, lo que equivale a más de 10.000 detecciones cada mes. Es probable que se venda en la dark web o en foros clandestinos, y decenas de familias de malware diferentes han utilizado los servicios de este empaquetador. Muchos confían en este cifrador para tratar de evitar las detecciones mediante análisis estáticoss realizados por las soluciones de seguridad.

“Para los creadores de malware, proteger sus creaciones contra la detección es todo un reto. Los cifradores son la primera capa de defensa que utilizan las amenazas informáticas. Aunque los ciberdelincuentes pueden crear y mantener sus propios cifradores personalizados, para los desarrolladores de malware, este cifrado de su código malicioso a menudo puede llevar mucho tiempo o resultar técnicamente difícil mantenerlo en un estado totalmente indetectable. La demanda por este tipo de protección ha creado múltiples opciones de negocio de cifrado como servicio que empaquetan malware”, declara Jakub Kaloč, el investigador de ESET que ha analizado AceCryptor.

Entre las familias de malware encontradas que utilizaban AceCryptor, una de las más frecuentes era RedLine Stealer, un malware disponible para su compra en foros clandestinos y utilizado para robar credenciales de tarjetas de crédito y otros datos confidenciales, cargar y descargar archivos e incluso robar criptomonedas. RedLine Stealer se vio por primera vez en el primer trimestre de 2022; los distribuidores han utilizado AceCryptor desde entonces, y siguen haciéndolo. “Por lo tanto, ser capaces de detectar AceCryptor de forma fiable no sólo nos ayuda a tener visibilidad sobre las nuevas amenazas emergentes, sino también a supervisar las actividades de los ciberdelincuentes”, explica Kaloč.

Durante 2021 y 2022, ESET protegió a más de 80.000 clientes muestras únicas de malware empaquetado por AceCryptor. En total, se han producido 240.000 detecciones, incluyendo la misma muestra detectada en varios ordenadores, y un ordenador protegido varias veces por el software de ESET. AceCryptor está fuertemente ofuscado y ha incorporado muchas técnicas para evitar su detección a lo largo de los años.

“Aunque desconocemos el precio exacto de este servicio, con este número de detecciones, suponemos que las ganancias para los autores de AceCryptor no son para nada despreciables”, añade Kaloč.

Dado que AceCryptor es utilizado por múltiples ciberdelincuentes, el malware empaquetado por él se distribuye de múltiples maneras. Según la telemetría de ESET, los dispositivos estuvieron expuestos al malware AceCryptor principalmente a través de instaladores troyanizados de software pirata o correos electrónicos de spam que contenían archivos adjuntos maliciosos. Otra forma en la que alguien puede quedar expuesto es a través de otro malware que descargue nuevo malware protegido por AceCryptor. Un ejemplo es la botnet Amadey, que desde ESET han observado descargando muestras de RedLine Stealer cifradas por AceCryptor.

Dado que muchos ciberdelincuentes utilizan este servicio, cualquiera puede verse afectado. Debido a la diversidad del malware empaquetado, es difícil estimar la gravedad de las consecuencias para una víctima comprometida. Las amenazas empaquetadas con AceCryptor pueden haber sido desplegadas por otro malware, ya en ejecución en la máquina de la víctima, o, si la víctima fue afectada directamente por la apertura de un archivo adjunto de correo electrónico malicioso, por ejemplo, cualquier malware dentro podría haber descargado malware adicional. Por lo tanto, muchas familias de malware podrían estar presentes simultáneamente en un sistema infectado.

AceCryptor tiene múltiples variantes y actualmente utiliza una arquitectura multifase de tres capas. Aunque por ahora no es posible atribuir AceCryptor a un grupo de ciberdelincuentes concreto, el equipo de investigación de ESET espera que AceCryptor siga siendo ampliamente utilizado. Una vigilancia más estrecha ayudará a prevenir y descubrir nuevas campañas de familias de malware ofuscadas con este cifrador.

Consultar la investigación completa aquí.