ESET Research ha descubierto un bootkit y ransomware HybridPetya subido desde Polonia a la plataforma de análisis de malware VirusTotal. La muestra imita al infame Petya/NotPetya; sin embargo, incorpora la capacidad de comprometer sistemas basados en UEFI y de aprovechar la vulnerabilidad CVE-2024-7344 para sortear UEFI Secure Boot en sistemas desactualizados.

“A finales de julio de 2025 nos encontramos con muestras sospechosas de ransomware bajo distintos nombres de archivo, entre ellos notpetyanew.exe y otros similares, lo que sugería una conexión con el destructivo malware que golpeó a Ucrania y muchos otros países en 2017. El ataque de NotPetya está considerado como el ciberataque más destructivo de la historia, con más de 10.000 millones de dólares en daños totales. Dadas las similitudes entre las nuevas muestras descubiertas y Petya/NotPetya, hemos denominado a este nuevo malware HybridPetya”, explica Martin Smolár, investigador de ESET que realizó el hallazgo.

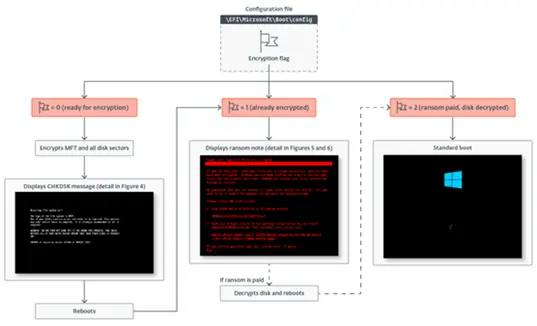

El algoritmo utilizado para generar la clave de instalación personal de la víctima, a diferencia del NotPetya original, permite al operador del malware reconstruir la clave de descifrado a partir de las claves de instalación personal. Por ello, HybridPetya sigue siendo viable como ransomware convencional, más similar a Petya. Además, HybridPetya puede comprometer sistemas modernos basados en UEFI instalando una aplicación EFI maliciosa en la partición del sistema EFI. Esta aplicación UEFI se encarga de cifrar el archivo de la Master File Table (MFT) relacionado con NTFS, un archivo de metadatos clave que contiene información de todos los archivos en la partición formateada con NTFS.

“Tras investigar un poco más, descubrimos algo aún más interesante en VirusTotal: un archivo comprimido que contenía todos los contenidos de la partición del sistema EFI, incluida una aplicación UEFI muy similar de HybridPetya, pero esta vez empaquetada en un archivo especialmente formateado cloak.dat, vulnerable a CVE-2024-7344, la vulnerabilidad de omisión de UEFI Secure Boot que nuestro equipo reveló a principios de 2025”, añade Smolár.

Las publicaciones de ESET en enero de 2025 evitaron deliberadamente dar detalles sobre la explotación de dicha vulnerabilidad. Por ello, es probable que el autor del malware reconstruyera el formato correcto del archivo cloak.dat mediante ingeniería inversa de la aplicación vulnerable por su cuenta.

La telemetría de ESET no muestra hasta ahora un uso activo de HybridPetya en entornos reales; por tanto, HybridPetya podría ser simplemente una prueba de concepto desarrollada por un investigador de seguridad o un actor de amenazas desconocido. Además, este malware no presenta la propagación agresiva en red que se observó en el NotPetya original.

“Con los antecedentes de NotPetya y los daños que provocó en 2017, no es de extrañar que el descubrimiento de un nuevo malware, que parecería ser un heredero del original pero con nuevas características, despierte interés.” comenta Josep Albors, responsable de investigación y concienciación de ESET España. “Aun tratándose de una amenaza que no parece estar siendo propagada activamente, no debemos olvidar que se aprovecha de una vulnerabilidad con más de un año de antigüedad, siendo un ejemplo perfecto para recordar la importancia de contar con una política eficaz de gestión de vulnerabilidades y actualizaciones de sistemas y aplicaciones” concluye Albors.

Para un análisis más detallado y un desglose técnico de HybridPetya, consulta la última publicación del blog de ESET Research: “Introducing HybridPetya: Petya/NotPetya copycat with UEFI Secure Boot bypass” en WeLiveSecurity.com. Sigue a ESET Research en X, BlueSky y Mastodon para estar al día de las últimas novedades del grupo de investigación de ESET.

Visión general del funcionamiento de HybridPetya