Es probable que mas de un usuario haya notado como hay temáticas recurrentes que siempre regresan en campañas de correos usados por los ciberdelincuentes para robar todo tipo de información privada y/o confidencial. Entre estas temáticas encontramos asuntos como problemas con nuestra cuenta bancaria o tarjeta de crédito, devoluciones o pagos pendientes de Hacienda o, como en este caso, facturas de empresas eléctricas.

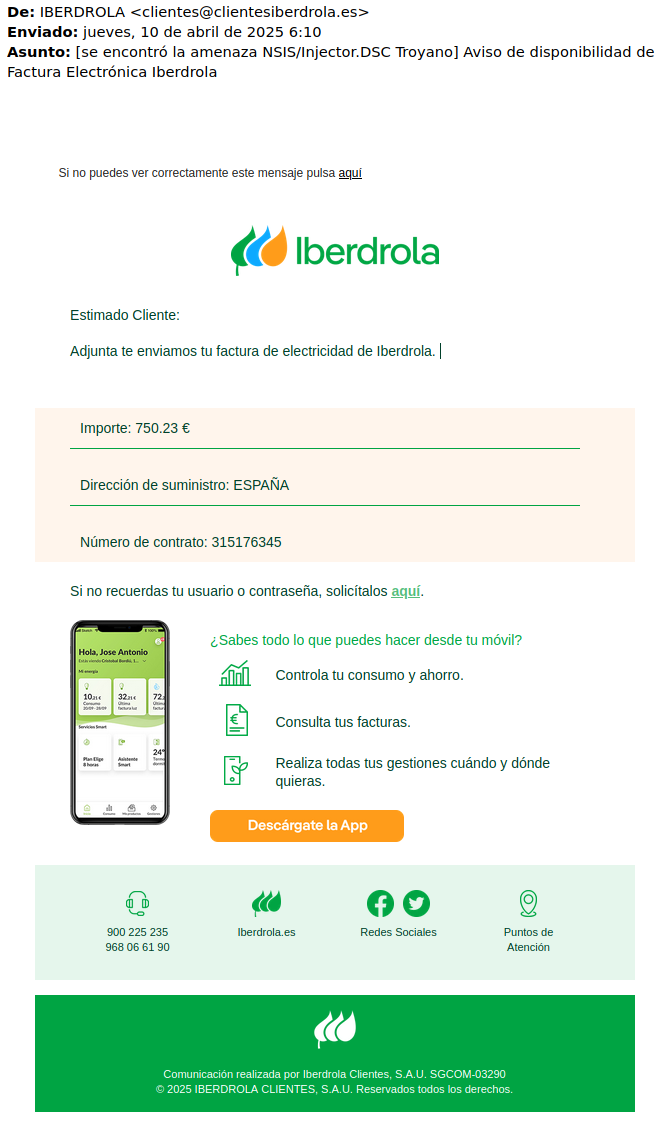

La utilización del nombre de estas empresas sobradamente conocidas sin su permiso es algo bastante frecuente de ver en las campañas orquestadas por los delincuentes y que se dirigen por igual a usuarios domésticos y empresas. Una de las estrategias más utilizadas es la de enviar un email con un asunto llamativo como pueda ser una factura pendiente con un importe elevado, tal y como vemos a continuación.

En este ejemplo detectado hace unas horas siendo distribuido entre usuarios españoles podemos observar varios puntos interesantes. Para empezar, la imagen corporativa de la empresa eléctrica suplantada resulta lo bastante convincente como para hacer pensar a muchos usuarios que se encuentran ante un correo legítimo. Además, el remitente también parece corresponderse con la empresa suplantada por lo que no serán pocos los usuarios que correrán a abrir el fichero adjunto que incorpora este correo para ver a que se debe el elevado importe a pagar por la factura de la luz.

Aquí debemos hacer una pausa para revisar ciertos aspectos importantes que nos pueden ayudar a detectar este tipo de amenazas. La primera es evidente y es que, si nunca hemos recibido una comunicación por email de nuestra compañía eléctrica adjuntando la factura de ese mes o si, directamente, la empresa no coincide con la que tenemos contratado el servicio, este correo debería ir directamente a la papelera.

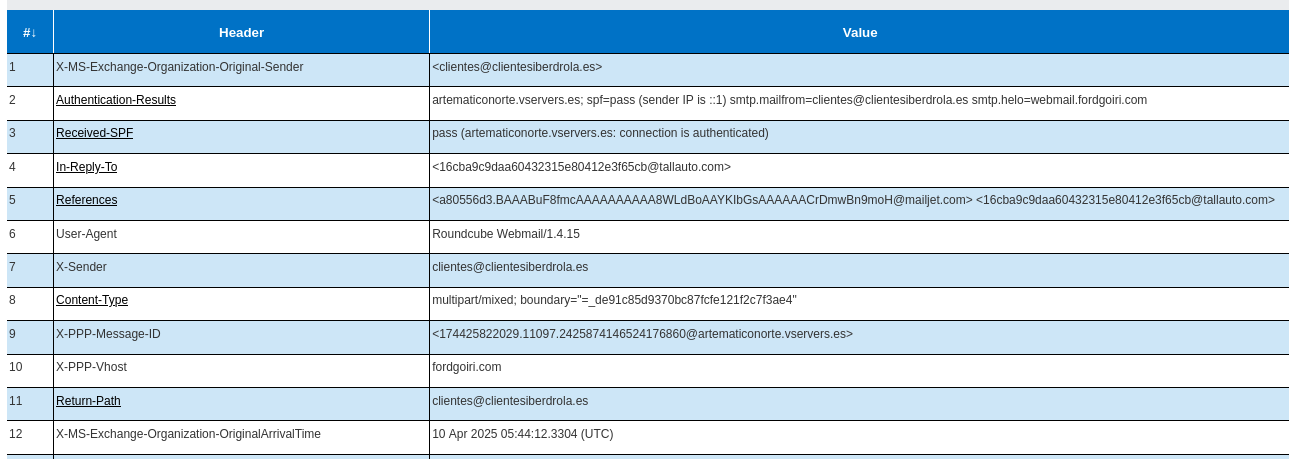

Otro método para revisar si nos encontramos ante un correo auténtico o fraudulento consiste en revisar las cabeceras del email. Sabemos que esto es algo que pocos usuarios hacen pero, en la gran mayoría de las veces puede ayudarnos a identificar a ciencia cierta si nos encontramos ante un engaño. En este caso concreto podemos observar como, a pesar de aparecer como remitente el dominio “clientesiberdrola.es”, hay varios campos en la cabecera que muestran otros dominios que nada tiene que ver con la empresa eléctrica, signo casi inequívoco de que nos encontramos ante una suplantación de la marca.

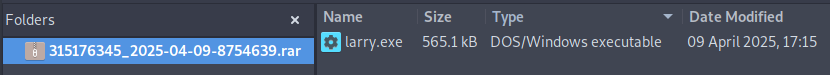

Si pasamos a analizar el fichero adjunto al email comprobaremos como, una vez más, los delincuentes han ocultado un archivo ejecutable dentro de un fichero comprimido para tratar de eludir los sistemas de seguridad básicos que incorpora el propio sistema operativo. No obstante, a día de hoy, esa técnica resulta bastante ineficaz contra las soluciones de seguridad actuales, además de que encontrarse un fichero .EXE en lugar de un documento de Word o PDF debería de hacer sospechar a cualquier usuario atento.

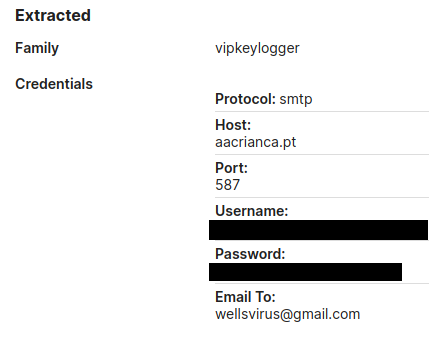

Este fichero ejecutable inicia la cadena de infección que, como en otras tantas veces desde hace ya bastante tiempo, termina descargando un infostealer o ladrón de información. En esta ocasión volvemos a vernos las caras con VIP Keylogger, un código malicioso derivado de Snake Keylogger y que lleva varias semanas protagonizando campañas similares en varios países.

Además, analizando la muestra podemos ver la configuración que han usado los delincuentes que han preparado esta campaña, usando un servidor de correo comprometido para reenviarse la información robada a una cuenta de Gmail.

Recordemos que este tipo de amenazas están especializadas en el robo de credenciales almacenadas en aplicaciones de uso cotidiano, tanto en empresas como por parte de usuarios domésticos. Así pues, navegadores de internet, clientes de correo o clientes FTP son algunas de las aplicaciones que suelen revisar los delincuentes en busca de contraseñas guardadas para robarlas, sin olvidar que también pueden registrar las pulsaciones del teclado o capturar lo que tengamos en el portapapeles del sistema.

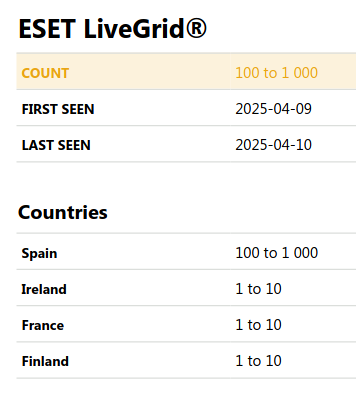

Si revisamos el alcance de esta campaña usando la telemetría de ESET vemos que, en términos relativos, está claramente dirigida a España, con algunos pocos casos similares detectados en otros países europeos. Es bastante probable que otros países estén sufriendo campañas similares, pero con correos adaptados usando empresas y el idioma local.

Además de contar con una solución de seguridad capaz de identificar y bloquear estas amenazas, es importante que nos concienciemos de la importancia de reconocer este tipo de correos y descartarlos si, por algún motivo, llegan a nuestro buzón de entrada. Solo así pondremos las cosas más difíciles a los delincuentes y les obligaremos a que destinen más recursos si quieren volver a intentar comprometer nuestros sistemas.