Llevamos un tiempo considerable observando como las campañas de correos electrónicos que los ciberdelincuentes preparan para conseguir nuevas víctimas utilizan el gancho de las facturas, justificantes y similares para intentar robar credenciales. La mayoría de estos correos van dirigidos a departamentos financieros o administrativos de las empresas, por lo que los asuntos están bien elegidos, pero no debemos descartar que estos correos también afecten a usuarios domésticos.

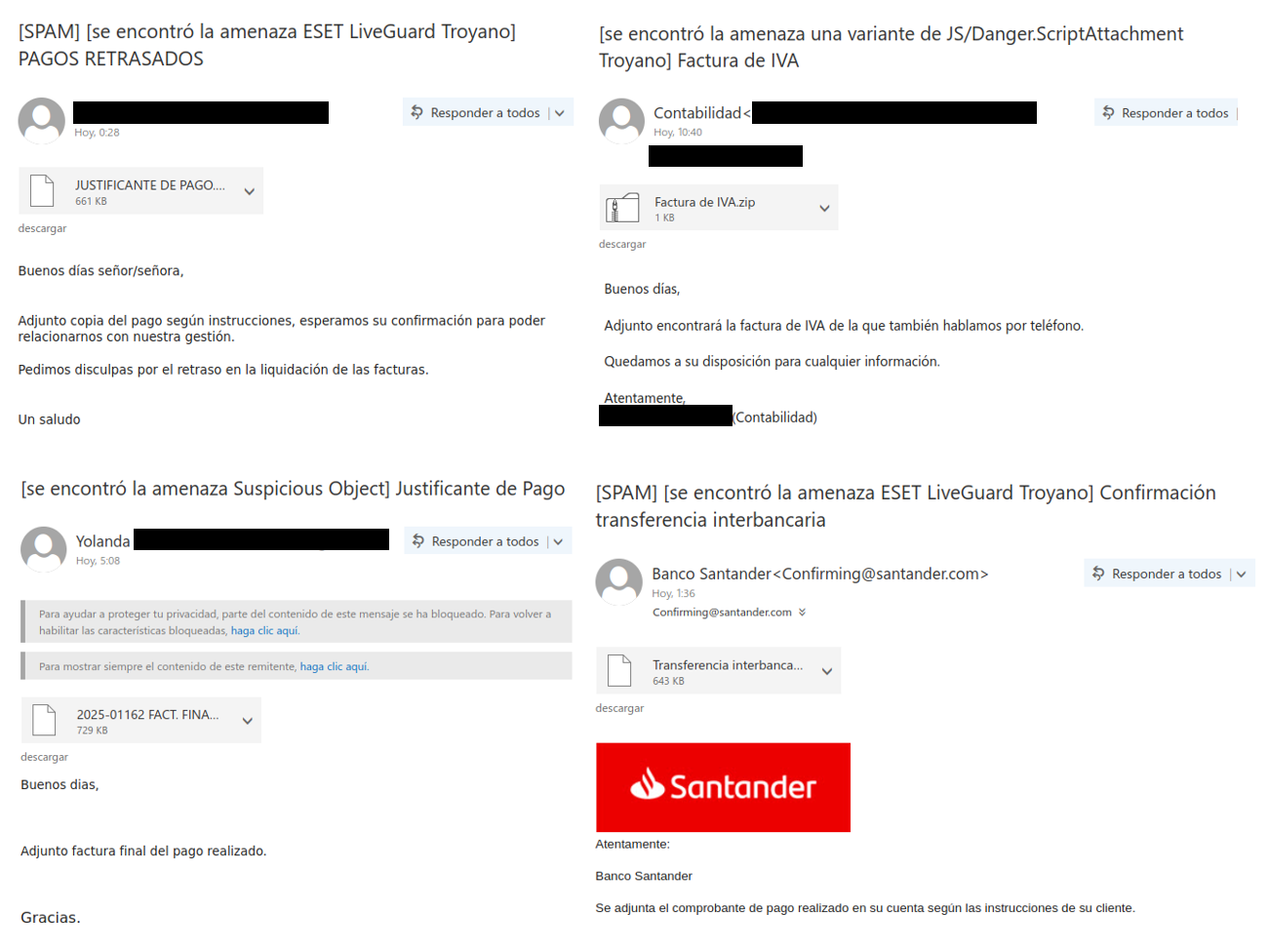

Para evitar caer en este tipo de trampa es importante aprender a reconocer los correos que suelen utilizarse. Además, no debemos olvidar que muchas veces estos correos proceden de remitentes legítimos que trabajan en empresas que han visto comprometida previamente su seguridad. Veamos unos cuantos ejemplos de emails de este estilo detectados en las últimas horas:

En los ejemplos de la imagen anterior vemos varios casos de emails enviados desde cuentas corporativas legítimas (ocultas para conservar su privacidad) y una que suplanta la identidad del Banco Santander. Ambas estrategias suelen funcionar relativamente bien si el mensaje consigue llegar al buzón de entrada de los usuarios, específicamente si trabajan a diario con muchos correos solicitando presupuestos y enviando facturas.

En lo que respecta al vector de ataque, todos estos correos contienen un fichero adjunto, aunque también hay campañas que prefieren emplear un enlace para descargar el fichero. En esta ocasión, los archivos se adjuntan comprimidos al correo para evitar que Windows les asigne la marca de la web y sean monitorizados más activamente en busca de amenazas.

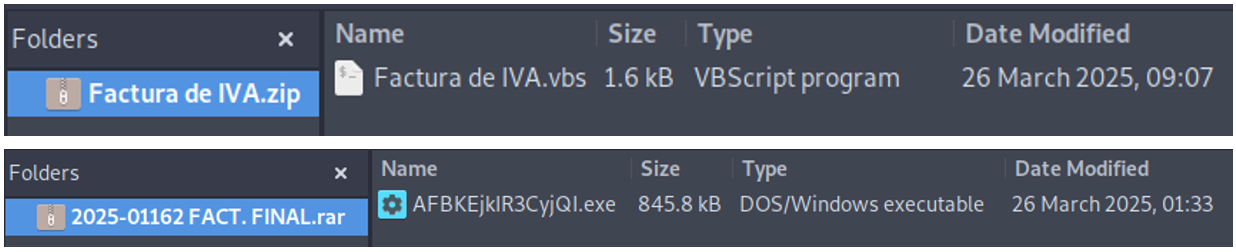

En el interior de los ficheros comprimidos podemos ver como los delincuentes ubican todo tipo de ficheros ejecutables que se encargan de iniciar la cadena de infección. Es frecuente ver como los delincuentes utilizan varios tipos de fichero además del clásico EXE, aunque últimamente estamos observando cierta tendencia a utilizar código VBS tanto cifrado como sin cifrar.

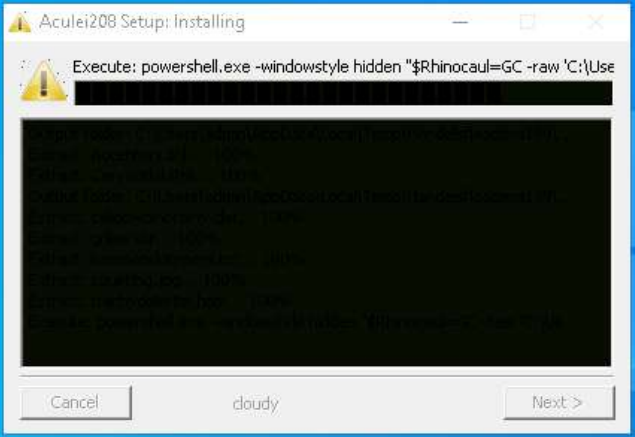

A partir de este punto, la infección del sistema puede realizarse de forma más o menos transparente. La mayoría de amenazas prefieren pasar desapercibidas para permanecer en los sistemas el mayor tiempo posible robando credenciales, aunque también hay otras menos discretas que no tiene reparos en mostrar al usuario que algo está ejecutándose en el sistema, por ejemplo, mediante la ejecución de comandos en PowerShell.

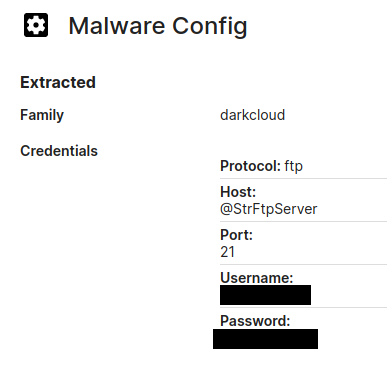

La gran mayoría de estas campañas están pensadas para propagar infostealers que robaran las credenciales almacenadas en aplicaciones como navegadores de Internet, clientes de correo, clientes FTP o VPNs. Estas credenciales serán posteriormente usadas para acceder a la red corporativa, robar información confidencial y extorsionar a la víctima con publicarla, además de cifrarla en algunas ocasiones.

También, tal y como hemos observado en los ejemplos utilizados para ilustrar este artículo, los delincuentes pueden utilizar los recursos de las empresas comprometidas para enviar estos correos maliciosos a otras empresas. En lo que respecta a la obtención de la información robada, esta puede sustraerse usando varios métodos como un servidor de correo comprometido, bots de Telegram o, como en alguno de los casos analizados durante las últimas horas, usando un servidor FTP comprometido.

Aunque la detección de este tipo de amenazas es bastante sencilla, si contamos con una buena solución de seguridad, comparada con otras más avanzadas, no debemos olvidar que los delincuentes siguen teniendo un éxito considerable con estas campañas. Buena prueba de ellos son que el número de credenciales robadas no deja de crecer y, con una vez se dispone de accesos a las redes corporativas, las empresas expuestas corren un riesgo importante de verse afectadas por un incidente severo de ciberseguridad.