Las supuestas facturas pendientes de pago es un asunto utilizado muy a menudo por los delincuentes desde hace años. Esto demuestra su efectividad entre los objetivos elegidos para este tipo de campañas, que suelen ser pequeñas empresas principalmente. Suelen ser correos cortos, sencillos y directos en los que se menciona el impago de alguna factura pero no se especifica cual, esperando que la víctima sienta curiosidad y abra el fichero adjunto o pulse sobre el enlace proporcionado.

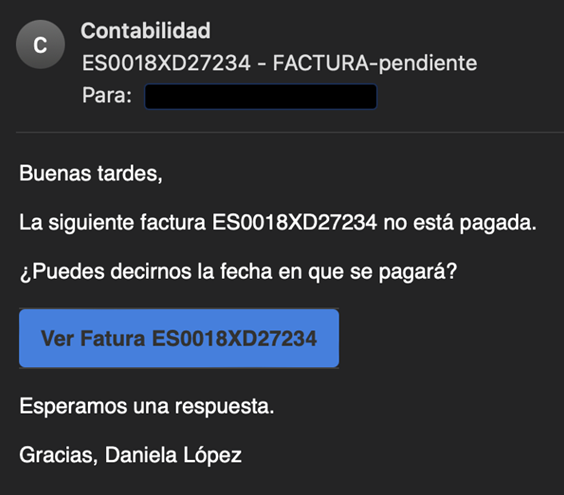

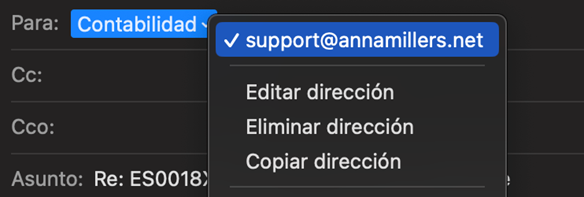

Tal y como podemos observar en la captura de pantalla anterior, los delincuentes se dirigen a la víctima con un tono familiar para ganarse su confianza y enviando su correo desde una dirección que solo muestra el nombre de “Contabilidad” pero que, en realidad, pertenece a alguna cuenta comprometida previamente de otra empresa o sitio web.

El punto clave de este correo se encuentra en el enlace que debería permitirnos ver la supuesta factura impagada, enlace que está incluido en el botón de “Ver Factura” incrustado en el correo y que, si nos fijamos, está mal redactado. Este botón es el que, al ser pulsado, redirige a las víctimas a la descarga del código malicioso preparado por los delincuentes para esta campaña.

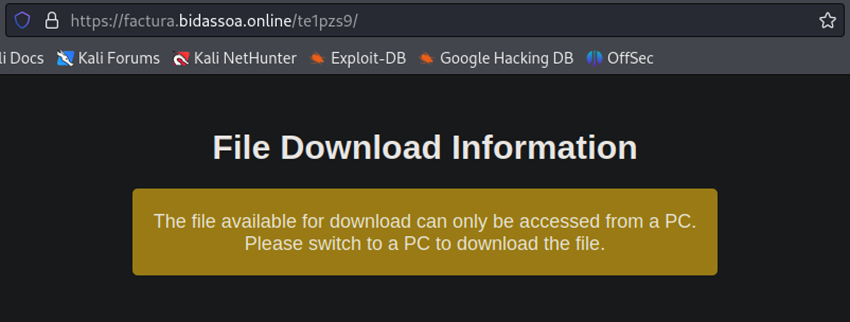

No obstante, en esta ocasión, los delincuentes han añadido algunas medidas para asegurarse de que solo los usuarios objetivo son capaces de descargar el código malicioso. De esta forma, si intentamos descargar el archivo desde una distribución de GNU/Linux, se nos mostrará el siguiente mensaje.

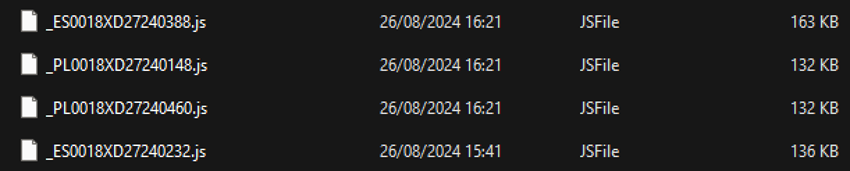

Aprovechando que hemos accedido al enlace y antes de descargar la muestra desde un sistema Windows, decidimos revisar que contiene ese servidor y descubrimos que los delincuentes se han dejado accesible el directorio en el servidor que utilizan para almacenar las muestras relacionadas con esta campaña. De esta forma podemos comprobar como las muestras fueron modificadas por última vez el pasado sábado 24 de agosto.

Ya que tenemos la opción, descargamos, no solo el código malicioso al que se nos redirige al pulsar sobre el enlace incrustado en el correo, sino también todas las muestras alojadas en el servidor utilizado por los delincuentes en esta campaña. Comprobamos también que se trata de ficheros JavaScript de tamaño similar y, como veremos más adelante, con cierta ofuscación.

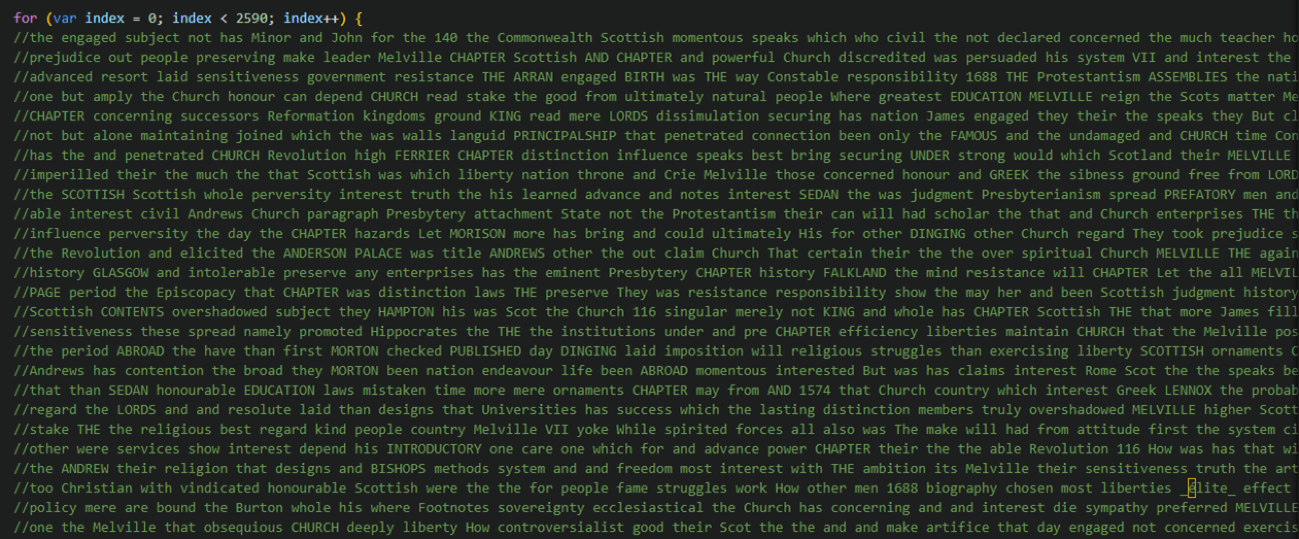

Al revisar el código JavaScript vemos que los delincuentes se han preocupado de ofuscarlo de forma que resulte difícil de analizar, usando numeroso bucles y nombres de variables sin aparente sentido. Además, los delincuentes han incluido largas líneas de texto comentado que no tiene nada que ver con el código para llenar de código basura el fichero y dificultar, aunque sea mínimamente su análisis.

También hemos podido comprobar cómo se realizan descargas y ejecuciones de código PowerShell, además de incorporar medidas de detección de máquinas virtuales y software de seguridad. Si bien no se ha llegado a descargar ninguna carga maliciosa final al revisar estas muestras, sí que hay serios indicios de que estemos ante una campaña o, los preparativos de una nueva campaña de infostealers, pensados para robar credenciales almacenadas en los sistemas y aplicaciones de uso cotidiano en empresas españolas.

Conclusión

La vuelta al trabajo de muchas empresas españolas durante los próximos días también hará que se reactiven o aparezcan nuevas campañas dirigidas a robar información. Por ese motivo resulta indispensable aprender a reconocer este tipo de correos maliciosos y detectarlos a tiempo con una solución de seguridad antes de que sea demasiado tarde y nuestra información confidencial y credenciales caigan en manos de los delincuentes.