El 12 de junio de 2017, los investigadores de ESET publicaron sus hallazgos sobre un malware único capaz de provocar un apagón generalizado. Industroyer, como lo bautizaron, fue el primer malware conocido que se desarrolló específicamente para atacar una red eléctrica.

De hecho, Industroyer se había desplegado con un efecto considerable unos meses antes, provocando que miles de hogares en partes de Kiev, Ucrania, perdieran el suministro eléctrico durante aproximadamente una hora el 17 de diciembre de 2016, después de que el malware atacara una subestación eléctrica local. Unos días después, el investigador de malware de ESET, Anton Cherepanov, comenzó a diseccionar Industroyer.

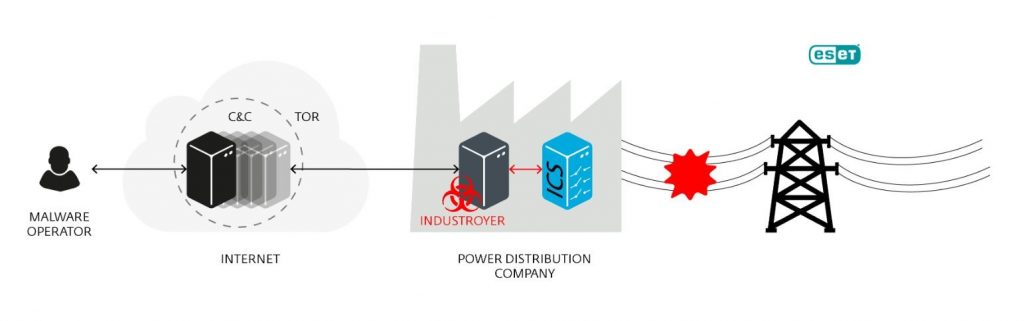

Una vez ejecutado, Industroyer se extendió por toda la red de la subestación buscando dispositivos de control industrial con protocolos de comunicación específicos. Entonces, como si fuera una bomba de relojería, aparentemente abrió todos los disyuntores a la vez, desafiando cualquier intento de los operadores de la subestación de recuperar el control fácilmente, ya que, si un operador intentaba cerrar un disyuntor, el malware lo volvía a abrir.

Para limpiar sus huellas, el malware ejecutó un eliminador de datos diseñado para dejar inoperativos los ordenadores de la subestación y retrasar la vuelta a la normalidad. Sin embargo, este malware falló repetidas veces, pero, de haber tenido más éxito, las consecuencias podrían haber sido mucho peores, especialmente en invierno, cuando un corte de energía puede provocar que las tuberías llenas de agua se agrieten al congelarse.

Por último, el malware trató de desactivar algunos de los relés de protección de la subestación, pero eso también falló. Sin el funcionamiento de los relés de protección, el equipo de la subestación podría haber estado en alto riesgo de dañarse cuando los operadores finalmente restablecieron la transmisión eléctrica.

Como afirmaron en su momento Cherepanov y su colega investigador de ESET Robert Lipovsky, la sofisticación de Industroyer permite adaptar el malware a cualquier entorno similar. De hecho, los protocolos de comunicación industrial de los que habla Industroyer se utilizan no sólo en Kiev, sino también «en todo el mundo en infraestructuras de suministro eléctrico, sistemas de control de transporte y otros sistemas de infraestructuras críticas (como el agua y el gas)».

Por otro lado, teniendo en cuenta lo sofisticado que era Industroyer, su impacto fue en última instancia bastante decepcionante, como señalaron los propios investigadores de ESET en 2017. Tal vez fue solo una prueba para futuros ataques, o tal vez fue una señal de lo que el grupo detrás de él era capaz de hacer.

El trabajo de Sandworm

Los investigadores de ESET señalaron que la codificación del malware reflejaba las intenciones maliciosas de las personas que lo crearon. En una conferencia de Virus Bulletin en 2017, Lipovsky destacó que los «atacantes tuvieron que entender la arquitectura de una red eléctrica, qué comandos enviar y cómo ejecutarlos». Sus creadores recorrieron un largo camino para crear este malware, y su objetivo no era solo un apagón. «Algunas pistas en la configuración de Industroyer sugieren que querían causar daños en los equipos».

En Black Hat 2017, Cherepanov también señaló que «parece muy poco probable que alguien pueda escribir y probar un malware de este tipo sin tener acceso al equipo especializado que se utiliza en el entorno industrial específico objetivo «.

En octubre de 2020, Estados Unidos atribuyó el ataque a seis oficiales pertenecientes a Sandworm, apodo de la Unidad 74455 de la agencia de inteligencia militar rusa GRU.

El retorno de Industroyer

Si avanzamos hasta 2022, no es de extrañar que, en las semanas previas y posteriores a la invasión rusa del 24 de febrero, la telemetría de ESET mostrara un aumento de los ciberataques dirigidos a Ucrania.

El 12 de abril, junto con el CERT de Ucrania, los investigadores de ESET anunciaron que habían identificado una nueva variante de Industroyer que tenía como objetivo un proveedor de energía ucraniano. Industroyer2 había sido programado para cortar la energía de una región de Ucrania el pasado 8 de abril; afortunadamente, el ataque fue frustrado antes de que pudiera causar más estragos en un país ya devastado por la guerra. Los investigadores de ESET concluyeron con elevadaconfianza que Sandworm fue nuevamente responsable de este nuevo ataque.

Un presagio de lo que está por venir

En los últimos años, ha quedado más que claro que los servicios de infraestructuras críticas del mundo corren un gran riesgo de sufrir interrupciones. La serie de incidentes que han afectado a las infraestructuras críticas en Ucrania (y, de hecho, en otras partes del mundo) ha mostrado a gran parte del público los riesgos de los cortes de energía provocados por los ciberataques, pero también las interrupciones del suministro de agua, las interrupciones de la distribución de combustible, la pérdida de datos médicos y muchas otras consecuencias que pueden hacer mucho más que dificultar nuestras rutinas diarias, llegando a ser realmente peligrosas para la vida.

Ya en 2017, tanto Cherepanov como Lipovsky concluyeron su blog de investigación con una advertencia que, cinco años después, sigue siendo válida: «Independientemente de si el reciente ataque a la red eléctrica ucraniana fue o no una prueba, debería servir como llamada de atención para los responsables de la seguridad de los sistemas críticos de todo el mundo».