Durante esta semana hemos analizado varías campañas de propagación de ladrones de credenciales suplantando a empresas como el banco Santander o la petrolera Repsol. Lejos de detenerse en estas dos campañas, los delincuentes siguen aprovechando la popularidad de varias entidades para, suplantando su reconocida marca comercial, conseguir ser más convincentes en sus correos e intentar así engañar a más usuarios.

El pago en la cuenta del BBVA

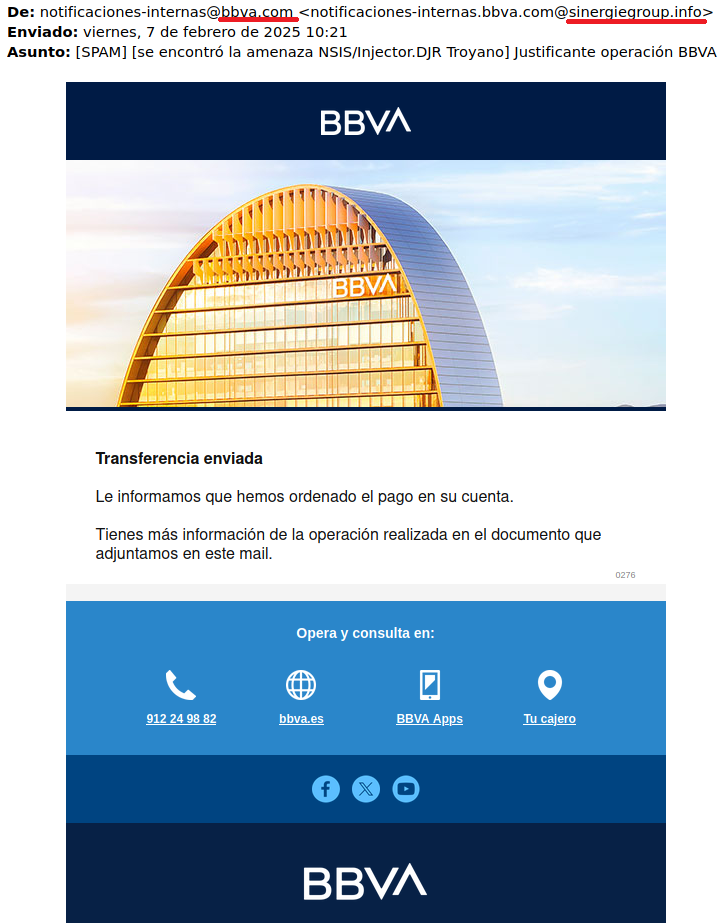

La utilización de marcas de reconocido prestigio sigue siendo una constante por parte de los ciberdelincuentes y, muy especialmente, cuando se trata de usar sin permiso el nombre de entidades bancarias importantes. En la última campaña de este tipo analizada durante esta semana hemos visto como se han propagado correos haciéndose pasar por el BBVA donde se indicaba el abono en nuestra cuenta de un pago sin definir.

El correo también invita a los usuarios que reciban este email a abrir un fichero adjunto para conocer los detalles de esta operación. Es en este punto en concreto donde reside el peligro y, aunque quien reciba el correo no sea usuario del BBVA, es muy probable que muchos usuarios procedan a abrir el archivo por simple curiosidad.

Obviando el hecho de que si no somos clientes de esta entidad no tenemos motivos para abrir el fichero adjunto indicado, el correo también presenta alguna pista que nos puede alertar de su procedencia fraudulenta, aunque casi ningún usuario suele fijarse en estos detalles. Por ejemplo, el correo desde el que se envía realmente este email fraudulento no pertenece a un dominio del BBVA, sino de otra empresa que, probablemente, hay sido una víctima anterior de los delincuentes y estén usando su servidor de correo para enviar estos mensajes.

Analizando la muestra

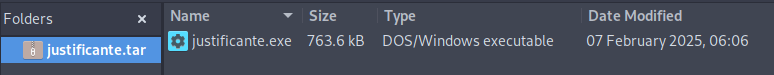

En lo que respecta al malware en sí, el fichero ejecutable maliciosos se encuentra comprimido, como viene siendo habitual, para evitar que el sistema operativo Windows lo marque como sospechoso. Se trata de un ejecutable cuya última modificación se ha realizado unas pocas horas antes de que se lanzase esta campaña, algo ya habitual cuando hablamos de infostealers y otras amenazas que usan el correo electrónico como principal vector de propagación.

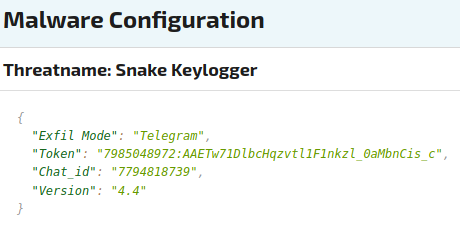

La finalidad de esta amenaza una vez infectado el sistema de la víctima es la de recopilar toda la información relacionada con credenciales que sea posible. Normalmente, estas credenciales se recopilan de entre las guardadas por los usuarios en los navegadores o clientes de correo y pueden afectar a todo tipo de servicios online tanto personales como profesionales, entre los que se incluyen cuentas de email, VPNs, servicios de videojuegos online o incluso carteras de criptodivisas.

Toda esta información se recopila y envía a los delincuentes de varias formas, realizándose el envío en esta ocasión mediante un bot de Telegram. Así pues, los delincuentes consiguen la información robada de forma sencilla y automatizada, una tendencia en auge durante los últimos años que ha permitido que aumente el número de ciberdelincuentes de manera notable al reducirse la barrera de entrada en lo que respecta a conocimientos técnicos necesarios.

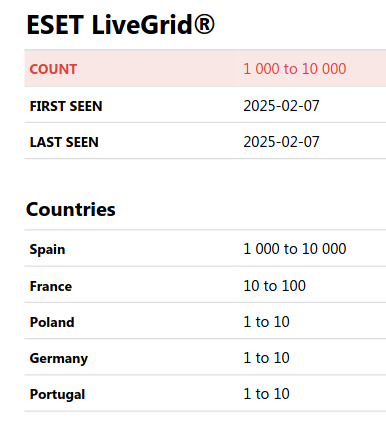

También podemos ver, gracias a la telemetría de ESET que esta campaña (y las anteriores analizadas durante esta semana) están especialmente dirigidas a España. Esto no significa que en otros países no se observen casos similares, sino que en cada país o región los delincuentes pueden tratar de adaptar los correos usando los idiomas locales y suplantando a empresas e instituciones de la zona.

Como siempre recordamos cuando analizamos estos casos, es fundamental aprender a reconocer estos tipos de correos, desconfiar de ficheros o enlaces no solicitados y contar con soluciones de seguridad y multifactor para detectar estas amenazas y minimizar los daños en caso de que suframos un robo de credenciales.