Aunque los delincuentes tienen tomada la medida a sus posibles víctimas y saben perfectamente cuales son los ganchos más efectivos para hacerles caer en sus trampas (léase, mensajes haciendo referencia a facturas, multas, pagos pendientes y similares), también es cierto que siguen modificando, aunque sea ligeramente sus estrategias para hacerlas más efectivas.

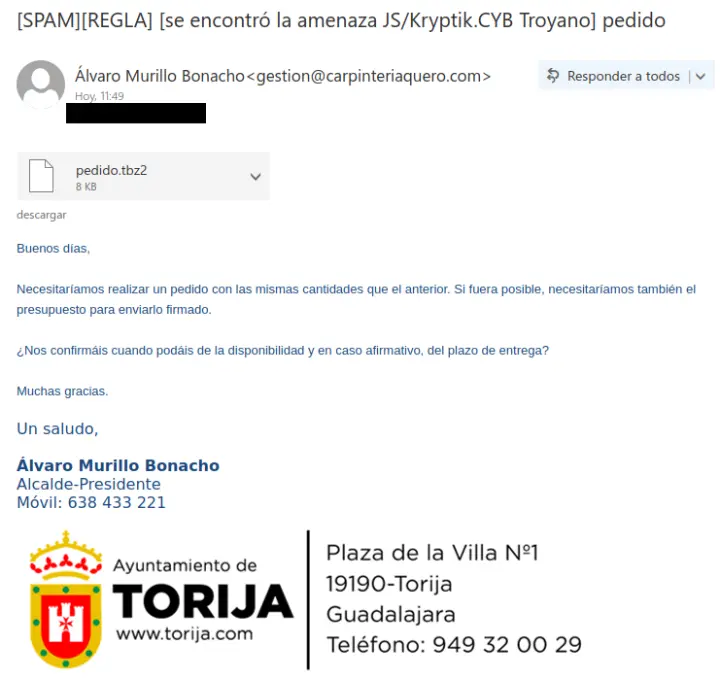

Así pues, dentro de los correos maliciosos suplantando a todo tipo de empresas y organismos públicos dirigidos principalmente a pequeñas y medianas empresas españolas que se observan a diario, recientemente hemos analizado uno que nos llama la atención por el presunto remitente utilizado, nada menos que el del ayuntamiento de una pequeña localidad de la provincia de Guadalajara.

Si revisamos el correo observamos como se hace referencia a un supuesto pedido solicitado por el ayuntamiento de esta localidad, con un correo bien redactado, sin errores gramaticales ni de ortografía y proporcionando todos los datos de contacto, incluidos los del alcalde. El correo podría pasar por legítimo para muchos de los usuarios que lo reciban, pero los delincuentes han cometido un error al no camuflar la dirección del remitente y utilizar un email (posiblemente comprometido previamente) de un comercio que nada tiene que ver con el del ayuntamiento.

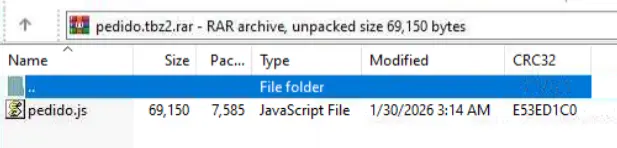

Aun con este error cometido por los delincuentes, es bastante probable que más de un usuario proceda a abrir el fichero adjunto al mensaje, ya sea por ser proveedor de ese ayuntamiento o por simple curiosidad. Si ese es el caso, se encontrarán un archivo JavaScript en lugar del pedido en formato ofimático esperado, tal y como puede verse a continuación:

Sabemos de sobra que no debemos abrir ficheros no solicitados, y menos aun si estos no se corresponden con el formato esperado. No obstante, la curiosidad de los usuarios es un poderoso aliado de los ciberdelincuentes y esto consigue que no pocos intenten abrir el fichero malicioso pensando que se trata de algún tipo de pedido. Esto ejecutará el script preparado por los atacantes e iniciará la primera fase de la cadena de infección.

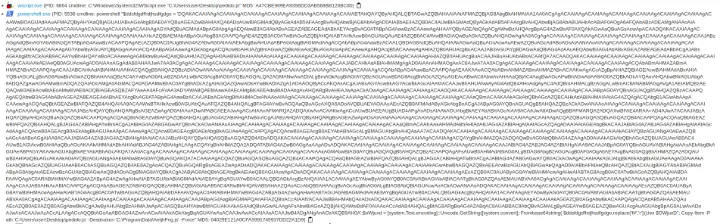

Como podemos comprobar en la imagen anterior, el script se encuentra ofuscado, aunque usando Base64, por lo que resulta trivial obtener el código original y averiguar cuales son las intenciones de los delincuentes.

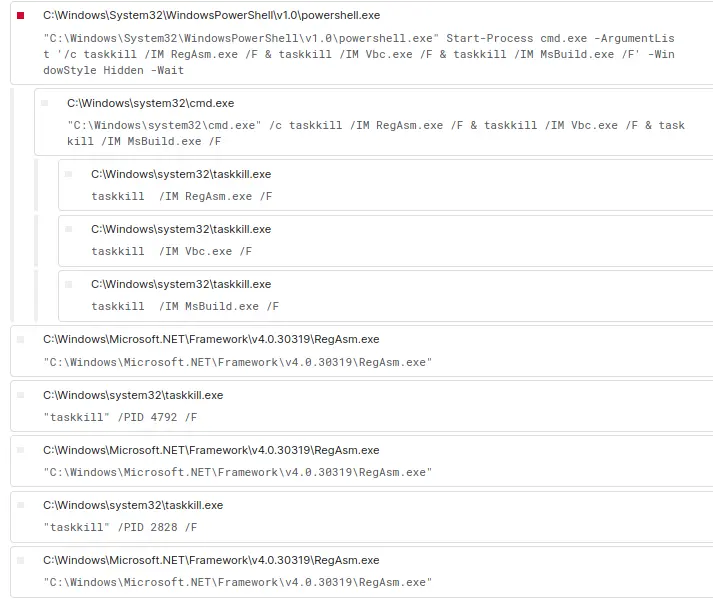

Si, además, procedemos a ejecutar el script en un entorno controlado y monitorizamos todas las acciones que realiza podremos comprobar como primero se lanzan varios procesos del sistema relacionados con la compilación de códigos para luego finalizarlos. Concretamente, el comando fuerza el cierre de tres procesos específicos:

- RegAsm.exe: Utilizado para registrar ensamblados en el registro de Windows.

- Vbc.exe: Compilador de Visual Basic.

- MsBuild.exe: Herramienta de construcción de Microsoft utilizada para compilar proyectos.

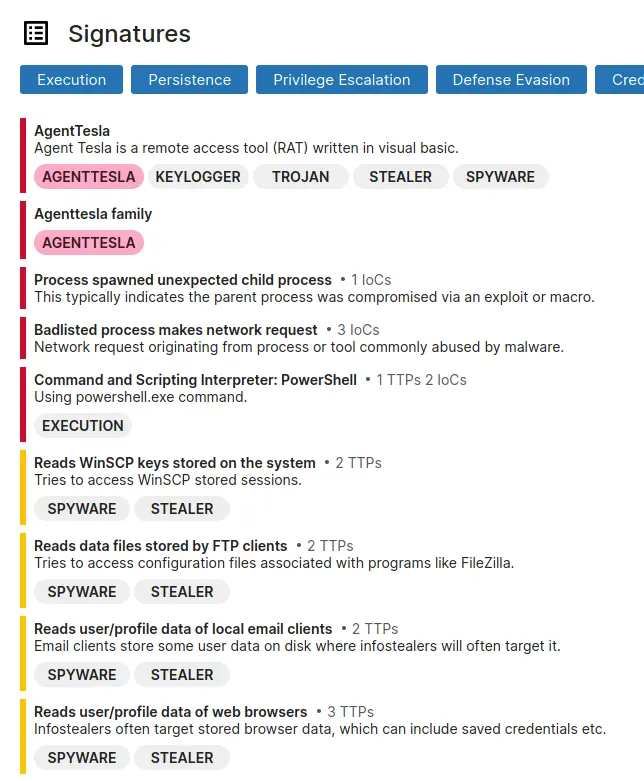

Una vez realizada esta tarea, se procede a descargar y ejecutar el payload final de la cadena de infección que, en esta ocasión se trata de un viejo conocido como es el ladrón de información Agent Tesla. Este infostealer también dispone de capacidades de acceso remoto configurado para exfiltrar datos a través de un bot de Telegram y se especializa, como muchas otras amenazas similares, en el robo de todo tipo de credenciales.

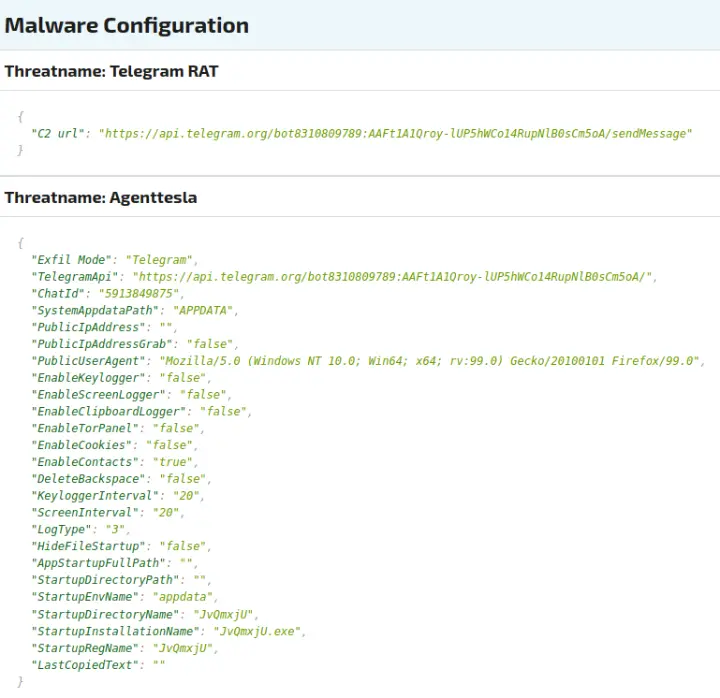

Un aspecto importante de estas amenazas es su capacidad para exfiltrar la información de fomra sencilla y efectiva. Tradicionalmente se han usado cuentas de correo controladas por los delincuentes para enviar las credenciales robadas, así como también servicios FTP. Sin embargo, desde hace un tiempo el uso de bots y canales de Telegram se ha extendido por lo práctico y sencillo que resulta para los criminales acceder y gestionar la información robada.

En la siguiente imagen podemos observar la configuración usada en esta campaña para, usando la API de Telegram, enviar las credenciales robadas a un canal controlado por los atacantes.

Estamos ante un ejemplo más de las campañas delictivas recurrentes que analizamos prácticamente todos los días y que siguen teniendo éxito en nuestro país. Vemos como los delincuentes tampoco han cambiado demasiado sus técnicas y, si acaso, han mejorado el uso de las plantillas usadas en los correos para resultar más convincentes.

Por ese motivo es conveniente recordar las medidas básicas de protección frente a este tipo de amenazas que pasan por sospechar de todo mensaje no solicitado, venga de donde venga, evitar abrir ficheros adjuntos y enlaces y contar con soluciones de seguridad que bloqueen estas amenazas antes de que supongan un riesgo para nuestra seguridad.