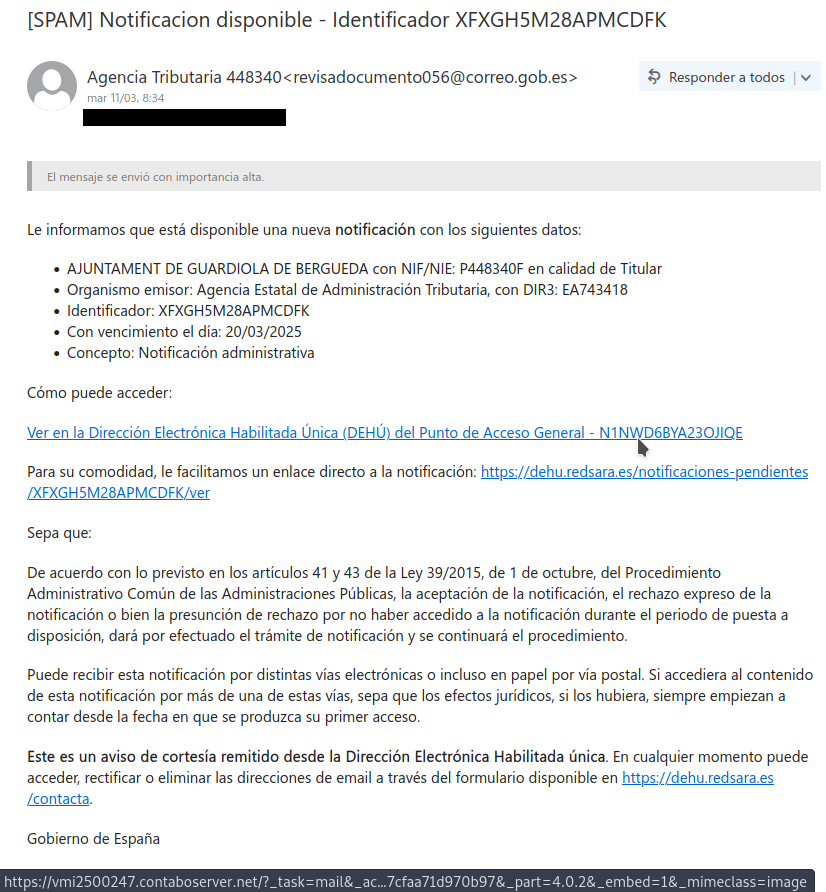

Los delincuentes a cargo de las nuevas versiones del troyano Grandoreiro parece que están intentando retomar las campañas de propagación masiva que ya vimos en España hace algún tiempo. Buena prueba de ello lo tenemos con una campaña detectada esta semana y dirigida a usuarios españoles con correos electrónicos que se hacen pasar por la Agencia Tributaria y donde se informa de una notificación en la Dirección Electrónica habilitada Única (DEHÚ).

En este correo, que se ha enviado a numerosas direcciones de email pertenecientes a usuarios españoles durante esta semana, vemos como se proporcionan datos de un ayuntamiento y se insta al usuario a que pulse sobre varios enlaces que redirigen a una web que no tiene relación alguna con la Agencia Tributaria.

Hay que tener en cuenta que los delincuentes han suplantado una dirección de correo gubernamental para tratar de evadir los filtros antispam aprovechando que el protocolo DMARC de este dominio no tiene una política configurada que permita rechazar o poner en cuarentena fácilmente los correos que suplanten al dominio legítimo, tal y como indicó el experto en ciberseguridad Lorenzo Martinez en la red social X.

La finalidad de esta suplantación de un organismo oficial, una táctica que ya hemos visto usar anteriormente a Grandoreiro y otras amenazas, es convencer al usuario de que pulse sobre alguno de los enlaces proporcionados. Estos enlaces redirigen a una web controlada por los delincuentes y que invitan a descargar un supuesto fichero PDF.

Es importante destacar, tal y como ha hecho el investigador español g0njxa en el análisis de esta campaña en la red social X, que los delincuentes han configurado la descarga para que esta solo sea posible desde España. De esta forma se dificulta un poco el análisis para investigadores de otros países ya que solo permite a usuarios que se conecten desde España la descarga del fichero.

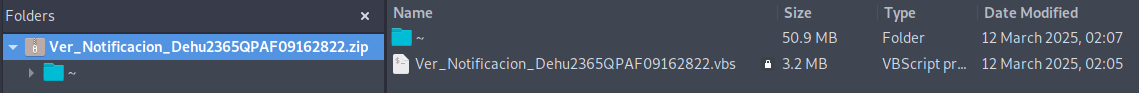

Si un usuario conectado desde España pulsa sobre la opción de “Descargar PDF” se procederá a descargar un fichero comprimido que, en su interior contiene un archivo Visual Basic Script, encargado de iniciar la cadena de infección.

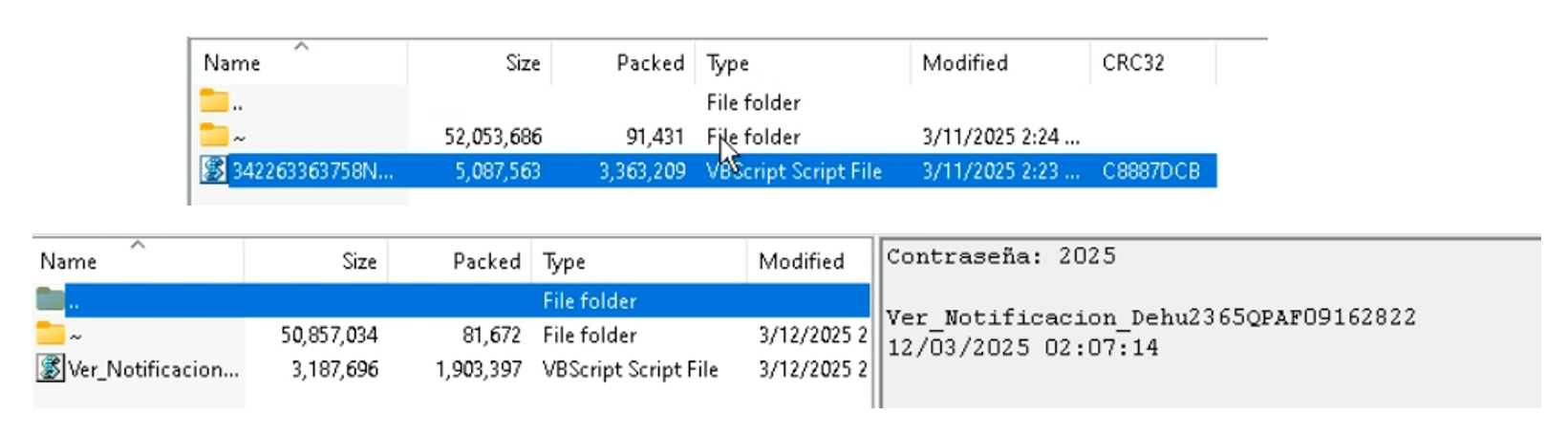

Como dato interesante, en las muestras analizadas durante esta semana se han observado ligeras variaciones. En la campaña del pasado martes 11 de marzo se podía descomprimir el fichero VBS maliciosos sin problemas mientras que, un día después, el fichero solicitaba una contraseña que se incluía al tratar de descomprimirlo y que también se menciona en la web de descarga. Este paso adicional puede parecer trivial, pero se trata de un obstáculo a la hora de analizar este tipo de muestras en una sandbox automatizada, ya que requiere de la intervención humana para introducir esta contraseña.

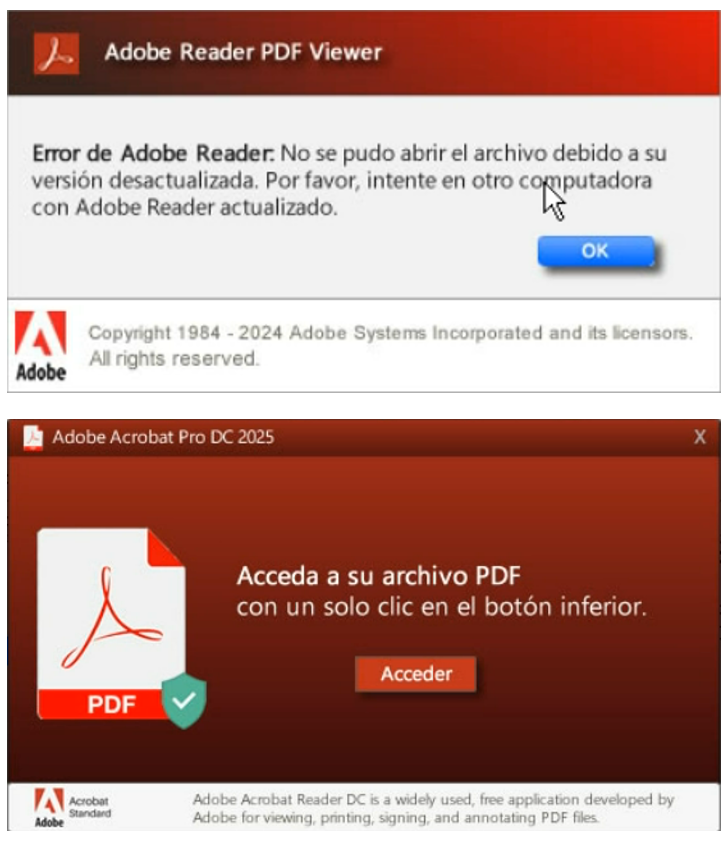

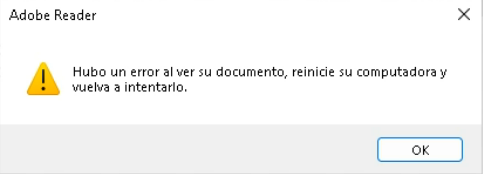

Suponiendo que el usuario ejecute el fichero VBS malicioso se inicia la cadena de infección que tratará de comprometer el sistema con el troyano bancario Grandoreiro. Mientras tanto, se mostrará un mensaje suplantando la marca de Adobe Reader o Acrobat Pro para hacer creer al usuario que ha habido algún problema al intentar abrir el fichero o que se necesita una versión actualizada, cambiando este mensaje dependiendo de la muestra analizada.

Tras varios segundos, se muestra un nuevo mensaje de error indicando que hubo un error al tratar de visualizar el documento e invitando al usuario a reiniciar su ordenador. Para entonces, el sistema ya habrá quedado comprometido y los operadores de Grandoreiro podrán robar información relacionada especialmente con operaciones bancarias cuando la víctima trate de acceder a algún servicio de banca online.

Es importante recordar que Grandoreiro es uno de los mayores exponentes del ecosistema de troyanos bancarios con origen en Latinoamérica, formado por varias familias que llegan a colaborar entre sí compartiendo recursos e infraestructura. Se trata además de una familia que ha estado activa al menos desde 2017 afectando a países de la región como Brasil o Perú y que, a finales de 2019 y principios de 2020 se expandió por México, España y Portugal.

Desde entonces ha protagonizado numerosas campañas en nuestro país con todo un entramado delictivo que cayó, en parte en la operación policial realizada a finales de enero de 2024 en Brasil y que permitió detener a algunos de sus responsables. No obstante, los delincuentes parece que han conseguido sobreponerse a este golpe policial y ahora cuentan con nuevas versiones que intentan propagar en nuevas campañas usando técnicas que han demostrados serles efectivas en el pasado.

Para protegerse de este tipo de amenazas se recomienda desconfiar de correos no solicitados, sea cual sea el remitente, evitar pulsar sobre enlaces o descargar ficheros que no sepamos a ciencia cierta lo que contienen, activar la autenticación multifactor en cuentas bancarias y de acceso a cualquier servicio online y contar con una solución de seguridad capaz de detectar y eliminar las amenazas.