Cuando repasamos el ecosistema de ciberamenazas actual y su funcionamiento observamos como los robos de credenciales que permiten el acceso a empresas de todo tipo forman una parte fundamental de todo este entramado. Los conocidos como “access brokers”se hacen servir de múltiples técnicas para obtener las preciadas credenciales de acceso y una de las técnicas que mejor les funciona utiliza infostealers para ese fin.

Facturas y más facturas

A pesar de llevar varios años observando como los delincuentes reutilizan ganchos sobradamente conocidos como el envío de supuestas facturas a los buzones de entrada de correo de las empresas, esta técnica sigue funcionándoles bastante bien. De lo contrario, no detectaríamos tantos mensajes similares prácticamente a diario.

La estructura de estos emails suele ser muy similar y consiste en utilizar como asunto el pago o revisión de un presupuesto o factura adjunta a un email enviado desde una dirección legítima o usada específicamente para estas campañas. La utilización de direcciones legítimas, que han sido previamente comprometidas permite que, al menos durante unas horas, estos correos no sean bloqueados por los filtros antispam al proceder desde remitentes de confianza, pero sí puedan ser detectados por soluciones de seguridad al analizar los ficheros adjuntos maliciosos que suelen llevar.

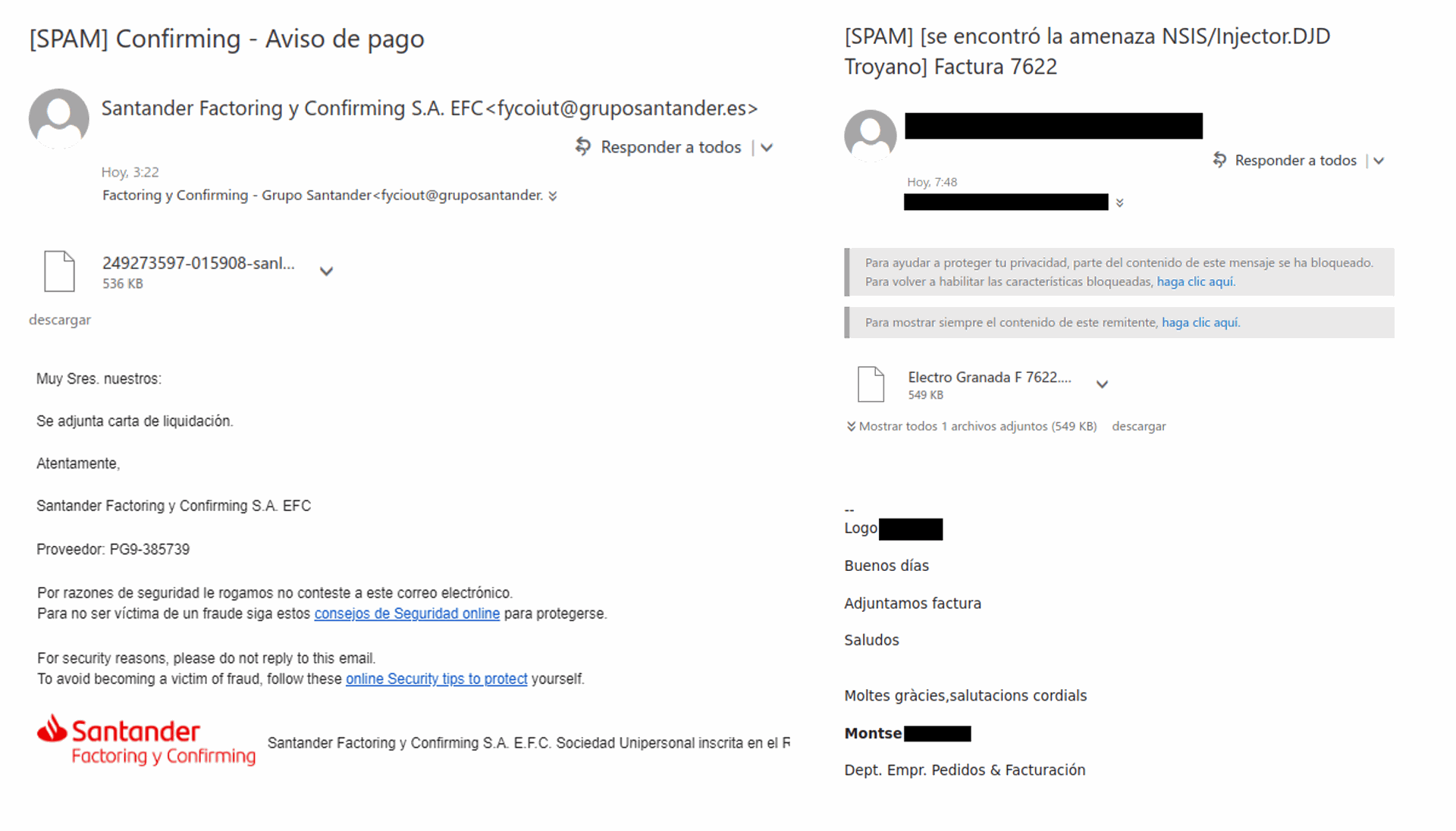

En la imagen sobre estas líneas podemos observar dos correos electrónicos detectados durante las últimas horas. Uno de ellos suplanta la identidad del Banco Santander para resultar más creíble, mientras que el otro utiliza una dirección de email legítima de una cuenta de correo que ha sido comprometida por los delincuentes y está siendo usada para enviar estos correos maliciosos.

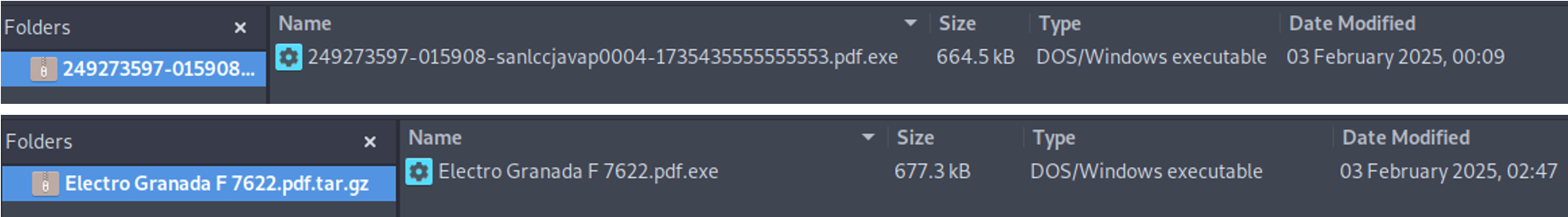

Tal y como viene siendo habitual en estas campañas, la finalidad de los delincuentes es conseguir que los usuarios que reciban estos emails muerdan el anzuelo y abran el archivo adjunto. Estos ficheros suelen utilizar nombres relacionados con facturas y presupuestos e incluso utilizan una doble extensión para tratar de engañar a sus víctimas.

En esta ocasión vemos como los ficheros usan nombres diferentes pero ambos son archivos ejecutables, de un tamaño similar y han sido modificados por última vez con poca diferencia de tiempo entre ellos. Una vez los delincuentes tiene preparados estos archivos maliciosos los suelen lanzar durante la madrugada para que sean uno de los primeros correos en llegar al buzón de entrada de las empresas conforme estas comiencen su jornada laboral.

Un viejo conocido al acecho

El mercado de los infostealers está dominado por varias familias como Agent Tesla, Formbook, Lumma Stealer o, como el caso que nos ocupa Snake Keylogger. Sin embargo, todas estas amenazas tienen la misma finalidad, que no es otra que la de robar credenciales de todo tipo almacenadas en los sistemas que infectan. Estas credenciales pueden pertenecer a cuentas de correo, VPNs o incluso a servicios de juegos online o servicios relacionados con criptomonedas. Todas estas credenciales robadas les sirven a los delincuentes para sacar un beneficio económico de forma directa o indirecta.

La forma de actuar de estas amenazas también suele ser similar ya que, una vez el usuario ha caído en la trampa y ha ejecutado el fichero adjunto malicioso se inicia la cadena de infección, que termina descargando el infostealer elegido para una campaña en concreto, recopilando todas las credenciales que pueda del sistema (obteniéndolas, por ejemplo, de los navegadores usados por la víctima) y enviándoselas a los delincuentes.

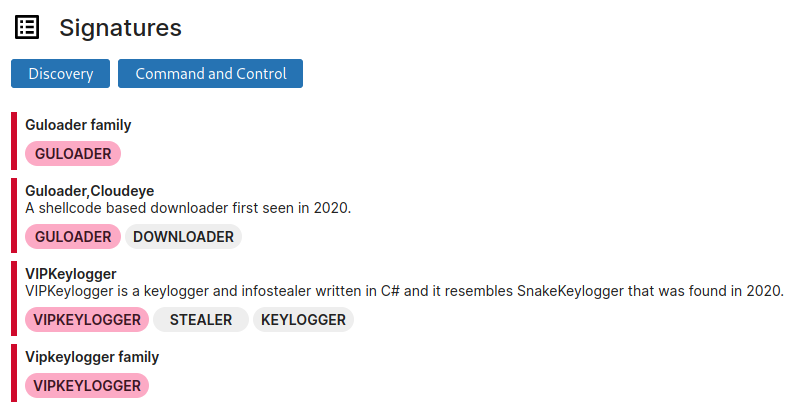

Al analizar esta campaña comprobamos que se ha utilizado el infostealer VIPKeylogger, una variante de Snake Keylogger, que viene siendo utilizado por numerosos grupos de delincuentes desde finales de 2020. El motivo por el cual se suelen detectar casi siempre las mismas familias de malware es porque hay todo un ecosistema que facilita mucho que, incluso el delincuente con menos conocimientos, pueda adquirir una de estas amenazas, preparar sus campañas usando un bot de Telegram y controlarlo todo con unos pocos clics desde un panel de control muy intuitivo. Todo ello por cantidades relativamente bajas de dinero.

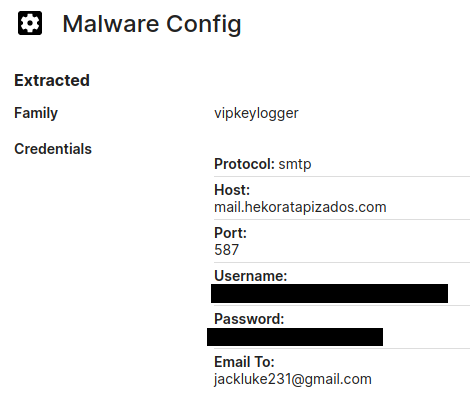

Una vez obtenidas las credenciales, el malware las recopila y envía a los delincuentes. Para eso puede utilizar varios métodos como, por ejemplo, subirlo a un FTP, usar un bot de Telegram o enviarlas por email usando la infraestructura de una empresa comprometida previamente, como es el caso en esta campaña analizada en el día de hoy.

Cuando ya se han recopilado las credenciales el delincuente solo tiene que clasificarlas, ver cuales resultan de mayor interés y venderlas al mejor postor o, en algunos casos, usarlas para realizar nuevos ataques contra las empresas comprometidas. El problema para las víctimas es que el robo de estas credenciales solo es el principio ya que, muy probablemente, estas serán usadas para acceder posteriormente a la red corporativa en busca de información valiosa que robar.

Conclusión

Aun estando ante un tipo de amenazas que sabemos perfectamente como funcionan y cómo se distribuyen, los delincuentes siguen consiguiendo víctimas, principalmente entre pymes españolas. Por ese motivo, es importante que las empresas sean conscientes de las amenazas a las que se enfrentan a diario y se preparen en consecuencia, ya que la gran mayoría de ellas pueden ser bloqueadas aplicando medidas básicas de ciberseguridad y usando soluciones capaces de detectarlas y eliminarlas antes de que nos causen un serio problema.