Los investigadores de ESET han descubierto y analizado recientemente Telekopye, un kit de herramientas que ayuda a las personas menos técnicas a realizar estafas online con mayor facilidad. La compañía líder en ciberseguridad estima que Telekopye lleva en uso y en desarrollo activo desde 2015, y sus investigaciones apuntan a Rusia como país de origen de los autores y usuarios del kit de herramientas.

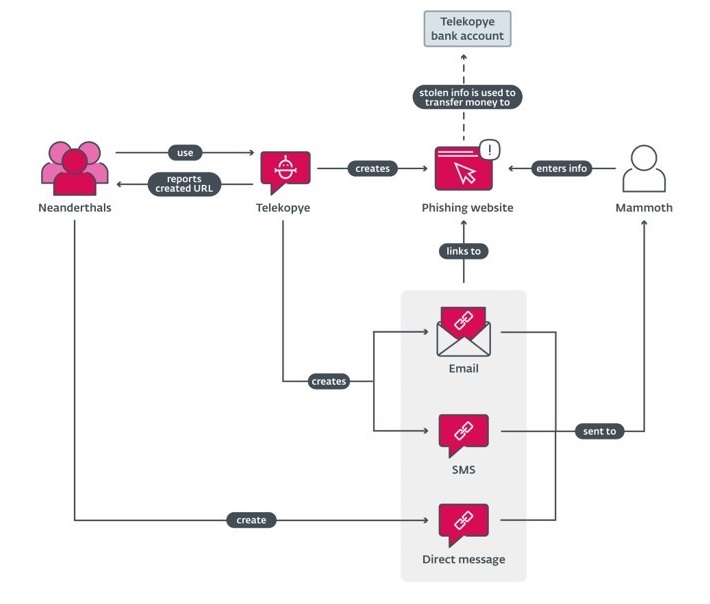

Las capacidades de Telekopye incluyen la creación de sitios web de phishing, el envío de SMS y correos electrónicos de phishing y la creación de capturas de pantalla falsas. El kit de herramientas se implementa como un bot de Telegram y ayuda a los estafadores menos técnicos a engañar a sus víctimas. El grupo de investigadores de ESET, ESET Research, ideó el nombre Telekopye como una combinación de Telegram y kopye (копье), la palabra rusa para lanza – debido al uso de phishing altamente dirigido.

“Descubrimos el código fuente de un conjunto de herramientas que ayuda a los estafadores sin demasiados conocimientos informáticos que solo necesitan tener una lengua persuasiva para convencer a sus víctimas. Este conjunto de herramientas se implementa como un bot de Telegram que, cuando se activa, proporciona varios menús de fácil navegación en forma de botones que se pueden usar para muchos estafadores a la vez”, declara Radek Jizba, investigador de ESET. “Las víctimas de esta operación de estafa son llamadas Mamuts por los estafadores. Por claridad y siguiendo la misma lógica, nos referimos en nuestros hallazgos a los estafadores que usan Telekopye como Neandertales”.

Telekopye ha sido subido a VirusTotal en múltiples ocasiones, principalmente desde Rusia, Ucrania y Uzbekistán. Estos son los países desde los que suelen operar los atacantes, basándose en el idioma utilizado en los comentarios del código y en la ubicación de la mayoría de los mercados objetivo. Aunque los principales objetivos de los estafadores son los marketplaces populares en Rusia, como OLX y YULA, ESET también ha observado objetivos que no son nativos de Rusia, como BlaBlaCar o eBay, e incluso otros que no tienen nada en común con Rusia, como JOFOGAS y Sbazar.

ESET pudo recopilar varias versiones de Telekopye, lo que sugiere un desarrollo continuo. El kit de herramientas tiene varias funcionalidades diferentes que los estafadores pueden aprovechar al máximo. Entre ellas se incluyen el envío de correos electrónicos de phishing, la generación de páginas web de phishing, el envío de mensajes SMS, la creación de códigos QR y la creación de capturas de pantalla falsas. Además, algunas versiones de Telekopye pueden almacenar datos de las víctimas (normalmente datos de tarjetas o direcciones de correo electrónico) en el disco donde se ejecuta el bot.

La característica principal de Telekopye es que crea páginas web de phishing a partir de plantillas HTML predefinidas según la demanda. Un estafador debe especificar la cantidad de dinero, el nombre del producto y, según la plantilla, información adicional como la ubicación a la que se enviará el producto, imagen, peso y nombre del comprador. Luego, Telekopye toma toda esta información y crea una página web de phishing. Estas páginas web de phishing están diseñadas para imitar diferentes sitios de inicio de sesión de bancos/pagos, pasarelas de pago de tarjetas de crédito/débito o simplemente páginas de pago de diferentes sitios web. Para facilitar el proceso de creación de sitios web de phishing, estas plantillas están organizadas por los países a los que se dirigen. La imagen a continuación muestra un menú de creación simple donde algunas plantillas están ordenadas según diferentes países. La única excepción es BlaBlaCar para servicios de uso compartido de automóviles independientes del país.

Los estafadores no transfieren el dinero robado a las víctimas a sus propias cuentas. En su lugar, todos los atacantes utilizan una cuenta compartida de Telekopye controlada por el administrador. Telekopye realiza un seguimiento del éxito de cada estafador registrando las contribuciones asociadas a esa cuenta compartida, ya sea en un simple archivo de texto o en una base de datos SQL. Como consecuencia, el administrador de Telekopye paga a los estafadores deduciéndoles los gastos de administración. Los grupos de estafadores que utilizan Telekopye están organizados en una jerarquía de menos a más privilegios en cinco clases, por lo que los atacantes de las clases superiores pagan comisiones más bajas.

“La forma más fácil de saber si se trata de un estafador de Telekopye, o de cualquier otro estafador, es buscar anomalías, errores y discrepancias en el lenguaje utilizado. Insista en el intercambio de dinero y bienes en persona siempre que sea posible cuando trate con artículos de segunda mano en marketplaces y evite enviar dinero a menos que esté seguro de adónde irá”, advierte Jizba.

Para más información técnica sobre Telekopye, consulta el blogpost «Telekopye: Hunting Mammoths with a Telegram bot» en WeLiveSecurity.com. El segundo blogpost de Telekopye, que se publicará más adelante, desvela el funcionamiento interno de los grupos de estafa. Sigue a ESET Research en Twitter para conocer las últimas noticias e investigaciones.

Descripción general estafa Telekopye

Radek Jizba. Accede a toda la investigación aquí.