Dentro de las campañas dirigidas a propagar amenazas mediante ficheros maliciosos adjuntos a un email podemos encontrar muchas temáticas, siendo la de las supuestas facturas una de las más utilizadas. Sin embargo, esto no significa que los delincuentes se limiten a facturas de empresas reconocidas como distribuidores de energía, proveedores de telecomunicaciones o entidades bancarias. Cualquier otra empresa puede servir y, buena prueba de ello lo tenemos en el ejemplo que analizamos a continuación.

Desde hace ya unos días venimos observando una serie correos con un asunto de lo más peculiar. La temática de este email trata, como muchos otros preparados por los delincuentes que analizamos en nuestro laboratorio, acerca del pago de una factura. No obstante, en esta ocasión los delincuentes han elegido suplantar nada menos que al Colegio de Registradores de la Propiedad de España.

La elección de esta organización puede parecer extraña a primera vista, pero, sabiendo que la compra/venta de viviendas es algo constante, es bastante probable que varios de estos emails fraudulentos hayan terminado en las bandejas de entrada de algún usuario que haya hecho recientemente alguna operación inmobiliaria.

A pesar de que el correo pueda parecer legítimo tras una primera inspección superficial, puesto que usa una dirección de correo aparentemente real, además de contar con el logo de esta organización y una redacción correcta del cuerpo del mensaje, debemos indagar un poco más para comprobar que estamos ante una suplantación de identidad.

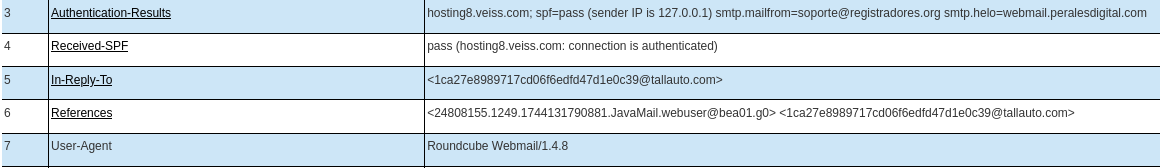

Revisando la cabecera del email podemos observar como, a pesar de aparentar estar enviado desde una dirección asociada al Colegio de Registradores, en realidad, el servidor que envía el correo pertenece a una empresa que no tiene relación con esta organización, aunque está relacionada con el mercado inmobiliario. De todas formas, revisar las cabeceras de un correo es algo que muy pocos usuarios realizan, por lo que podemos fijarnos en otros puntos más evidentes como, por ejemplo, el tipo de fichero adjunto.

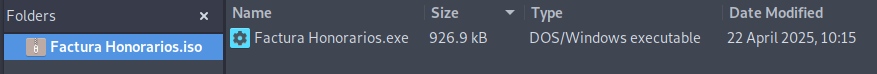

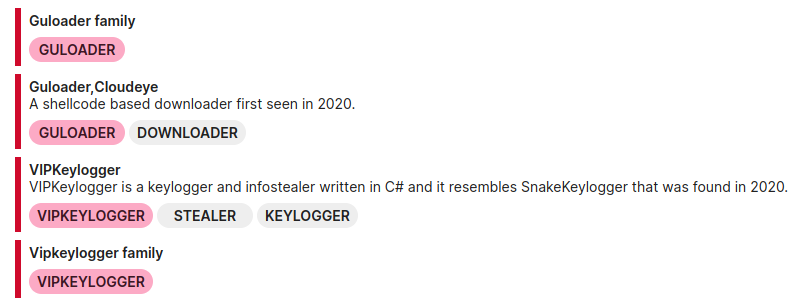

Para sorpresa de nadie, nos encontramos de nuevo ante un fichero comprimido, esta vez en formato ISO para tratar de evitar detecciones por parte del propio sistema operativo. Este fichero comprimido contiene en su interior un ejecutable malicioso que se encarga de iniciar la cadena de infección, cadena que se inicia con GuLoader, un conocido malware usado por muchos delincuentes para descargar la carga efectiva o payload en los sistemas comprometidos.

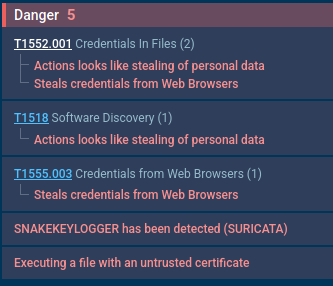

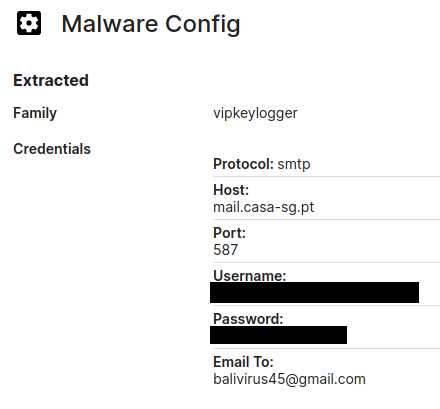

En esta ocasión, de nuevo volvemos a encontrarnos con VIP keylogger, un infostealer o ladrón de información que ha cobrado protagonismo desde principios de año, a pesar de tener un código muy similar a otro conocido infostealer como es Snake Keylogger (de ahí que muchas soluciones de seguridad y sandbox online no distingan entre ambos códigos maliciosos).

Su finalidad es la de robar información confidencial y credenciales de los sistemas que infecta y, para ello, no dudará en registrar pulsaciones de teclado, copiar el contenido del portapapeles de Windows, realizar capturas de pantalla o acceder a aplicaciones de uso cotidiano tales como navegadores de Internet, clientes de correo, clientes FPT o VPNs en busca de credenciales almacenadas que luego podrán ser usadas en ataques más elaborados y dirigidos.

El método de exfiltración de toda la información sustraída usado por los delincuentes en esta campaña pasa por utilizar un servidor de correo SMTP comprometido previamente a una empresa portuguesa. De esta forma, el malware envía un email a una dirección de Gmail controlada por los atacantes, que no ocultan su finalidad si nos fijamos en el nombre que utilizan.

Una vez más comprobamos que cualquier asunto es válido para los delincuentes si este les permite conseguir nuevas víctimas. Las técnicas usadas no han evolucionado apenas en este tipo de campañas durante los últimos años, pero siguen siendo rentables para los atacantes, lo que demuestra que sigue haciendo falta concienciar acerca de este tipo de campañas y contar con soluciones de seguridad que detecten o incluso impidan que este tipo de correos llegue a las bandejas de entrada de sus víctimas potenciales.