Cuando alguien recibe una notificación oficial por un cauce habitual como pueda ser una llamada, un SMS o un correo electrónico, lo primero que suele pensar es que se ha metido en algún problema. Una multa de tráfico, impuestos pendientes de pago o, como en el caso que nos atañe, una citación por parte de nada menos que la Policía Nacional.

Y es que, este tipo de notificaciones suplantando a las Fuerzas y Cuerpos de Seguridad del Estado suelen ser bastante efectivas, a pesar de llevar siendo usadas por los delincuentes desde hace años. También depende de como de convincente sea la campaña y de que se haya dedicado el suficiente esfuerzo en preparar el email para que sea lo más creíble posible.

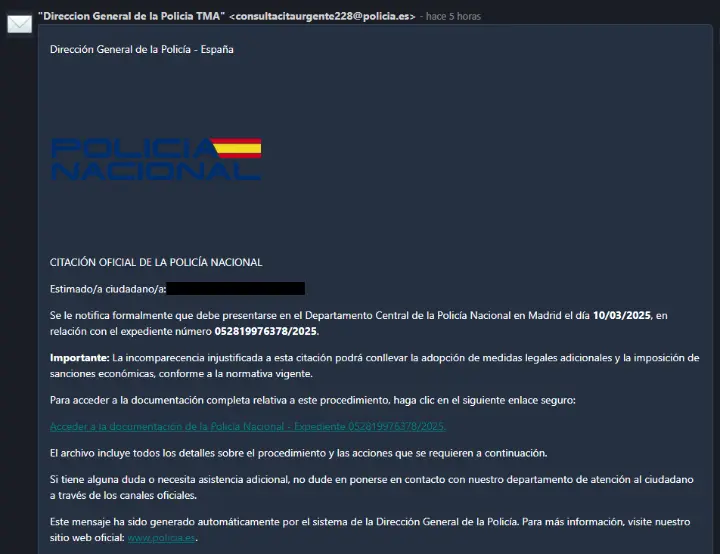

En el caso de la campaña detectada recientemente vemos como los delincuentes se han molestado en preparar un correo lo suficientemente bien elaborado para que no pocos usuarios muerdan el anzuelo. Al revisarlo, vemos como han suplantado el dominio de la Policía Nacional para que aparezcan como remitentes, usando su logotipo oficial y redactando correctamente el cuerpo del mensaje, sin faltas de ortografía y usando el tema de una citación para generar preocupación en el receptor del mensaje.

Sin embargo, los responsables de esta campaña de correos maliciosos se han dejado un detalle por modificar, y es que la fecha para la que se realiza la citación es del pasado 10 de marzo. Es posible que esta plantilla haya sido usada anteriormente en una campaña similar y, a la hora de preparar esta nueva, no se acordaran de cambiar la fecha. Aun así, es bastante probable que algunos usuarios pinchen sobre el enlace proporcionado, aunque sea por mera curiosidad.

Al pulsar sobre el enlace proporcionado en el cuerpo del mensaje, se redirige a una web que los delincuentes usan para alojar un fichero que se descargará en el sistema. En este punto, es interesante destacar que este archivo solo se descargará si detecta que el User Agent del navegador está configurado como perteneciente a un sistema Windows. En caso contrario, mostrará un mensaje indicando que no se ha podido descargar el fichero.

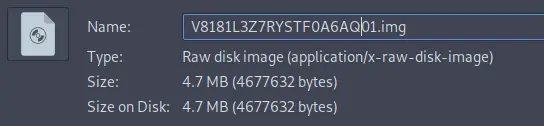

En esta ocasión, de forma similar a otra campaña analizada recientemente, los delincuentes usan una imagen de disco para almacenar el malware responsable de ejecutar la etapa inicial de la cadena de infección. Dentro de este archivo .IMG observamos de nuevo un fichero Visual Basic Script responsable de ejecutar el loader que descarga la carga maliciosa en el sistema de la víctima.

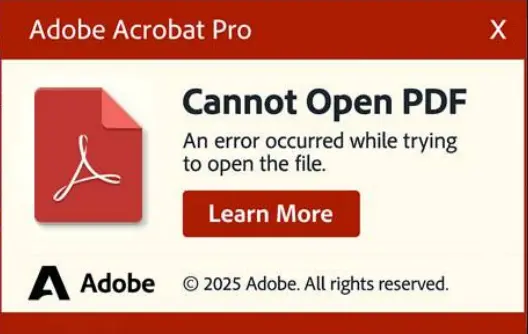

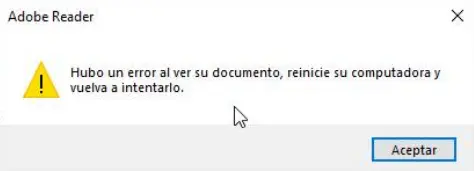

Para tratar de distraer la atención del usuario, los delincuentes muestran una falsa pantalla de error, indicando que no ha sido posible abrir el documento PDF. Esto es así porque la víctima está esperando ver un documento con la citación de la Policía Nacional y, mostrando el logotipo y la marca de Adobe Acrobat, se genera esa sensación de que el problema se encuentra en la apertura del documento, mientras se ejecuta la cadena de infección en segundo plano.

Además, tras este primer mensaje de error, se muestra un segundo mensaje indicando de nuevo un problema de visualización del documento e instando al usuario a reiniciar su sistema. En este punto, el malware ya habrá conseguido comprometer el sistema sin que la víctima se haya dado cuenta.

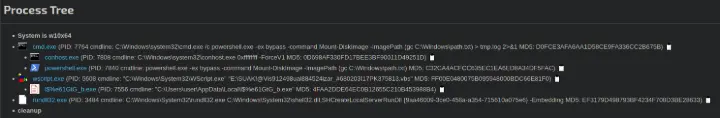

Respecto como se ejecuta la cadena de infección mientras la víctima observa las ventanas con los supuestos errores de visualización del documento, como ya hemos mencionado, esta se inicia con la ejecución de un archivo VBS que se lanza usando la aplicación WScript.exe del propio sistema. Este VBS actúa de dropper para descargar el malware designado por los delincuentes en la carpeta AppData\Local y ejecutarlo en el sistema.

Aunque la amenaza que se ejecuta no parezca pertenecer a ninguna familia reconocida de malware, sí que observamos dos características importantes tras analizarla:

- El malware utiliza la omisión de la política de ejecución de PowerShell (`-ex bypass`) para eludir las restricciones de ejecución de scripts. Además, en estos casos, el uso de nombres de archivo y rutas ofuscados suele indicar intentos de evadir la detección.

- Se realiza un acceso al módulo BitLocker del sistema, lo que nos lleva a pensar que los delincuentes podrían intentar cifrar los archivos almacenados en las unidades de disco.

Con esta Información, podemos deducir que una de las posibles finalidades de los delincuentes es la de cifrar los datos del sistema infectado, como llevan haciendo las diferentes familias de ransomware desde hace tiempo, aunque sin descartar otras opciones como el robo de información confidencial, incluyendo todo tipo de credenciales.

Es importante permanecer alerta ante este tipo de correos electrónicos cada vez más elaborados y que, en algunos casos, cuesta distinguir de los legítimos. El auge de los kits de phishing apoyados por inteligencia artificial ha hecho que sea cada vez más difícil identificarlos por los usuarios que reciben estos emails y, por ese motivo, resulta esencial contar con soluciones de seguridad capaces de identificar y eliminar estas amenazas antes de que representen un serio problema para nuestra empresa.