Si algo saben hacer muy bien los ciberdelincuentes es reutilizar técnicas que les han funcionado en el pasado para tratar de conseguir nuevas víctimas. Una de las técnicas más veteranas consiste en suplantar a una entidad bancaria usando un correo electrónico para engañar al usuario y convencerle para que ejecute un fichero adjunto o pulse sobre un enlace, algo que observamos periódicamente en campañas dirigidas a España.

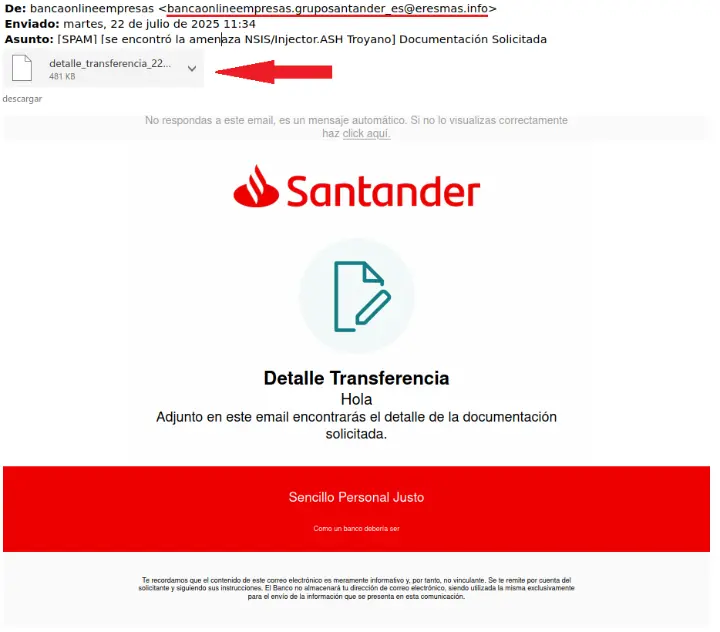

Una de estás campañas observadas recientemente suplanta la identidad del banco Santander, lo que tiene sentido si se desea apuntar al mayor número de víctimas posible al tratarse de uno de los bancos más importantes de España. En el correo electrónico preparado por los delincuentes se hace mención a una documentación relacionada con una transferencia, un asunto lo suficientemente interesante como para llamar la atención de no pocos usuarios.

Como siempre indicamos cuando estamos ante una campaña de este tipo, es importante fijarse en ciertos puntos clave para evitar caer en trampas de este estilo. Lo primero es descartar este tipo de comunicaciones si no somos clientes de la entidad bancaria suplantada, puesto que no tiene sentido que nos envíen una comunicación si no somos clientes suyos.

Seguidamente debemos revisar el remitente desde el cual se envía el email, sin olvidar que los delincuentes pueden configurar la cabecera del correo para que parezca que se ha enviado desde una dirección legítima. En este caso, la campaña no ha sido preparada con especial esmero y solamente revisando el remitente podemos determinar que estamos ante un engaño, puesto que se usa un dominio de “eresmas.info” para una comunicación del banco Santander, entidad con dominio propio.

Por último, el fichero que se nos invita a descargar viene comprimido para evitar que el sistema Windows lo marque automáticamente como sospechoso, aunque esto no le libra de ser marcado como peligroso por las soluciones de seguridad. Como podemos comprobar en la imagen a continuación, el fichero comprimido adjunto contienen un archivo con doble extensión que se hace pasar por un documento PDF pero que, en realidad, se trata de un archivo ejecutable EXE.

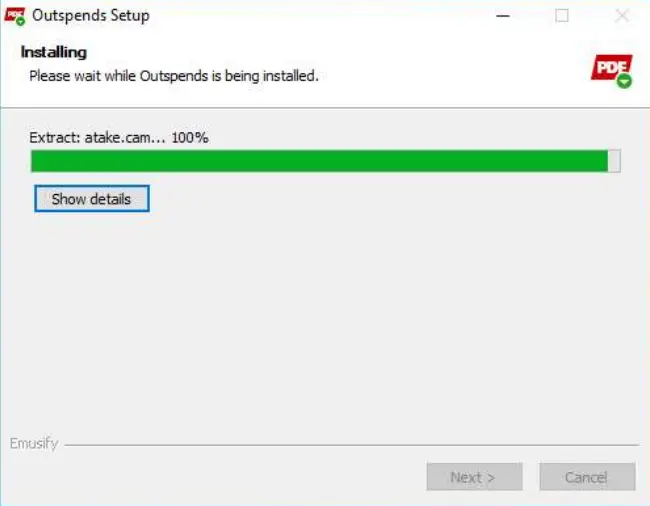

Si, aun a pesar de los indicios que delatan el origen fraudulento de este email, un usuario decide ejecutar el fichero adjunto, lo primero que observará es como se abre una ventana donde se muestra la instalación de lo que parece ser un lector de PDF. Es probable que los delincuentes responsables de esta campaña lo hayan incluido para distraer la atención de sus víctimas mientras ejecutan la cadena de infección.

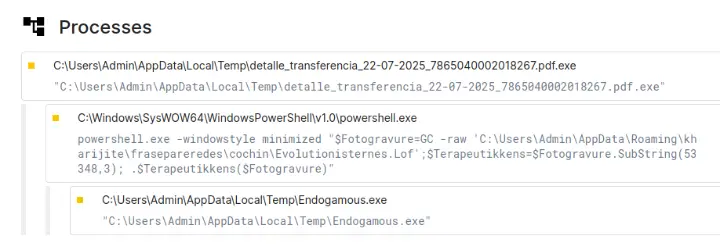

La cadena de infección no presenta mucho misterio y es prácticamente idéntica a otras campañas que observamos a diario, especialmente las usadas por los ladrones de información. Inicialmente se ejecuta el fichero EXE camuflado de documento PDF para, seguidamente lanzar un comando en PowerShell pensado para descargar un fichero ejecutable en un directorio local del sistema y ejecutarlo.

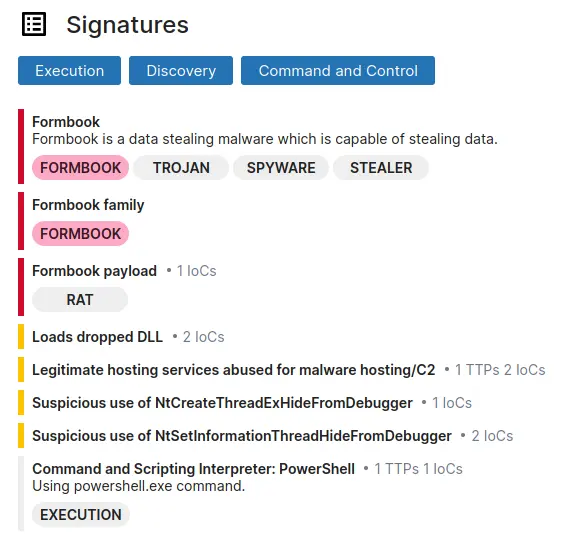

Este fichero ejecutable que se descarga contiene el payload o carga maliciosa de Formbook, un conocido infostealer que, según el último informe de amenazas de ESET, correspondiente a la primera mitad de 2025, ocupa el segundo lugar en el ranking de amenazas de este tipo detectadas en España, solo por detrás de Snake Keylogger.

Este tipo de amenazas son usadas por los delincuentes para recopilar información de los sistemas que infectan, especialmente aquella información relacionada con credenciales de todo tipo como las almacenadas en los navegadores de Internet o clientes de correo. Además, también buscan credenciales de otras aplicaciones como clientes FTP, plataformas de servicios online de streaming o videojuegos e incluso de carteras de criptomonedas.

En conclusión, estamos ante una nueva campaña protagonizada por un ladrón de información que vuelve a utilizar la suplantación de una entidad bancaria reconocida para ganarse la confianza de sus víctimas. Es importante destacar que esta campaña no presenta un nivel de sofisticación elevado y puede ser fácilmente detectada por las soluciones de seguridad actuales. Aun así, estamos convencidos de que los delincuentes habrán conseguido las suficientes víctimas entre usuarios desprevenidos o que no adoptan unas mínimas prácticas de ciberseguridad.