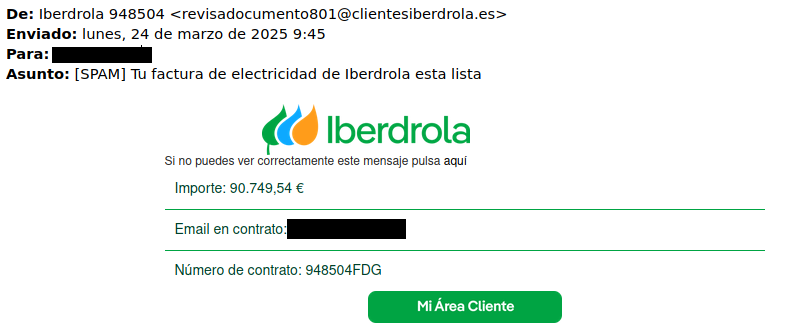

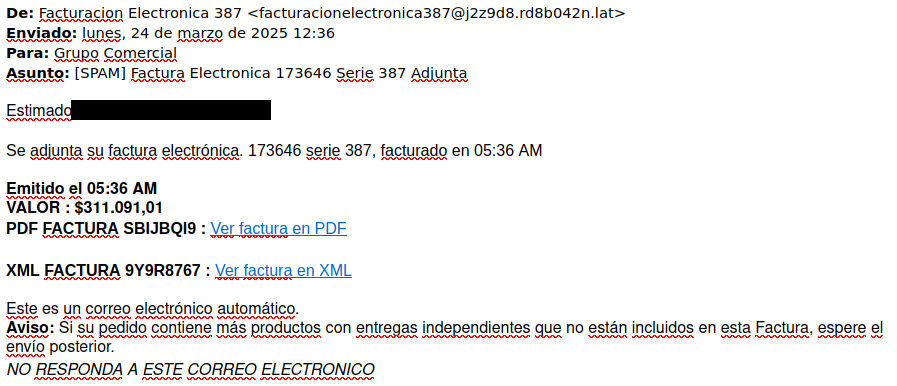

Parece que los delincuentes detrás del troyano bancario Grandoreiro quieren seguir explotando la técnica de suplantar a compañías eléctricas, tal y como hicieron hace unos años, para tratar de conseguir nuevas víctimas. Si hace un par de semanas veíamos como utilizaban el nombre de Endesa en los correos usados para propagar enlaces maliciosos, esta semana observamos como ahora es Iberdrola la empresa elegida por los ciberdelincuentes para usar como cebo.

En los correos analizados durante las últimas horas vemos como se hace mención a una supuesta factura de una cantidad desorbitada de dinero. Normalmente, cuando se usa este tipo de estrategias lo que se busca es causar preocupación en el destinatario para que reaccione pulsando de forma impulsiva sobre el enlace o fichero adjunto proporcionado. Esta estrategia también la podemos observar en campañas en las que se mencionan multas, pagos pendientes con la Agencia tributaria o cargos a nuestra tarjeta de crédito, por ejemplo.

Además, tras revisar otros casos similares observados durante las últimas horas, parece que campañas similares con diferentes asuntos se estarían propagando al mismo tiempo en países como México y Argentina. En el caso de la campaña dirigida a usuarios españoles, aunque el remitente del correo parezca legítimo a primera vista, si revisamos la cabecera veremos como el email se ha originado realmente en la dirección revisadocumento801@392[.]dcesinc786[.]lat.

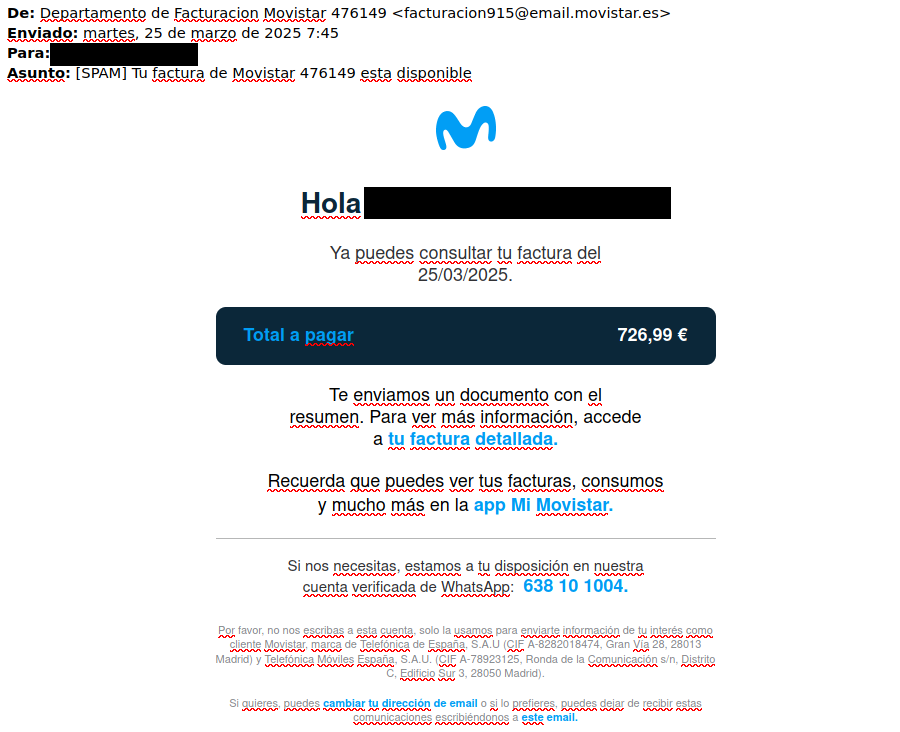

Actualización 25 Marzo: Se han observado emails que usan una plantilla suplantando la identidad de Movistar y que siguen el mismo patrón de funcionamiento que los analizados en este post.

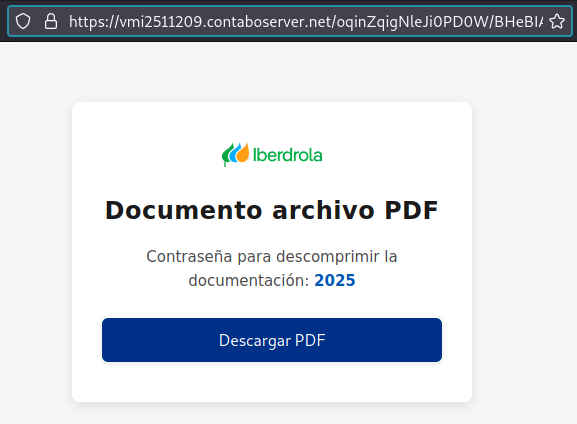

Si un usuario pulsa sobre el enlace que se incluye en el correo será redirigido a una web preparada por los delincuentes donde se muestra la opción de descargar un documento PDF y se adjunta una contraseña para poder descomprimirlo. A diferencia de otras campañas similares recientes, la contraseña no es necesaria para descomprimir el fichero descargado, aunque es posible que esto cambie en las próximas horas para tratar de evitar el análisis automatizado del archivo.

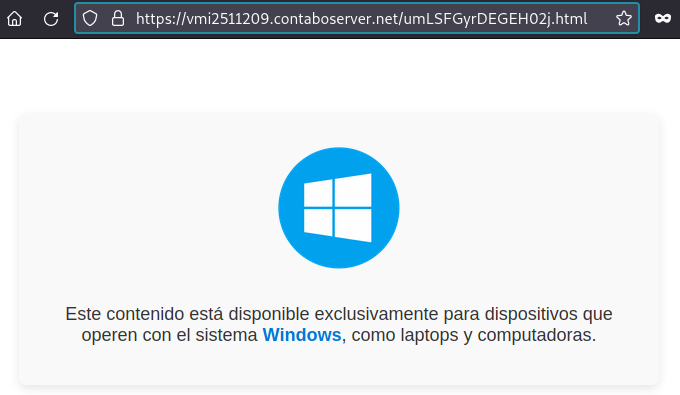

Además, vemos como los delincuentes vuelven a utilizar geofencing o bloqueo por región para impedir que se descargue el fichero desde una conexión realizada desde fuera de España y un sistema operativo que no sea Windows. De esta forma, tratan de dificultar un poco la tarea a los analistas, aunque no es especialmente difícil cumplir estos requisitos en un entorno controlado para el análisis de malware.

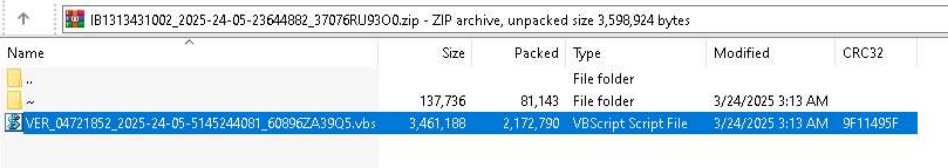

Una vez descargado el fichero, observamos que se trata de un archivo ZIP que contiene un fichero Visual Basic Script ofuscado en su interior. Este fichero es bastante pesado si lo comparamos con otras muestras de malware, pero queda muy lejos de lo que ocupaban las muestras de Grandoreiro que se propagaban hace unos años, llegando a pesar algunas de ellas cientos de Megabytes.

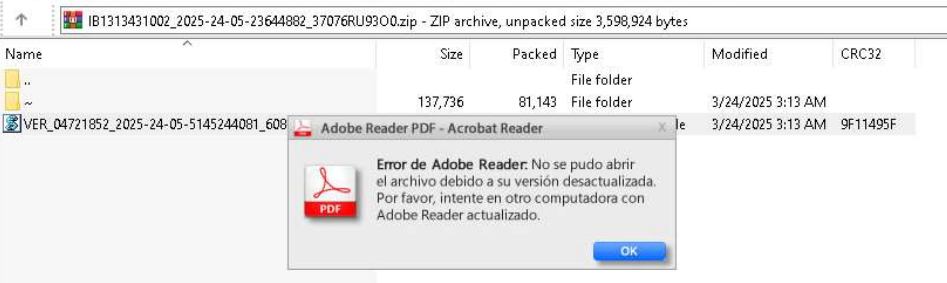

Al tratar de ejecutar este fichero se nos mostrará un aviso indicando un supuesto error de Adobe Reader. Este tipo de avisos se han utilizado en campañas anteriores de Grandoreiro para engañar a la víctima, haciéndole creer que el motivo por el cual no se muestra la supuesta factura es por un error al procesarla.

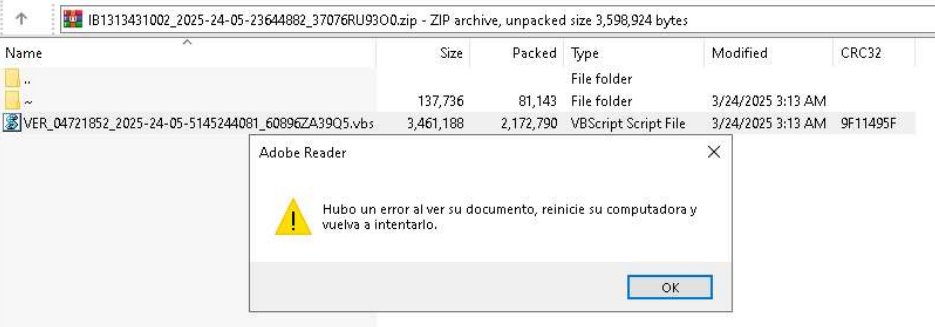

En realidad, el malware está actuando en segundo plano descargando el payload del troyano bancario Grandoreiro y ejecutándolo en el sistema. Cuando esta operación ha terminado se vuelve a mostrar otro mensaje indicando que hubo un error a la hora de mostrar el supuesto documento y que debe reiniciarse el sistema.

A partir de este momento el sistema quedará comprometido y el troyano bancario Grandoreiro quedará a la espera de que la víctima acceda a algún servicio de Banca online, o cualquier otro servicio que los delincuentes hayan establecido, para robar las credenciales de acceso. Para conseguirlo, normalmente se programan las muestras de Grandoreiro con un listado de las webs de las cuales los delincuentes quieren robar las contraseñas y, cuando la víctima se conecta a una de ellas, el malware se conecta a uno de los servidores de mando y control para descargar una plantilla que se sitúa encima de la web legítima y captura las credenciales cuando se introducen en los campos correspondientes.

Amenazas como Grandoriero no cesan en su empeño de conseguir nuevas víctimas, repitiendo tácticas que ya les funcionaron en el pasado y que siguen teniendo éxito actualmente. Por ese motivo es importante aprender a reconocer como se propagan este tipo de amenazas, evitando pulsar en enlaces que no sabemos a donde nos dirigen o descargar ficheros sin saber su contenido, además de contar con soluciones de seguridad que detecten estas amenazas antes de que lleguen a suponer un riesgo.