Recientemente publicábamos un artículo donde se podía ver como los ficheros PDF (o aquellos archivos que se hacen pasar por PDF) seguían siendo uno de los vectores de ataque preferidos por los ciberdelincuentes a la hora de comprometer los sistemas de sus víctimas. Buena prueba de ello son las campañas constantes que analizamos prácticamente a diario en nuestro laboratorio y que demuestra que, a pesar de tratarse de una técnica antigua, los usuarios seguían cayendo en la trampa.

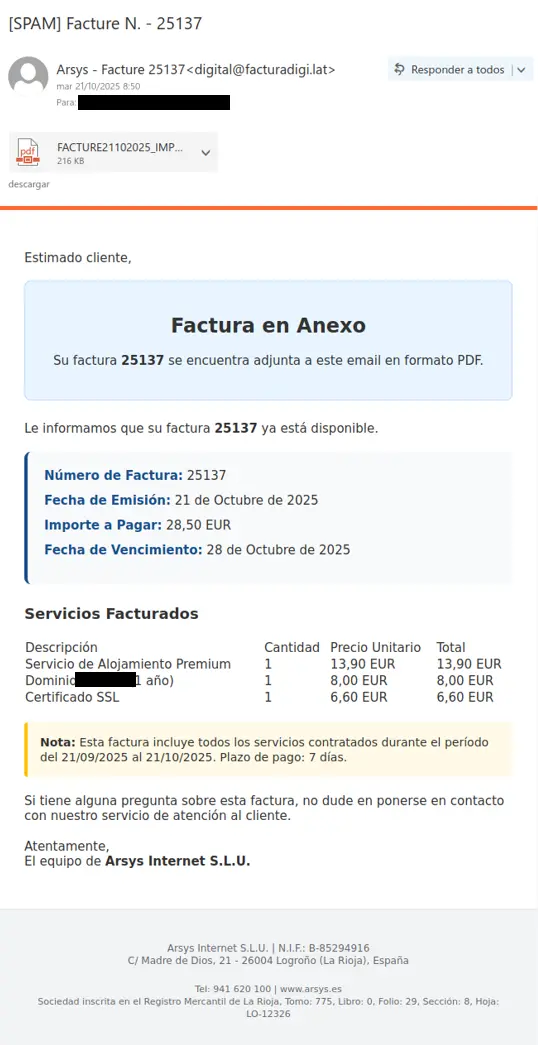

Además de todos los ficheros adjuntos maliciosos que dicen ser todo tipo de facturas, presupuestos y notificaciones y que, en realidad, se trata de ejecutables, actualmente también podemos ver campañas donde el fichero adjunto es realmente un documento PDF. Como ejemplo tenemos este email detectado recientemente y donde se suplanta la identidad de la empresa Arsys en un intento de que el receptor del correo muerda el anzuelo.

Como podemos observar, el correo está bien redactado, sin faltas de ortografía y hace referencia a un servicio de renovación de un dominio, de ahí que los delincuentes hayan decidido suplantar la identidad de una reconocida empresa española especializada en ofrecer estos servicios. Si observamos el remitente veremos como no aparente tener ninguna relación con Arsys, pero el dominio usado puede hacer pensar a quien lo reciba que se trata de un servicio de factura electrónica.

En la mayoría de casos similares analizados en España, el fichero adjunto con la supuesta factura suele tratarse de un archivo comprimido o contenedor que almacena en su interior un ejecutable malicioso responsable de iniciar la cadena de infección. Sin embargo, en esta ocasión podemos ver como el archivo descargado es realmente un PDF que simula ser una

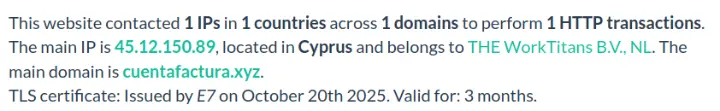

En este punto podemos comprobar de nuevo que estamos ante una campaña de emails fraudulentos puesto que al dominio registrado por los delincuentes se le emitió un certificado justo el día anterior de que comenzaran a propagarse estos correos. La emisión de estos certificados es ya una práctica habitual realizada por los ciberdelincuentes para hacer creer a sus víctimas de que se encuentran en una web legítima al mostrarse el candado de seguridad. No obstante, este certificado solo garantiza que la comunicación entre el dispositivo del usuario y la web se realiza de forma cifrada, no que la web sea legítima o segura.

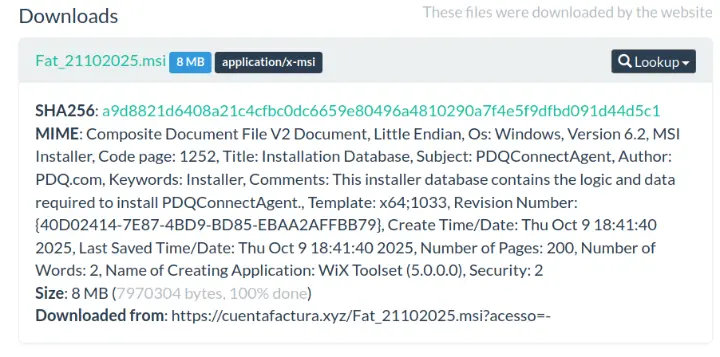

Es aquí cuando se produce la descarga de un fichero MSI, un tipo de fichero que normalmente se utiliza para instalar aplicaciones en sistemas Windows. Sin embargo, este tipo de archivo, como cualquier otro ejecutable, también puede ser usado para instalar código malicioso, aunque en esta ocasión los delincuentes no lo han empleado con tal fin. Es importante destacar el tamaño del archivo descargado, ya que un archivo de 8 MB suele ser bastante grande para tratarse de una muestra de malware, salvo excepciones como los troyanos bancarios de origen brasileño.

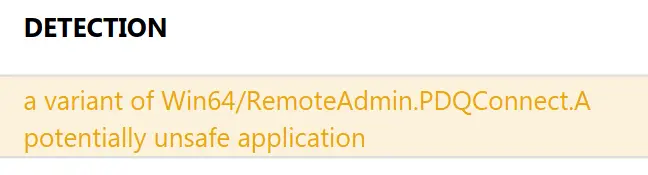

Tras revisar el fichero descargado comprobamos como no se trata de un código malicioso si no del instalador de la aplicación PDQ Connect, usada para acceder remotamente a sistemas. Este tipo de aplicaciones se usan de forma legítima en entornos corporativos para conectarse a equipos remotamente y solucionar incidencias o instalar nuevas aplicaciones, por ejemplo.

En este escenario, no obstante, una aplicación de este estilo puede ser usada por los delincuentes para acceder remotamente al sistema de la víctima sin que esta sea consciente y robar información confidencial. También puede usarse para realizar movimientos laterales dentro de una red corporativa y acceder a sistemas críticos que faciliten el compromiso de toda la red. Estas acciones suelen terminar con el robo de información confidencial e incluso con el cifrado de las estaciones de trabajo y servidores, con lo que ello conlleva para la continuidad del negocio.

A pesar de que el vector de ataque está bastante bien realizado y podría llegar a engañar incluso a usuarios experimentados, la detección de estas amenazas suele ser trivial si se dispone de una solución de seguridad correctamente configurada tanto a nivel del servidor de correo como de las estaciones de trabajo. Incluso aunque el malware lograra desplegarse, si se dispone de un sistema de monitorización como un EDR, es muy fácil detectar las acciones maliciosas realizadas por un atacante, aunque sea usando una aplicación legítima.

Por ese motivo, debemos establecer todas las medidas y políticas de seguridad necesarias para detener estos ataques, ya que suelen ser la antesala de un incidente de seguridad mucho más grave.