Cuando una gran empresa sufre un incidente de ciberseguridad que compromete la información de sus clientes se suele recordar que los delincuentes pueden preparar campañas suplantando su identidad y aprovechando los datos robados. Esto es una posibilidad real y conviene, por tanto, recordar que debemos hacer cuando una empresa sufre una brecha de seguridad que termina exponiendo datos personales.

No obstante, a veces vemos campañas que los delincuentes lanzan y, ya sea por coincidencia temporal o buscando aprovechar el momento, consiguen cierta repercusión y, sobre todo, un notable número de víctimas. Es el caso que analizamos a continuación donde los delincuentes han suplantado la identidad de la empresa eléctrica Endesa, como ya han hecho en numerosas ocasiones anteriores.

Teniendo aun bastante reciente el incidente de seguridad sufrido por esta empresa el pasado mes de enero, es de esperar que no pocos clientes de esta eléctrica estén atentos por si hay algún problema relacionado con sus datos personales o formas de pago. Por ese motivo, la recepción de un mensaje donde se nos indica el cobro de una importante cantidad en nuestra factura de la luz puede hacer saltar las alarmas a más de un usuario.

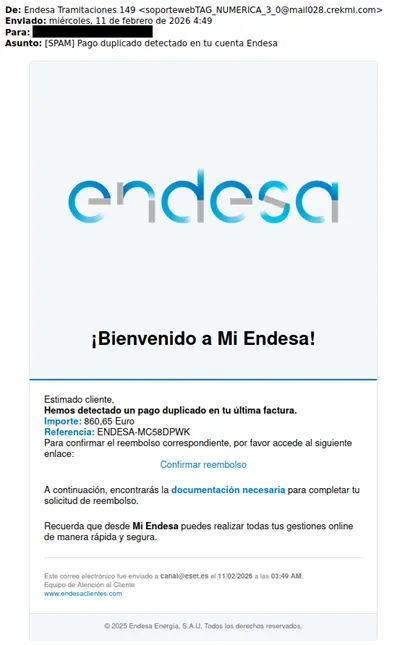

Obviamente, este email

no ha sido enviado por la compañía eléctrica y solamente viendo el remitente

podemos deducir fácilmente que estamos ante un intento de suplantación de

identidad. No obstante, no podemos descartar la posibilidad de que un usuario

asustado por ese supuesto cargo pulse sobre el enlace proporcionado y sea

redirigido a la web preparada por los atacantes.

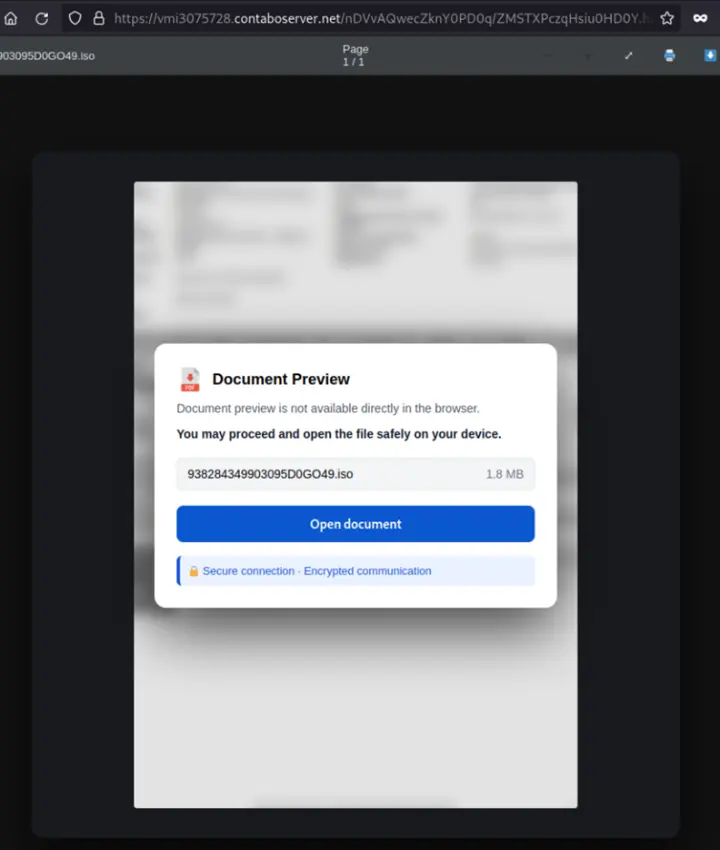

Esta web, donde se produce la descarga de la supuesta factura de Endesa, está alojada en un servicio legítimo que está siendo usado por ciberdelincuentes desde hace meses. Desde aquí se indica que la factura no puede ser mostrada y que es necesario que se descargue el fichero al sistema de la víctima.

Como cabría esperar,

este fichero no es lo que dice ser, siendo en realidad un fichero ISO que actúa

como contenedor de más archivos, y en su interior podemos ver cómo se guarda un

fichero Visual Basic Script, responsable de iniciar la cadena de infección,

además de otros archivos como facturas fraudulentas en formato PDF.

Este archivo malicioso inicia una cadena de infección en varias fases para ejecutarse en el sistema y preparar la descarga de más componentes sin llamar la atención. Primero se ejecuta un pequeño programa en forma de script (archivo VBS), que utiliza funciones internas de Windows pensadas para automatización para poder descargar o crear otros archivos y ponerlos en marcha. Ese script incluso comprueba datos de configuración del equipo para saber en qué país está la víctima, lo que indica que puede comportarse de manera distinta según la ubicación, y a continuación lanza un segundo programa oculto en una carpeta interna del usuario.

En la siguiente fase, el malware usa comandos avanzados de Windows (PowerShell) con restricciones desactivadas para montar una imagen de disco, como si conectara un “CD virtual”, posiblemente protegida o cifrada. Desde ahí extrae y escribe archivos ejecutables disfrazados con extensión de documento (XML) en una unidad de CD/DVD virtual, lo que le permite esconder mejor sus componentes y preparar la ejecución de nuevas partes del ataque sin que resulte evidente para el usuario ni para controles de seguridad básicos.

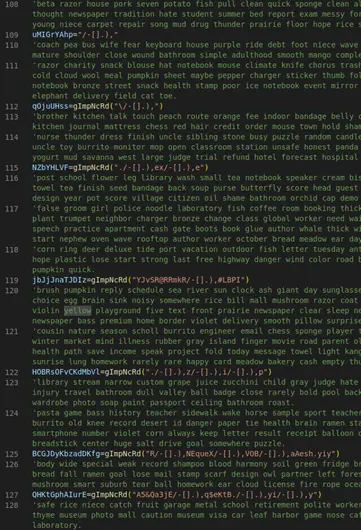

Además, este fichero VBS

se encuentra ofuscado, aunque a un nivel que aún resulta reconocible. Los

delincuentes utilizan grandes bloques de texto e intercalan líneas de código

donde se definen, por ejemplo, los archivos que se van a desplegar y ejecutar

en el sistema.

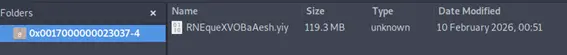

Entre esos archivos

encontramos algunos ejecutables, que son responsables de, entre otras

funciones, contener y ejecutar el payload final. Si tomamos como referencia

varios de los puntos observados como la plantilla usada, el servidor donde se

redirige al usuario para descargar la supuesta factura o el tamaño de algún

ejecutable como el mostrado en la imagen a continuación podemos atribuir, con

un elevado margen de confianza, que estamos ante una nueva campaña de

propagación del troyano bancario Grandoreiro.

Por parte del usuario, lo que este verá en su sistema al ejecutar el fichero VBS descargado, es como se muestra una ventana con un botón para abrir el archivo PDF con la supuesta factura. En las pruebas realizadas no se ha abierto ningún archivo PDF, mostrándose en su lugar un aviso de error e invitando al usuario a que reinicie el sistema.

Sin embargo, dentro de

una de las carpetas que se encuentre dentro del archivo contenedor descargado

desde la web preparada por los atacantes podemos observar varios ficheros PDF

que representan supuestas facturas, aunque de servicios que nada tienen que ver

con Endesa.

Además, estas facturas

hacen referencia a servicios y pagos realizados en México y Argentina, países

donde el malware Grandoreiro también tiene una actividad importante. Esto nos

hace suponer que tal vez los delincuentes hayan lanzado esta campaña de una

forma un tanto precipitada sin preparar las supuestas facturas que actuarían

como engaño para distraer a las víctimas mientras la amenaza se ejecuta en

segundo plano.

En cualquier caso, solo con la utilización del nombre de una importante empresa como Endesa es suficiente para engañar a muchos usuarios, y más cuando ha habido un incidente de seguridad reciente relacionado con dicha empresa. Por ese motivo es importante recordar la importancia de revisar a fondo los correos, buscando aquellas pistas que nos permitan descubrir el engaño, acudir a la fuente legítima en caso de dudas en lugar de pulsar sobre enlaces o abrir ficheros adjuntos y contar con soluciones de seguridad que bloqueen las amenazas, incluso antes de que puedan llegar a nuestra bandeja de entrada.