Las amenazas disfrazadas de facturas, presupuestos y otros documentos aparentemente normales hace tiempo que son protagonistas de las campañas especializadas en el robo de información y, más concretamente, de credenciales. Pero los infostealers no son la única amenaza que utilizan los delincuentes para robarnos nuestras contraseñas, ya que cuentan con otras opciones en su arsenal, algunas mucho más veteranas como el phishing.

Así las cosas, no es extraño que veamos continuas campañas de suplantación de identidad que intentan hacernos caer en la trampa preparada por los ciberdelincuetnes. Algunas de estas campañas se hacen pasar por empresas nacionales e internacionales de reconocido prestigio, otras por organizaciones gubernamentales y otras, como la que vemos a continuación por servicios online como Docusign, servicio que es usado a diario por un gran número de empresas para firmar documentos digitalmente y que, desde hace tiempo, su nombre es usado por los delincuentes para lanzar campañas de phishing.

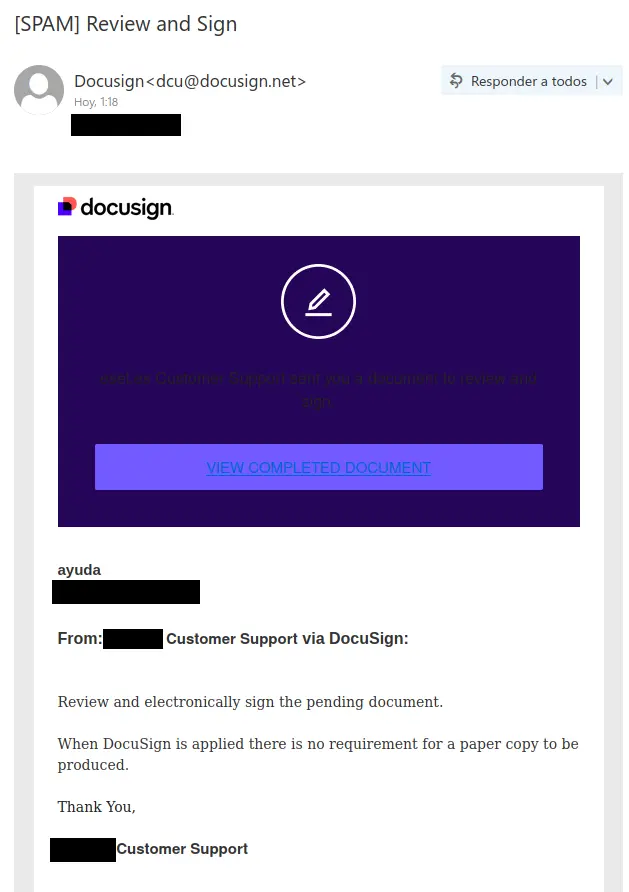

En este email fraudulento vemos como los delincuentes se hacen pasar por un servicio de atención al cliente de una empresa para indicarle al usuario que hay un documento pendiente de revisar y firmar. Para ello, han proporcionado un enlace bien visible sobre el que pulsar para redirigir a sus víctimas a la web que hayan preparado.

Es importante destacar que en la dirección del remitente aparece el dominio de Docusign, algo que puede inducir al error de pensar que se trata de una comunicación legítima enviada desde este servicio. No obstante, debemos recordar que es muy fácil suplantar este tipo de correos corporativos, por lo que no debemos bajar la guardia por mucho que el correo, en un primer momento, nos parezca legítimo.

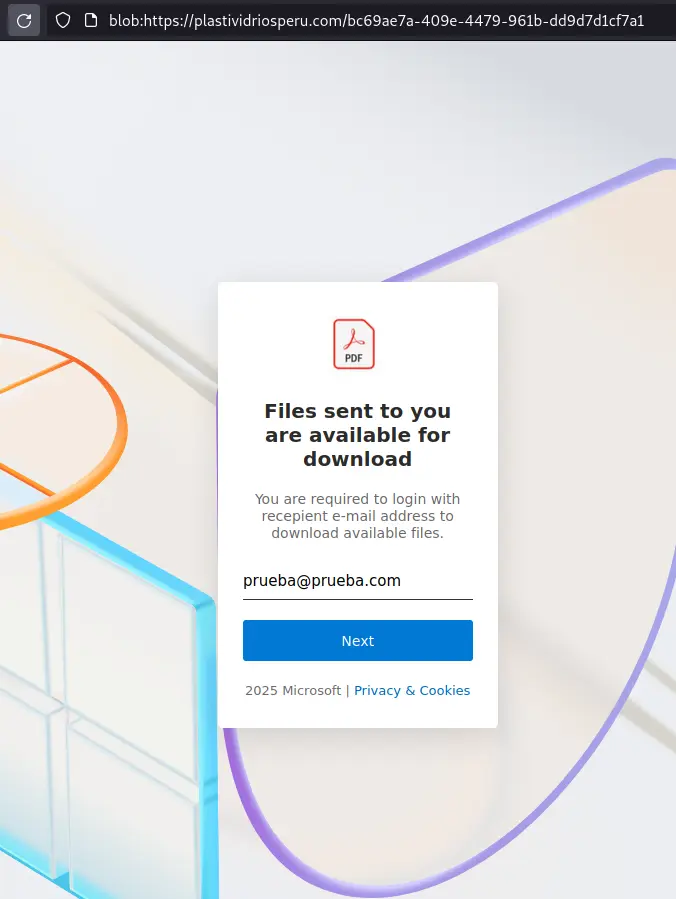

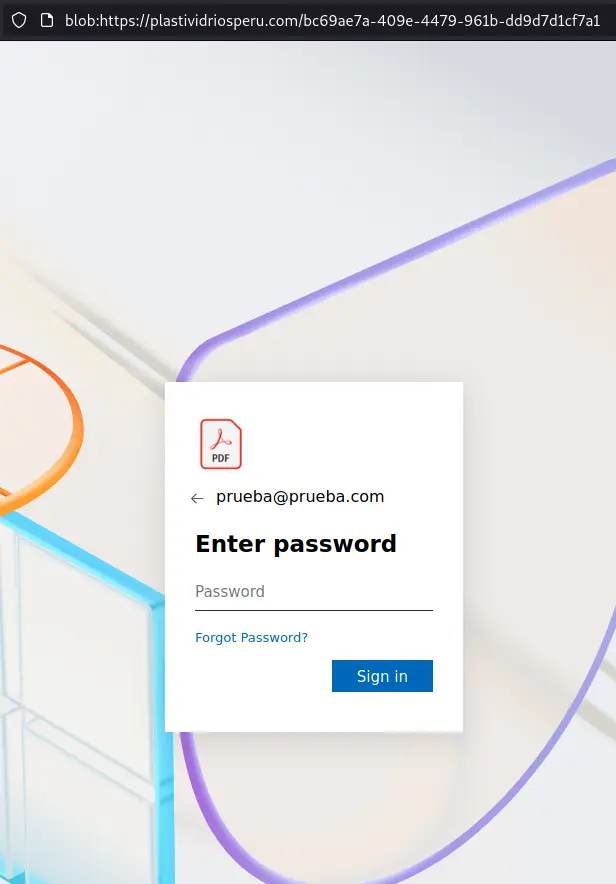

La web a la que redirige el enlace procede a mostrarnos una supuesta página de registro a nuestra cuenta. Es en este punto donde, como usuarios podemos darnos cuenta del engaño ya que, si nos fijamos en la URL, comprobaremos como no tienen nada que ver con Docusign. Además, un dato curioso es que la URL de destino utiliza blob, tal y como puede observarse en la captura de pantalla, una dirección especial que utilizada en los navegadores web para acceder a archivos o datos que están solo en la memoria del navegador y no en internet ni en el disco duro.

Una explicación para el uso de blob URLs en lugar de alojar la web fraudulenta en un subdominio o carpeta de la web legitima comprometida es que así el atacante puede cargar imágenes, logos y archivos falsos dentro de una página, pudiendo cambiar de plantilla rápidamente y sin tener que alojar muchos ficheros en la web comprometida. La finalidad, no obstante, sigue siendo la habitual, solicitando al usuario que introduzca su contraseña de acceso en el siguiente paso.

Aunque parezca una técnica sencilla, este tipo de suplantaciones de identidad consiguen robar muchas contraseñas a diario y, ele hecho de que Docusign sea uno de los servicios más suplantados últimamente demuestra que los delincuentes han obtenido un éxito relevante en las campañas anteriores.

Ante esta situación es importante recordar los siguientes puntos claves para evitar caer en este tipo de trampas:

Verificar las URLs: pasar el cursor sobre los botones o enlaces antes de hacer clic para comprobar que llevan a direcciones legítimas.

Código de seguridad: los correos auténticos de DocuSign siempre incluyen un código de acceso alternativo, que permite revisar el documento directamente desde la web oficial.

Ausencia de adjuntos: un correo inicial nunca debería incluir archivos adjuntos.

Errores lingüísticos: faltas de ortografía, un tono incoherente o inconsistencias en el nombre y la dirección del remitente son señales claras de suplantación.

Firma del correo y nombre/dirección del remitente incoherentes: una discrepancia entre el nombre del remitente, su dirección de correo y la firma es un indicio de posible suplantación.

Además, es fundamental reforzar la protección con herramientas como autenticación multifactor (MFA), gestores de contraseñas y soluciones de seguridad de confianza que bloqueen accesos a sitios maliciosos.

Si ya es demasiado tarde y hemos sido víctimas de este engaño, entonces debemos adoptar medidas lo antes posible para mitigar el impacto:

- Cambiar inmediatamente las contraseñas.

- Cerrar sesiones activas y revocar accesos sospechosos.

- Ejecutar análisis de seguridad en los dispositivos implicados.

- Informar al equipo de TI y notificar a DocuSign y a las autoridades si se comprometen datos.

- Reforzar la formación interna para evitar nuevas incidencias.

Siendo Docusign el tipo de servicio suplantado, estas campañas van especialmente dirigidas a empresas y pueden ser el inicio de un ciberataque importante que puede causar un grave impacto en aquellas organizaciones que lo sufran. Por ese motivo resulta indispensable contar con soluciones de seguridad que eviten que estos emails lleguen a la bandeja de entrada de los usuarios.