Que los infostealers suponen un serio problema para todo tipo de empresas y usuarios no es nada nuevo. Llevamos años observando como los delincuentes, e incluso grupos financiados por naciones-estado, utilizan estas amenazas para hacerse con las valiosas credenciales que luego pueden usar para entrar en las redes que tienen como objetivo y realizar sus acciones maliciosas.

No obstante, como suele pasar en la industria del cibercrimen, las ciberamenazas evolucionan, hay rencillas entre diferentes grupos de delincuentes o las Fuerzas y Cuerpos de Seguridad logran desmantelar la actividad de alguna de las familias más prevalentes. Por tanto, no es de extrañar que veamos como familias que estaban en lo más alto del ranking de detecciones hace un tiempo ahora hayan bajado considerablemente en ese ranking y su puesto lo ocupen ahora otras amenazas.

En el mundo de los infostealers y, más concretamente, aquellos que tienen a objetivos españoles en su punto de mira hemos visto como, desde el año pasado se han producido cambios interesantes que han llevado a amenazas otrora muy presentes, como Agent Tesla, a una posición más discreta, siendo su lugar ocupado por otras familias como Snake Keylogger (o alguna de sus variantes como VIP Keylogger).

Si nos fijamos en el recientemente publicado informe de amenazas de ESET correspondiente a la primera mitad de 2025 comprobaremos como la detección de la amenaza catalogada por ESET como MSIL/Spy.Agent Trojan (que engloba a Snake Keylogger y sus variantes como VIP Keylogger) se encuentran en el primer puesto, con mucha diferencia con respecto al segundo, en las detecciones relacionadas con ladrones de información o infostealers.

Esto se explica por las continuas campañas de propagación de esta familia desde que los responsables de Agent Tesla aconsejaran a sus afiliados cambiar el infostealer que usan para robar credenciales. Estas campañas suelen utilizar el correo electrónico como principal vector de ataque y pueden estar más o menos elaboradas según el delincuente o grupo que las prepare.

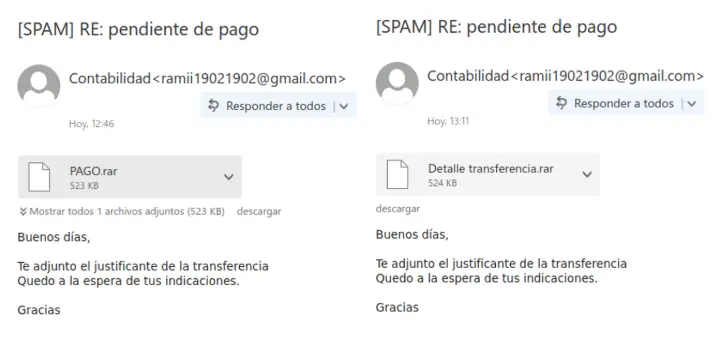

En la imagen que vemos sobre estas líneas podemos comprobar como en esta campaña reciente los delincuentes simplemente han usado una cuenta de Gmail, junto con un escueto mensaje para tratar de convencer a sus víctimas de que deben descargar y ejecutar el fichero adjunto. Esta puede parecer una técnica bastante burda pero la realidad nos demuestra que sigue siendo bastante efectiva, ya que la mayoría de los destinatarios de estos correos suelen ser empleados de empresas que trabajan en departamentos de administración y finanzas y que atienden muchos mensajes similares a lo largo del día, por lo que no es extraño que pasen por alto algunas evidencias que ayudan a identificar este tipo de mensajes fraudulentos.

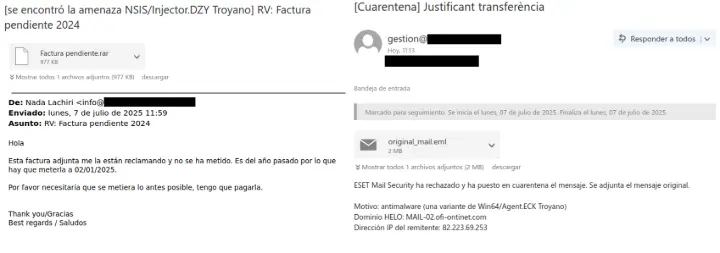

En el otro lado tenemos a aquellos delincuentes que utilizan direcciones de correo legítimas que han sido previamente comprometidas y que suelen pertenecer a empresas que han sido previamente comprometidas. Muchas de estas empresas comprometidas son del mismo país al que va dirigido la campaña por lo que es probable que, si no se tiene correctamente configurado un filtro antispam en los servidores de correo y en las estaciones de trabajo, estos emails consigan llegar a los buzones de entrada de los usuarios.

A continuación, podemos ver otras campañas recientes que abusan de cuentas de correo legítimas previamente comprometidas por los atacantes para enviar los emails maliciosos.

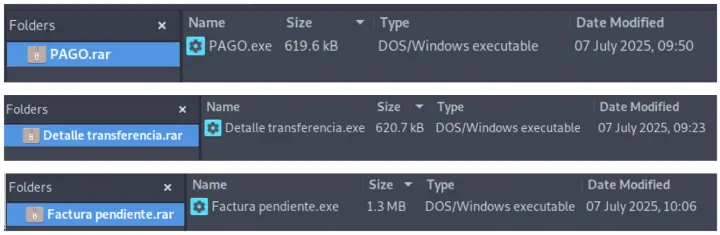

Prácticamente todas estas campañas se caracterizan por tener un modus operandi simple pero eficaz. Este consiste en adjuntar ficheros comprimidos que contienen todo tipo de ejecutables y scripts maliciosos encargados de iniciar la cadena de infección en el sistema de la víctima. Si bien la gran mayoría de estas amenazas pueden ser detectadas por una solución de seguridad actualizada y correctamente configurada, es posible que algunos de los usuarios que reciban estos correos no dispongan de estas soluciones, con lo que sus sistemas quedarán infectados al tratar de abrir la supuesta factura, pedido o presupuesto.

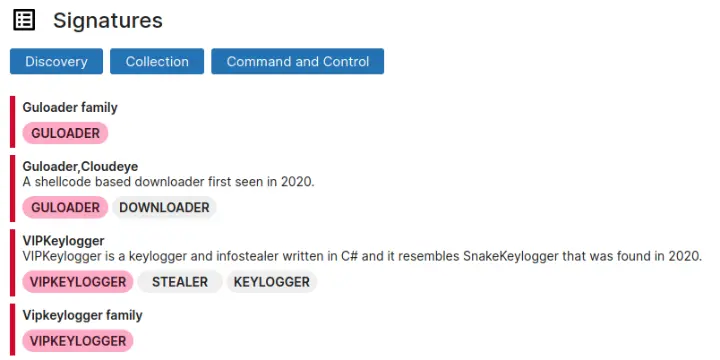

En lo que respecta a la cadena de infección, esta no suele ser especialmente complicada y consiste, normalmente, en ejecutar un cargador que se encargará de descargar y ejecutar la carga maliciosa elegida por los delincuentes para esa campaña en concreto. En la imagen mostrada a continuación podemos ver como se descarga VIP keylogger, una variante creada a partir del código de Snake Keylogger y que lleva meses estando entre las amenazas más detectadas en España.

Una vez el malware consigue ejecutarse en el sistema de la víctima, este buscará todo tipo de contraseñas almacenadas en el sistema, ya sea entre las que se encuentran guardadas en los navegadores de Internet, clientes de correo, el portapapeles del sistema o todo tipo de aplicaciones de uso cotidiano tanto en entornos corporativos como domésticos.

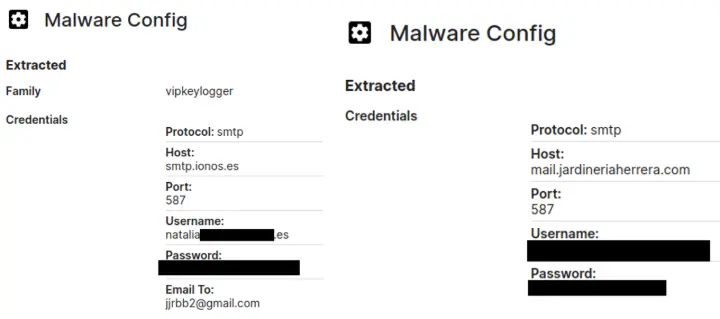

Cuando la amenaza ha terminado de recopilar toda esta información es momento de que proceda a enviarla a los delincuentes. Para ello se suelen usar diferentes métodos como mandarlas a través de un FTP, usar un bot de Telegram o, como en este caso, utilizar un servidor de correo previamente comprometido para mandar un email a una cuenta de correo controlada por los atacantes.

Como ya hemos dicho, la información robada es utilizada posteriormente para lanzar ataques dirigidos, consiguiendo acceder a la red interna de las empresas, robando información confidencial, cifrando los sistemas o usándolos para lanzar ataques a otras empresas. Estos motivos son más que suficientes como para considerar a los infostealers como una seria amenaza y adoptar todas las medidas posibles para detectarlos y mitigar su impacto.